- 10/8/2019

- 13 Minuten zum Lesen

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Zusammenfassung: Dieser Artikel beschreibt, wie Sie DomainKeys Identified Mail (DKIM) mit Microsoft 365 verwenden, um sicherzustellen, dass Ziel-E-Mail-Systeme Nachrichten vertrauen, die von Ihrer benutzerdefinierten Domäne.,

Sie sollten DKIM zusätzlich zu SPF und DMARC verwenden, um zu verhindern, dass Spoofer Nachrichten senden, die so aussehen, als würden sie von Ihrer Domain stammen. Mit DKIM können Sie ausgehenden E-Mail-Nachrichten im Nachrichtenkopf eine digitale Signatur hinzufügen. Es mag kompliziert klingen, ist es aber wirklich nicht. Wenn Sie DKIM konfigurieren, autorisieren Sie Ihre Domäne, ihren Namen einer E-Mail-Nachricht mithilfe der kryptografischen Authentifizierung zuzuordnen oder zu signieren. E-Mail-Systeme, die E-Mails von Ihrer Domain erhalten, können diese digitale Signatur verwenden, um festzustellen, ob eingehende E-Mails, die sie erhalten, legitim sind.,

Grundsätzlich verwenden Sie einen privaten Schlüssel, um den Header in der ausgehenden E-Mail Ihrer Domain zu verschlüsseln. Sie veröffentlichen einen öffentlichen Schlüssel in den DNS-Datensätzen Ihrer Domäne, mit denen empfangende Server die Signatur dekodieren können. Sie verwenden den öffentlichen Schlüssel, um zu überprüfen, ob die Nachrichten wirklich von Ihnen stammen und nicht von jemandem stammen, der Ihre Domain fälscht.

Microsoft 365 richtet DKIM automatisch für seine Initialen ein onmicrosoft.com “ domains. Das bedeutet, dass Sie nichts tun müssen, um DKIM für anfängliche Domänennamen einzurichten (z. B. litware.onmicrosoft.com)., Weitere Informationen zu Domains finden Sie unter Domains FAQ.

Sie können auch nichts gegen DKIM für Ihre benutzerdefinierte Domain tun. Wenn Sie DKIM nicht für Ihre benutzerdefinierte Domäne einrichten, erstellt Microsoft 365 ein privates und öffentliches Schlüsselpaar, aktiviert die DKIM-Signatur und konfiguriert dann die Microsoft 365-Standardrichtlinie für Ihre benutzerdefinierte Domäne., Während dies für die meisten Kunden eine ausreichende Abdeckung darstellt, sollten Sie DKIM unter folgenden Umständen manuell für Ihre benutzerdefinierte Domäne konfigurieren:

-

Sie haben mehr als eine benutzerdefinierte Domäne in Microsoft 365

-

Sie werden auch DMARC einrichten (empfohlen)

-

Sie möchten die Kontrolle über Ihren privaten Schlüssel

-

Sie möchten Ihre CNAME-Datensätze

-

ein, um DKIM für mehr als eine benutzerdefinierte Domäne zu konfigurieren

-

Deaktivieren der DKIM-Signaturrichtlinie für eine benutzerdefinierte Domäne

-

Standardverhalten für DKIM und Microsoft 365

-

Richten Sie DKIM so ein, dass ein Dienst eines Drittanbieters E-Mails im Namen Ihrer benutzerdefinierten Domäne senden oder fälschen kann

-

Nächste Schritte: Nachdem Sie DKIM für Microsoft 365 eingerichtet haben

Sie möchten DKIM-Schlüssel für E-Mails einrichten, die aus einer Domäne eines Drittanbieters stammen, z. B. wenn Sie einen Bulk-Mailer eines Drittanbieters verwenden.,richten Sie DKIM

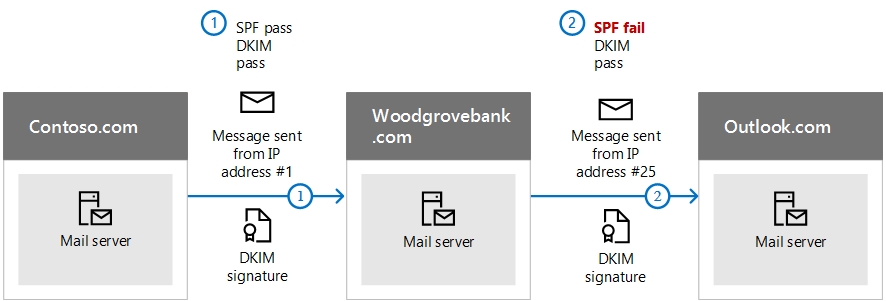

Wie DKIM besser funktioniert als SPF allein, um böswilliges Spoofing zu verhindern

SPF fügt einem Nachrichtenumschlag Informationen hinzu, aber DKIM verschlüsselt tatsächlich eine Signatur im Nachrichtenkopf., Wenn Sie eine Nachricht weiterleiten, können Teile des Umschlags dieser Nachricht vom Weiterleitungsserver entfernt werden. Da die digitale Signatur bei der E-Mail-Nachricht verbleibt, da sie Teil des E-Mail-Headers ist, funktioniert DKIM auch dann, wenn eine Nachricht weitergeleitet wurde, wie im folgenden Beispiel gezeigt.

Wenn Sie in diesem Beispiel nur einen SPF-TXT-Datensatz für Ihre Domain veröffentlicht hätten, hätte der Mailserver des Empfängers Ihre E-Mail als Spam markiert und ein falsch positives Ergebnis generiert. Die Zugabe von DKIM in diesem Szenario reduziert falsch positive Spam-Berichterstattung., Da DKIM zur Authentifizierung auf Public-Key-Kryptografie angewiesen ist und nicht nur auf IP-Adressen, wird DKIM als eine viel stärkere Form der Authentifizierung als SPF angesehen. Wir empfehlen, sowohl SPF als auch DKIM sowie DMARC in Ihrer Bereitstellung zu verwenden.

Die nitty gritty: DKIM verwendet einen privaten Schlüssel, um eine verschlüsselte Signatur in die Nachrichtenkopfzeilen einzufügen. Die Signaturdomäne oder ausgehende Domäne wird als Wert des Felds d= in die Kopfzeile eingefügt. Die Überprüfungsdomäne oder Empfängerdomäne verwendet dann das Feld d=, um den öffentlichen Schlüssel aus DNS nachzuschlagen und die Nachricht zu authentifizieren., Wenn die Nachricht überprüft wird, wird die DKIM-Prüfung bestanden.

Aktualisieren Sie Ihre 1024-Bit-Schlüssel manuell auf 2048-Bit-DKIM-Verschlüsselungsschlüssel

Da sowohl 1024-als auch 2048-Bit-Schlüssel für DKIM-Schlüssel unterstützt werden, erfahren Sie in diesen Anweisungen, wie Sie Ihren 1024-Bit-Schlüssel auf 2048 aktualisieren. Die folgenden schritte sind für zwei anwendungsfälle, bitte wählen sie die, die am besten passt ihre konfiguration.

-

Wenn Sie DKIM bereits konfiguriert haben, drehen Sie Bitness wie folgt:

-

Stellen Sie über PowerShell eine Verbindung zu Office 365-Workloads her. (Das Cmdlet stammt von Exchange Online.,)

-

Führen Sie den folgenden Befehl aus:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Oder für eine neue Implementierung von DKIM:

-

Stellen Sie über PowerShell eine Verbindung zu Office 365-Workloads her. (Dies ist ein Exchange Online-cmdlet.)

-

Führen Sie den folgenden Befehl aus:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Bleiben Sie mit Microsoft 365 verbunden, um die Konfiguration zu überprüfen.,

-

Führen Sie den folgenden Befehl aus:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Dieser neue 2048-Bit-Schlüssel wirkt auf den RotateOnDate und sendet E-Mails mit dem 1024-Bit-Schlüssel in der Zwischenzeit. Nach vier Tagen können Sie mit der 2048-Bit-Taste erneut testen (dh sobald die Drehung zum zweiten Selektor wirksam wird).,

Wenn Sie zum zweiten Selektor wechseln möchten, sind Ihre Optionen a) Lassen Sie den Microsoft 365-Dienst den Selektor drehen und innerhalb der nächsten 6 Monate auf 2048-Bitness aktualisieren, oder b) nach 4 Tagen und Bestätigung, dass 2048-Bitness verwendet wird, drehen Sie den zweiten Selektorschlüssel manuell mit dem entsprechenden oben aufgeführten Cmdlet.,

Schritte Zum manuellen Einrichten von DKIM

Um DKIM zu konfigurieren, führen Sie folgende Schritte aus:

-

Veröffentlichen Sie zwei CNAME-Datensätze für Ihre benutzerdefinierte Domäne in DNS

-

Aktivieren Sie die DKIM-Signatur für Ihre benutzerdefinierte Domäne

Veröffentlichen Sie zwei CNAME-Datensätze für Ihre benutzerdefinierte Domäne in DNS

Für jede Domäne, für die Sie fügen Sie eine DKIM-Signatur in DNS hinzu, Sie müssen zwei CNAME-Datensätze veröffentlichen.,

Hinweis

Wenn Sie den vollständigen Artikel nicht gelesen haben, haben Sie diese zeitsparenden PowerShell-Verbindungsinformationen möglicherweise verpasst: Stellen Sie über PowerShell eine Verbindung zu Office 365-Workloads her. (Das Cmdlet stammt von Exchange Online.)

Führen Sie die folgenden Befehle aus, um die Selektordatensätze zu erstellen:

Wenn Sie zusätzlich zur ursprünglichen Domäne in Microsoft 365 benutzerdefinierte Domänen bereitgestellt haben, müssen Sie für jede weitere Domäne zwei CNAME-Datensätze veröffentlichen. Wenn Sie also zwei Domänen haben, müssen Sie zwei zusätzliche CNAME-Datensätze usw. veröffentlichen.

Verwenden Sie das folgende Format für die CNAME-Datensätze.,

Wichtig

Wenn Sie einer unserer GCC High Kunden sind, berechnen wir domainGuid anders! Anstatt den MX-Datensatz nach Ihrer initialDomain zu suchen, um domainGuid zu berechnen, berechnen wir ihn stattdessen direkt aus der benutzerdefinierten Domäne. Zum Beispiel, wenn Ihre angepasste Domain „contoso.com“ Ihre domainGuid wird zu „contoso-com“, alle Perioden werden durch einen Bindestrich ersetzt. Unabhängig davon, auf welchen MX-Datensatz Ihre initialDomain verweist, verwenden Sie immer die obige Methode, um die domainGuid zu berechnen, die in Ihren CNAME-Datensätzen verwendet werden soll.,

Wobei:

-

Für Microsoft 365 sind die Selektoren immer „selector1 “ oder“selector2″.

-

domainGUID entspricht der domainGUID im angepassten MX-Datensatz für Ihre benutzerdefinierte Domäne, die zuvor angezeigt wurde mail.protection.outlook.com. Zum Beispiel im folgenden MX-Datensatz für die Domäne contoso.com, die domainGUID ist contoso-com:

contoso.com. 3600 IN MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain ist die Domäne, die Sie bei der Anmeldung für Microsoft 365 verwendet haben., Anfängliche Domains enden immer in onmicrosoft.com. Informationen zur Bestimmung Ihrer ursprünglichen Domain finden Sie in den FAQ zu Domains.

Zum Beispiel, wenn Sie eine anfängliche Domäne von cohovineyardandwinery.onmicrosoft.com, und zwei benutzerdefinierte Domänen cohovineyard.com und cohowinery.com, sie müssten zwei CNAME-Datensätze für jede zusätzliche Domäne für insgesamt vier CNAME-Datensätze einrichten.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Hinweis

Es ist wichtig, den zweiten Datensatz zu erstellen, aber zum Zeitpunkt der Erstellung ist möglicherweise nur einer der Selektoren verfügbar., Im Wesentlichen könnte der zweite Selektor auf eine Adresse verweisen, die noch nicht erstellt wurde. Wir empfehlen Ihnen weiterhin, den zweiten CNAME-Datensatz zu erstellen, da Ihre Schlüsselrotation nahtlos verläuft.

Aktivieren Sie die DKIM-Signatur für Ihre benutzerdefinierte Domäne

Sobald Sie die CNAME-Datensätze in DNS veröffentlicht haben, können Sie die DKIM-Signatur über Microsoft 365 aktivieren. Sie können dies entweder über das Microsoft 365 admin center oder mithilfe von PowerShell.,

Um die DKIM-Signatur für Ihre benutzerdefinierte Domain über das Admin Center zu aktivieren

-

Melden Sie sich mit Ihrem Arbeits-oder Schulkonto bei Microsoft 365 an.

-

Wählen Sie das App Launcher-Symbol oben links aus und wählen Sie Admin.

-

Erweitern Sie in der Navigation unten links Admin und wählen Sie Exchange.

-

Gehe zum Schutz > dkim.

-

Wählen Sie die Domäne aus, für die Sie DKIM aktivieren möchten, und wählen Sie dann für Nachrichten für diese Domäne mit DKIM-Signaturen Aktivieren. Wiederholen Sie diesen Schritt für jede benutzerdefinierte Domäne.,

So aktivieren Sie die DKIM-Signatur für Ihre benutzerdefinierte Domäne mithilfe von PowerShell

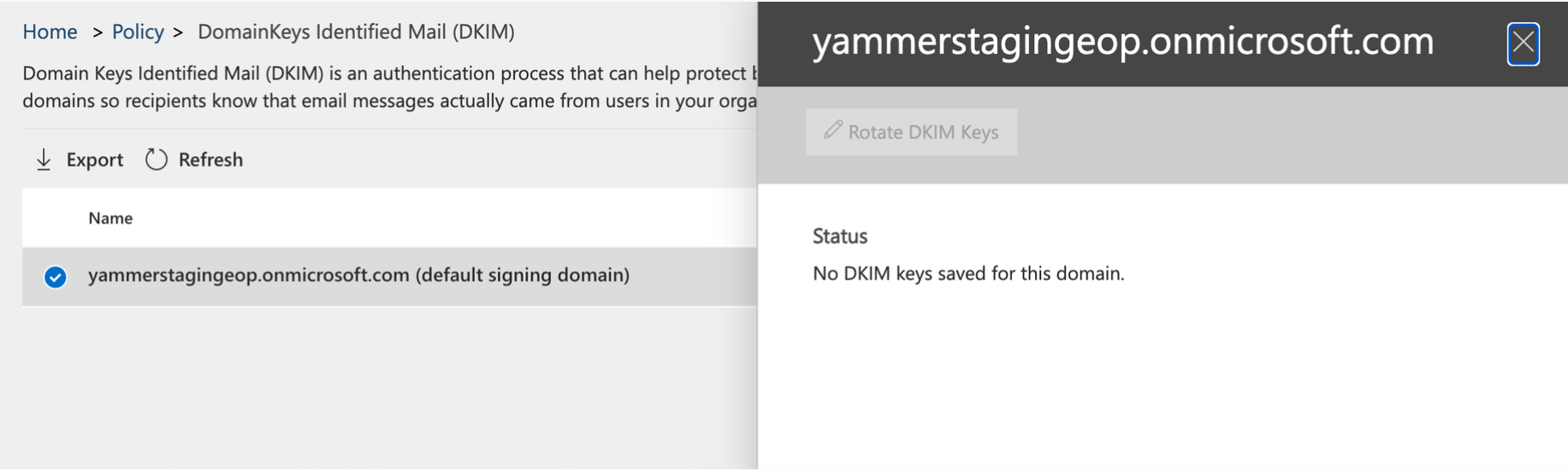

Wichtig

Wenn Sie DKIM zum ersten Mal konfigurieren und den Fehler “ Keine DKIM-Schlüssel für diese Domäne gespeichert.’führen Sie den folgenden Befehl in Schritt 2 aus (z. B. Set-DkimSigningConfig-Identity contoso.com -Aktiviert $true), um den Schlüssel zu sehen.

Wenn Sie DKIM zum ersten Mal konfigurieren und den Fehler “ Keine DKIM-Schlüssel für diese Domäne gespeichert.’führen Sie den folgenden Befehl in Schritt 2 aus (z. B. Set-DkimSigningConfig-Identity contoso.com -Aktiviert $true), um den Schlüssel zu sehen.

-

Verbinden Sie sich mit Exchange Online PowerShell.,

-

Führen Sie den folgenden Befehl aus:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueWobei domain der Name der benutzerdefinierten Domain ist, für die Sie die DKIM-Signatur aktivieren möchten.

Zum Beispiel für die Domain contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Um zu bestätigen, dass die DKIM-Signatur ordnungsgemäß für Microsoft 365 konfiguriert ist

Warten Sie einige Minuten, bevor Sie diese Schritte ausführen, um zu bestätigen, dass Sie DKIM ordnungsgemäß konfiguriert haben. Dies ermöglicht die zeitliche Verteilung der DKIM-Informationen über die Domäne im gesamten Netzwerk.,

-

Senden Sie eine Nachricht von einem Konto in Ihrer Microsoft 365 DKIM-fähigen Domäne an ein anderes E-Mail-Konto, z. B. outlook.com oder Hotmail.com.

-

Verwenden Sie keine aol.com konto für Testzwecke. AOL kann die DKIM-Prüfung überspringen, wenn die SPF-Prüfung bestanden wird. Dies wird Ihren Test zunichte machen.

-

Öffnen Sie die Nachricht und sehen Sie sich die Kopfzeile an. Anweisungen zum Anzeigen des Headers für die Nachricht variieren je nach Messaging-Client. Anweisungen zum Anzeigen von Nachrichtenkopfzeilen in Outlook finden Sie unter Internetnachrichtenkopfzeilen in Outlook anzeigen.,

Die DKIM-signierte Nachricht enthält den Hostnamen und die Domäne, die Sie bei der Veröffentlichung der CNAME-Einträge definiert haben. Die Nachricht sieht ungefähr so aus:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

Suchen Sie nach dem Header Authentication-Results. Während jeder empfangende Dienst ein etwas anderes Format verwendet, um die eingehende E-Mail zu stempeln, sollte das Ergebnis etwas wie DKIM=pass oder DKIM=OK enthalten.,

So konfigurieren Sie DKIM für mehr als eine benutzerdefinierte Domäne

Wenn Sie irgendwann in Zukunft eine andere benutzerdefinierte Domäne hinzufügen möchten und DKIM für die neue Domäne aktivieren möchten, müssen Sie die Schritte in diesem Artikel für jede Domäne ausführen. Führen Sie insbesondere alle Schritte aus, die Sie zum manuellen Einrichten von DKIM ausführen müssen.

Deaktivieren der DKIM-Signaturrichtlinie für eine benutzerdefinierte Domäne

Deaktivieren der Signaturrichtlinie deaktiviert DKIM nicht vollständig. Nach einiger Zeit wendet Microsoft 365 automatisch die Standardrichtlinie für Ihre Domäne an., Weitere Informationen finden Sie unter Standardverhalten für DKIM und Microsoft 365.

Um die DKIM-Signaturrichtlinie mithilfe von Windows PowerShell zu deaktivieren

Standardverhalten für DKIM und Microsoft 365

Wenn Sie DKIM nicht aktivieren, erstellt Microsoft 365 automatisch einen öffentlichen 1024-Bit-DKIM-Schlüssel für Ihre Standarddomäne und den zugehörigen privaten Schlüssel, den wir intern in unserem Rechenzentrum speichern. Standardmäßig verwendet Microsoft 365 eine Standardsignaturkonfiguration für Domänen, für die keine Richtlinie vorhanden ist., Wenn Sie DKIM nicht selbst einrichten, verwendet Microsoft 365 die von ihm erstellten Standardrichtlinien und Schlüssel, um DKIM für Ihre Domäne zu aktivieren.

Wenn Sie die DKIM-Signatur nach der Aktivierung deaktivieren, wendet Microsoft 365 nach einiger Zeit automatisch die Standardrichtlinie für Ihre Domäne an.

Nehmen Sie im folgenden Beispiel an, dass DKIM für fabrikam.com wurde von Microsoft 365 aktiviert, nicht vom Administrator der Domäne. Dies bedeutet, dass die erforderlichen CNAMEs in DNS nicht vorhanden sind., DKIM-Signaturen für E-Mails aus dieser Domäne sehen ungefähr so aus:

In diesem Beispiel enthalten der Hostname und die Domäne die Werte, auf die der CNAME zeigen würde, wenn DKIM-Signaturen für fabrikam.com wurde vom Domänenadministrator aktiviert. Schließlich wird jede einzelne Nachricht, die von Microsoft 365 gesendet wird, DKIM-signiert. Wenn Sie DKIM selbst aktivieren, entspricht die Domäne in diesem Fall der Domäne in der From: – Adresse fabrikam.com. Wenn Sie dies nicht tun, wird es nicht ausgerichtet und stattdessen die ursprüngliche Domäne Ihrer Organisation verwendet., Informationen zum Bestimmen Ihrer ursprünglichen Domain finden Sie in den FAQ zu Domains.

Richten Sie DKIM ein, damit ein Dienst eines Drittanbieters E-Mails im Namen Ihrer benutzerdefinierten Domain senden oder fälschen kann

Mit einigen Massen-E-Mail-Dienstanbietern oder Software-as-a-Service-Anbietern können Sie DKIM-Schlüssel für E-Mails einrichten, die von ihrem Dienst stammen. Dies erfordert eine Abstimmung zwischen Ihnen und dem Drittanbieter, um die erforderlichen DNS-Einträge einzurichten. Einige Server von Drittanbietern können über eigene CNAME-Datensätze mit unterschiedlichen Selektoren verfügen. Keine zwei Organisationen machen es genau so., Stattdessen hängt der Prozess vollständig von der Organisation ab.

Eine Beispielmeldung, die eine richtig konfigurierte DKIM für contoso.com und bulkemailprovider.com könnte so aussehen:

In diesem Beispiel, um dieses Ergebnis zu erzielen:

-

Bulk-E-Mail-Anbieter gab Contoso einen öffentlichen DKIM-Schlüssel.

-

Contoso veröffentlichte den DKIM-Schlüssel in seinem DNS-Eintrag.

-

Beim Versenden von E-Mails signiert der Massen-E-Mail-Anbieter den Schlüssel mit dem entsprechenden privaten Schlüssel. Auf diese Weise hat der Massen-E-Mail-Anbieter die DKIM-Signatur an den Nachrichtenkopf angehängt.,

-

Empfangen von E-Mail-Systemen Führen Sie eine DKIM-Prüfung durch, indem Sie die DKIM-Signatur authentifizieren d=<Domäne> Wert gegenüber der Domäne in der From: (5322.Von) Adresse der Nachricht. In diesem Beispiel entsprechen die Werte:

d=contoso.,com

Domänen identifizieren, die keine E-Mails senden

Organisationen sollten explizit angeben, ob eine Domäne keine E-Mails sendet, indem Sie v=DKIM1; p= im DKIM-Datensatz für diese Domänen angeben. Dies weist darauf hin, dass E-Mail-Server empfangen, dass es keine gültigen öffentlichen Schlüssel für die Domäne, und jede E-Mail behauptet, von dieser Domäne zu sein, sollte abgelehnt werden. Sie sollten dies für jede Domain und Subdomain mit einem Platzhalter DKIM tun.,

Zum Beispiel würde der DKIM-Datensatz folgendermaßen aussehen:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="Obwohl DKIM dazu dient, Spoofing zu verhindern, funktioniert DKIM besser mit SPF und DMARC. Sobald Sie DKIM eingerichtet haben, sollten Sie dies tun, wenn Sie SPF noch nicht eingerichtet haben. Eine kurze Einführung in SPF und eine schnelle Konfiguration finden Sie unter SPF in Microsoft 365 einrichten, um Spoofing zu verhindern., Um ein tieferes Verständnis dafür zu erhalten, wie Microsoft 365 SPF verwendet, oder für die Fehlerbehebung oder nicht standardmäßige Bereitstellungen wie hybride Bereitstellungen, beginnen Sie damit, wie Microsoft 365 SPF (Sender Policy Framework) verwendet, um Spoofing zu verhindern. Als nächstes siehe Verwenden von DMARC zum Validieren von E-Mails. Anti-Spam Message Headers enthält die Syntax-und Header-Felder, die von Microsoft 365 für DKIM-Prüfungen verwendet werden.