Vad är spjut nätfiske

spjut nätfiske är en social ingenjörsattack där en förövare, förklädd till en betrodd individ, tricks ett mål att klicka på en länk i en spoofed e-post, textmeddelande eller snabbmeddelande. Som ett resultat avslöjar målet omedvetet känslig information, installerar skadliga program (malware) på deras nätverk eller utför den första etappen av ett avancerat ihållande hot (APT), för att nämna några av de möjliga konsekvenserna.,

i likhet med phishing-och valfångstangrepp lanseras spear phishing på ett unikt sätt och dess mål skiljer sig från andra samhällstekniska övergrepp. Som ett resultat, förtjänar attacken särskild uppmärksamhet när formulera din ansökan säkerhetsstrategi.

Spear phishing example

följande exempel illustrerar ett spjutfiskeattacks progression och potentiella konsekvenser:

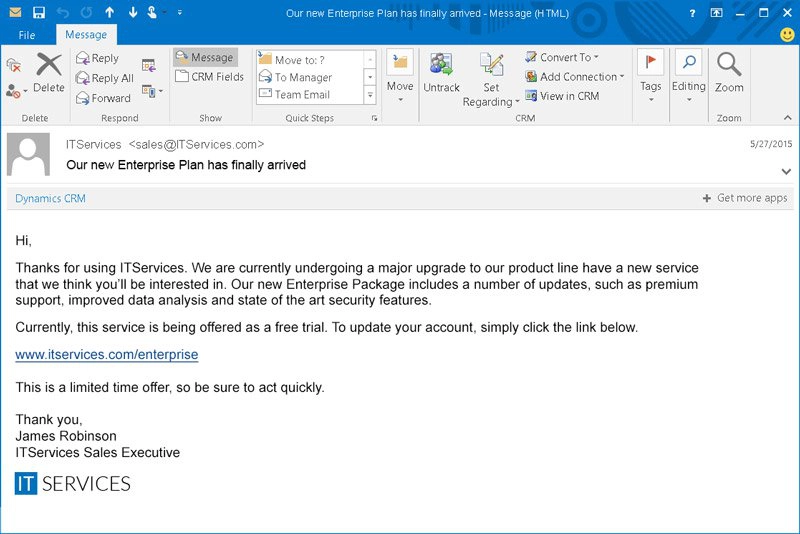

- ett parodierat e-postmeddelande skickas till ett företags sysadmin från någon som påstår sig representera www.itservices.com, en databashantering SaaS leverantör. E-postmeddelandet använder itservices.,com kund mallen.

- e-postmeddelandet hävdar att itservices.com erbjuder en gratis ny tjänst under en begränsad tid och uppmanar användaren att registrera sig för tjänsten med hjälp av den bifogade länken.

- efter att ha klickat på länken omdirigeras sysadmin till en inloggningssida på itservice.com, en falsk webbplats identisk med den itservices.com registreringssidan.

- samtidigt installeras ett kommando-och kontrollagent på sysadmins maskin, som sedan kan användas som bakdörr i företagets nätverk för att utföra den första etappen av en APT.,

Spear phishing vs phishing och whaling attacks

Spear phishing, phishing och whaling attacks varierar i deras nivåer av sofistikering och avsedda mål. Deras skillnader markeras nedan.

Phishing

Phishing innebär att skicka skadliga e-postmeddelanden från förmodade betrodda källor till så många som möjligt, förutsatt en låg svarsfrekvens. Till exempel kan ett phishing-e-postmeddelande vara från PayPal och be en mottagare att verifiera sina kontouppgifter genom att klicka på en bifogad länk, vilket leder till installation av skadlig kod på offrets dator.,

Phishing-e-postmeddelanden är opersonliga, skickas i bulk och innehåller ofta stavfel eller andra misstag som avslöjar deras skadliga avsikt. Problemet är att inte alla märker dessa subtila tips. Betrodda logotyper och länkar till kända destinationer är tillräckligt för att lura många människor att dela sina detaljer.

spjut phishing e-post, å andra sidan, är mer utmanande att upptäcka eftersom de verkar komma från källor nära målet., Cyberbrottslingar skicka personlig e-post till särskilda individer eller grupper av människor med något gemensamt, såsom anställda som arbetar i samma avdelning.

valfångst

valfångst använder bedrägliga e-postmeddelanden som riktar sig till beslutsfattare på hög nivå inom en organisation, såsom VD, CFO och andra chefer. Sådana individer har tillgång till mycket värdefull information, inklusive affärshemligheter och lösenord till administrativa företagskonton.,

angriparen skickar e-post om frågor av avgörande betydelse för verksamheten, maskerad som en individ eller organisation med legitim auktoritet. Till exempel kan en angripare skicka ett mail till en VD som begär betalning och låtsas vara en klient i företaget.

valfångst attacker alltid personligen adress riktade individer, ofta med hjälp av deras titel, position och telefonnummer, som erhålls med hjälp av företagets webbplatser, sociala medier eller pressen.,

skillnaden mellan valfångst och spjutfiske är att valfångst uteslutande riktar sig till högt uppsatta individer inom en organisation, medan spjutfiske vanligtvis går efter en kategori individer med en lägre profil.

spjutfiskereducering

den riktade karaktären hos spjutfiskeattacker gör dem svåra att upptäcka. Flera riskförebyggande åtgärder kan dock hjälpa till, inklusive tvåfaktorsautentisering (2FA), lösenordshanteringspolicyer och utbildningskampanjer.,

tvåfaktorsautentisering

2FA hjälper till att säkra inloggning till känsliga applikationer genom att kräva att användarna har två saker: något de vet, till exempel ett lösenord och användarnamn, och något de har, till exempel en smartphone eller kryptografisk token. När 2FA används, även om ett lösenord äventyras med hjälp av en teknik som spjut phishing, är det inte till någon nytta för en angripare utan den fysiska enheten som innehas av den verkliga användaren.,

Policy för lösenordshantering

en försiktig lösenordshanteringspolicy bör vidta åtgärder för att förhindra att anställda använder företagsåtkomstlösenord på falska externa webbplatser.

ett exempel på en sådan policy är att instruera anställda att alltid ange ett falskt lösenord när de öppnar en länk som tillhandahålls via e-post. En legitim webbplats accepterar inte ett falskt lösenord, men en phishing-webbplats kommer.

utbildningskampanjer

på organisationsnivå kan företag öka medvetenheten och aktivt utbilda anställda, vilket belyser spear phishing-attacker som ett viktigt hot., Utbildningsmaterial kan innehålla verkliga exempel på spjutfiske, med frågor som är utformade för att testa medarbetarkunskap. Anställda som är medvetna om spjut phishing är mindre benägna att falla offer för en attack.

se hur Imperva Web Application Firewall kan hjälpa dig med spear phishing-attacker.

spjut nätfiske skydd mot Imperva

Imperva erbjuder två lösningar som kan bidra till att säkra mot nätfiske, inklusive spjut nätfiske:

- Imperva cloud Login Protect ger 2FA skydd för webbadresser i en webbplats eller webbapplikation., Tjänsten fungerar med webbsidor som har webbadressparametrar eller använder AJAX, där 2FA kan vara svårare att genomföra. Login Protect distribueras på några sekunder, kräver inte maskinvara eller programvaruinstallation och ger enkel hantering av roller och privilegier direkt från din Incapsula instrumentpanel.

- Imperva ’ s cloud-based Web Application Firewall (WAF) blockerar skadliga förfrågningar vid nätverkskanten. Det förhindrar malware injektion av komprometterade användarkonton och kan blockera reflekterade XSS-attacker som härrör från en phishing-episod.