- 10/8/2019

- 13 minuter att läsa

-

-

M

M -

d

d -

c

c -

m

m -

d

d -

+12

-

sammanfattning: i den här artikeln beskrivs hur du använder DomainKeys identified mail (DKIM) med Microsoft 365 för att säkerställa att destination email systems Trust meddelanden som skickas utgående från din egen domän.,

Du bör använda DKIM utöver SPF och DMARC för att förhindra att spoofers skickar meddelanden som ser ut som de kommer från din domän. Med DKIM kan du lägga till en digital signatur i utgående e-postmeddelanden i meddelandehuvudet. Det kanske låter komplicerat, men det är det verkligen inte. När du konfigurerar DKIM godkänner du domänen att associera eller signera dess namn till ett e-postmeddelande med hjälp av kryptografisk autentisering. E-postsystem som tar emot e-post från din domän kan använda denna digitala signatur för att avgöra om inkommande e-post som de får är legitimt.,

i grund och botten använder du en privat nyckel för att kryptera rubriken i domänens utgående e-post. Du publicerar en offentlig nyckel till domänens DNS-poster som tar emot servrar kan sedan använda för att avkoda signaturen. De använder den offentliga nyckeln för att verifiera att meddelandena verkligen kommer från dig och inte kommer från någon som spoofing din domän.

Microsoft 365 ställer automatiskt in DKIM för sin ursprungliga ”onmicrosoft.com” domäner. Det betyder att du inte behöver göra något för att ställa in DKIM för några initiala domännamn (till exempel, litware.onmicrosoft.com)., Mer information om domäner finns i Vanliga frågor om domäner.

Du kan välja att inte göra något åt DKIM för din egen domän också. Om du inte konfigurerar DKIM för din egen domän skapar Microsoft 365 ett privat och offentligt nyckelpar, aktiverar DKIM-signering och konfigurerar sedan Microsoft 365-standardpolicyn för din anpassade domän., Även om detta är tillräckligt täckning för de flesta kunder, bör du manuellt konfigurera DKIM för din anpassade domän under följande omständigheter:

-

Du har mer än en anpassad domän i Microsoft 365

-

Du kommer att konfigurera DMARC också (rekommenderas)

-

du vill ha kontroll över din privata nyckel

-

du vill anpassa dina CNAME-poster

-

du vill ställa in DKIM-nycklar för e-post med ursprung från en domän från tredje part, till exempel om du använder en bulkmailer från tredje part.,Ställ in DKIM

-

för att konfigurera DKIM för mer än en anpassad domän

-

inaktivera DKIM-signeringspolicyn för en anpassad domän

-

standardbeteende för DKIM och Microsoft 365

-

Ställ in DKIM så att en tredjepartstjänst kan skicka, eller spoof, e-post på uppdrag av din anpassade domän

-

nästa steg: när du har ställt in DKIM för Microsoft 365

hur DKIM fungerar bättre än SPF ensam för att förhindra skadlig spoofing

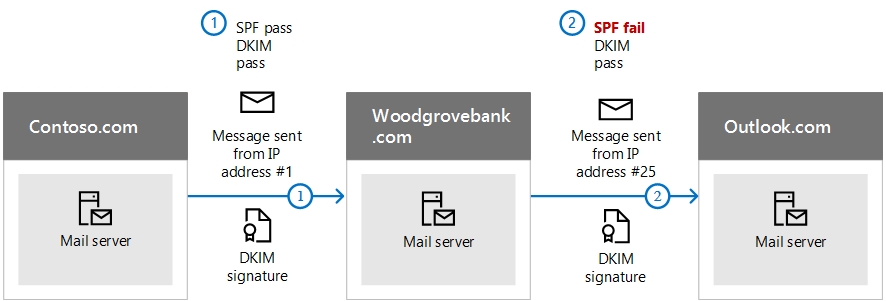

SPF lägger till information i ett meddelandekuvert men DKIM krypterar faktiskt en signatur i meddelandehuvudet., När du vidarebefordrar ett meddelande kan delar av meddelandets kuvert avlägsnas av vidarebefordringsservern. Eftersom den digitala signaturen förblir med e-postmeddelandet eftersom det är en del av e-posthuvudet fungerar DKIM även när ett meddelande har vidarebefordrats som visas i följande exempel.

i det här exemplet, om du bara hade publicerat en SPF TXT-post för din domän, kunde mottagarens e-postserver ha markerat din e-post som spam och genererat ett falskt positivt resultat. Tillägget av DKIM i detta scenario minskar falsk positiv spamrapportering., Eftersom DKIM förlitar sig på offentlig nyckelkryptografi för att autentisera och inte bara IP-adresser anses DKIM vara en mycket starkare form av autentisering än SPF. Vi rekommenderar att du använder både SPF och DKIM, liksom DMARC i din distribution.

nitty gritty: DKIM använder en privat nyckel för att infoga en krypterad signatur i meddelanderubrikerna. Signeringsdomänen eller den utgående domänen infogas som värdet för D = – fältet i rubriken. Kontrollera domänen, eller mottagarens domän, använd sedan d = fältet för att slå upp den offentliga nyckeln från DNS och autentisera meddelandet., Om meddelandet är verifierat passerar DKIM-kontrollen.

uppgradera dina 1024-bitars nycklar manuellt till 2048-bitars DKIM-krypteringsnycklar

eftersom både 1024 och 2048 bitness stöds för DKIM-nycklar, kommer dessa anvisningar att berätta hur du uppgraderar din 1024-bitars nyckel till 2048. Stegen nedan är för två användningsfall, välj den som bäst passar din konfiguration.

-

När du redan har DKIM konfigurerat roterar du bitness enligt följande:

-

Anslut till Office 365-arbetsbelastningar via PowerShell. (Cmdlet kommer från Exchange Online.,)

-

kör följande kommando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

eller för en ny implementering av DKIM:

-

Anslut till Office 365-arbetsbelastningar via PowerShell. (Detta är en utbyte Online cmdlet.)

-

kör följande kommando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Håll kontakten med Microsoft 365 för att verifiera konfigurationen.,

-

kör följande kommando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

tips

den nya 2048-bitnyckeln träder i kraft på RotateOnDate, och skickar e-post med 1024-bitnyckeln under tiden. Efter fyra dagar kan du testa igen med 2048-bitarsknappen (det vill säga när rotationen träder i kraft till den andra väljaren).,

om du vill rotera till den andra väljaren är dina alternativ a) låt Microsoft 365-tjänsten rotera väljaren och uppgradera till 2048-bitness inom de närmaste 6 månaderna, eller b) efter 4 dagar och bekräfta att 2048-bitness används, rotera manuellt den andra väljarknappen genom att använda lämplig cmdlet som anges ovan.,

steg du behöver göra för att manuellt konfigurera DKIM

för att konfigurera DKIM, kommer du att slutföra dessa steg:

-

publicera två CNAME-poster för din anpassade domän i DNS

-

Aktivera DKIM-signering för din anpassade domän

publicera två CNAME-poster för din anpassade domän i DNS

För varje domän för som du vill lägga till en DKIM-signatur i DNS måste du publicera två CNAME-poster.,

Obs

om du inte har läst hela artikeln kan du ha missat den här tidsbesparande PowerShell-anslutningsinformationen: Anslut till Office 365-arbetsbelastningar via PowerShell. (Cmdlet kommer från Exchange Online.)

kör följande kommandon för att skapa väljarposterna:

Om du har tillhandahållna egna domäner utöver den ursprungliga domänen i Microsoft 365 måste du publicera två CNAME-poster för varje ytterligare domän. Så om du har två domäner måste du publicera ytterligare två CNAME-poster och så vidare.

använd följande format för CNAME-posterna.,

viktigt

om du är en av våra GCC-kunder beräknar vi domainGuid annorlunda! Istället för att leta upp MX-posten för din initialdomän för att beräkna domainGuid, beräknar vi den direkt från den anpassade domänen. Till exempel, om din anpassade domän är ”contoso.com” din domainGuid blir ”contoso-com”, alla perioder ersätts med ett streck. Så, oavsett vilken MX-post din initialdomän pekar på, använder du alltid ovanstående metod för att beräkna domainGuid som ska användas i dina CNAME-poster.,

var:

-

för Microsoft 365 kommer väljarna alltid att vara ”selector1” eller ”selector2”.

-

domainGUID är samma som domainGUID i den anpassade MX-posten för din egen domän som visas innan mail.protection.outlook.com. Till exempel i följande MX-posten för domänen contoso.com den domainGUID är contoso-com:

contoso.com. 3600 I MX-5 contoso-com.mail.protection.outlook.com

-

initialDomain är den domän som du använde när du registrerade dig för Microsoft 365., Inledande domäner slutar alltid i onmicrosoft.com. mer information om hur du bestämmer din ursprungliga domän finns i Vanliga frågor om domäner.

till exempel om du har en initial domän cohovineyardandwinery.onmicrosoft.com, och två anpassade domäner cohovineyard.com och cohowinery.com, du skulle behöva ställa in två CNAME-poster för varje ytterligare domän, för totalt fyra CNAME-poster.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600notera

det är viktigt att skapa den andra posten, men endast en av väljarna kan vara tillgänglig vid tidpunkten för skapandet., I huvudsak kan den andra väljaren peka på en adress som inte har skapats ännu. Vi rekommenderar fortfarande att du skapar den andra CNAME-posten, eftersom din nyckelrotation kommer att vara sömlös.

aktivera DKIM-signering för din egna domän

När du har publicerat CNAME-posterna i DNS är du redo att aktivera DKIM-signering via Microsoft 365. Du kan göra detta antingen via Microsoft 365 admin center eller genom att använda PowerShell.,

för att aktivera DKIM-signering för din anpassade domän via administratörscentret

-

Logga in på Microsoft 365 med ditt jobb-eller skolkonto.

-

Välj ikonen app launcher i övre vänstra hörnet och välj Admin.

-

i nedre vänstra navigeringen, expandera Admin och välj Exchange.

-

gå till skydd> DKIM.

-

välj den domän som du vill aktivera DKIM för och välj sedan aktivera Om du vill signera meddelanden för den här domänen med DKIM-signaturer. Upprepa detta steg för varje egen domän.,

för att aktivera DKIM-signering för din egen domän genom att använda PowerShell

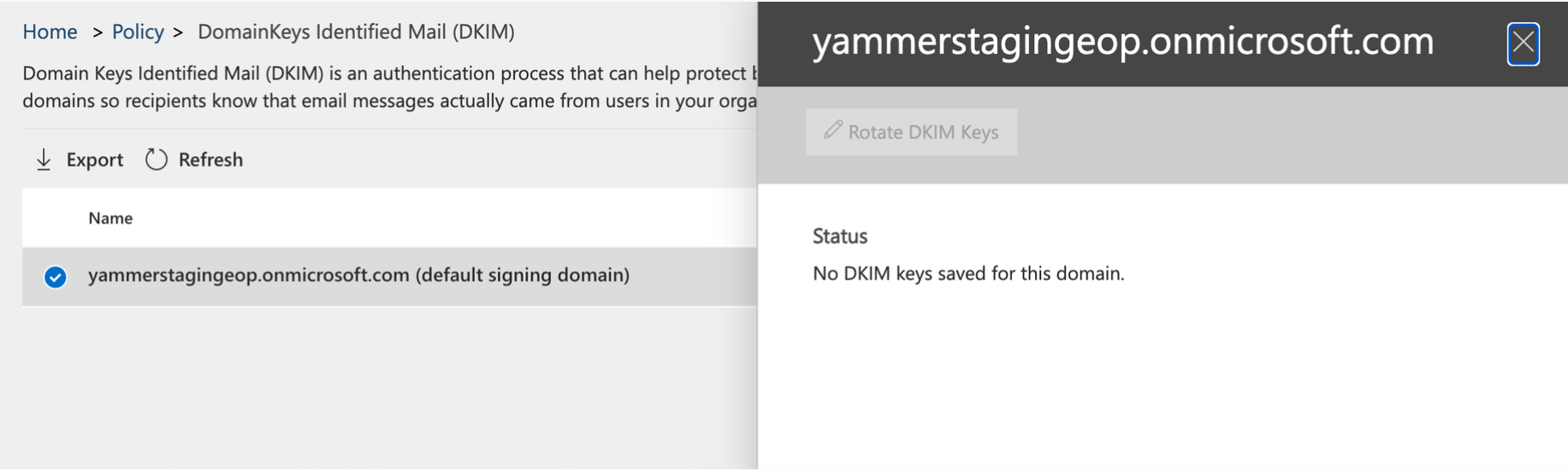

viktigt

om du konfigurerar DKIM för första gången och ser felet ” inga DKIM-nycklar sparade för den här domänen.’Slutför kommandot i steg 2, nedan (till exempel Set-Dkimsigningconfig-Identity contoso.com -aktiverad $ true) för att se nyckeln.

om du konfigurerar DKIM för första gången och ser felet ” inga DKIM-nycklar sparade för den här domänen.’Slutför kommandot i steg 2, nedan (till exempel Set-Dkimsigningconfig-Identity contoso.com -aktiverad $ true) för att se nyckeln.

-

Anslut till Exchange Online PowerShell.,

-

kör följande kommando:

Set-DkimSigningConfig -Identity <domain> -Enabled $truedär domänen är namnet på den anpassade domän som du vill aktivera DKIM-signering för.

till exempel för domänen contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

för att bekräfta att DKIM-signeringen är korrekt konfigurerad för Microsoft 365

vänta några minuter innan du följer dessa steg för att bekräfta att du har konfigurerat DKIM korrekt. Detta ger tid för DKIM information om domänen som ska spridas över hela nätverket.,

-

skicka ett meddelande från ett konto i din Microsoft 365 DKIM-aktiverade domän till ett annat e-postkonto som outlook.com eller Hotmail.com.

-

använd inte en aol.com redogöra för teständamål. AOL kan hoppa över DKIM-kontrollen om SPF-kontrollen passerar. Detta kommer att upphäva ditt test.

-

öppna meddelandet och titta på rubriken. Instruktioner för visning av rubriken för meddelandet varierar beroende på din meddelandeklient. För instruktioner om hur du visar meddelanderubriker i Outlook, se Visa Internet meddelanderubriker i Outlook.,

DKIM-signerade meddelandet innehåller värdnamnet och domänen du definierade när du publicerade CNAME-posterna. Meddelandet kommer att se ut som det här exemplet:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

leta efter rubriken autentiseringsresultat. Medan varje mottagande tjänst använder ett något annorlunda format för att stämpla inkommande e-post, bör resultatet innehålla något som DKIM=pass eller DKIM = OK.,

för att konfigurera DKIM för mer än en anpassad domän

om du någon gång i framtiden väljer att lägga till en annan anpassad domän och du vill aktivera DKIM för den nya domänen måste du slutföra stegen i den här artikeln för varje domän. Specifikt, slutföra alla steg i vad du behöver göra för att manuellt ställa in DKIM.

inaktivera DKIM-signeringspolicyn för en egen domän

Om du inaktiverar signeringspolicyn inaktiveras inte DKIM helt. Efter en tidsperiod tillämpar Microsoft 365 automatiskt standardpolicyn för din domän., Mer information finns i standardbeteende för DKIM och Microsoft 365.

för att inaktivera DKIM-signeringspolicyn genom att använda Windows PowerShell

standardbeteende för DKIM och Microsoft 365

Om du inte aktiverar DKIM skapar Microsoft 365 automatiskt en 1024-bitars DKIM-offentlig nyckel för din standarddomän och den tillhörande privata nyckel som vi lagrar internt i vårt datacenter. Som standard använder Microsoft 365 en standardsigneringskonfiguration för domäner som inte har en policy på plats., Det betyder att om du inte ställer in DKIM själv använder Microsoft 365 sin standardpolicy och nycklar som skapas för att aktivera DKIM för din domän.

om du inaktiverar DKIM-signering efter att du aktiverat den, kommer Microsoft 365 automatiskt att tillämpa standardpolicyn för din domän efter en viss tid.

i följande exempel, anta att DKIM för fabrikam.com aktiverades av Microsoft 365, inte av administratören för domänen. Detta innebär att de nödvändiga Cnamerna inte existerar i DNS., DKIM-signaturer för e-post från den här domänen kommer att se ut så här:

i det här exemplet innehåller värdnamnet och domänen de värden som CNAME skulle peka på om DKIM-signering för fabrikam.com hade aktiverats av domänadministratören. Så småningom kommer varje enskilt meddelande som skickas från Microsoft 365 att vara DKIM-signerad. Om du aktiverar DKIM själv kommer domänen att vara densamma som domänen i From: – adressen, i det här fallet fabrikam.com. om du inte gör det, kommer det inte att justera och istället kommer att använda organisationens ursprungliga domän., Information om hur du bestämmer din ursprungliga domän finns i Vanliga frågor om domäner.

Ställ in DKIM så att en tredjepartstjänst kan skicka, eller spoof, e-post på uppdrag av din anpassade domän

vissa bulk e-postleverantörer, eller software-as-a-tjänsteleverantörer, låter dig ställa in DKIM nycklar för e-post som härrör från deras tjänst. Detta kräver samordning mellan dig själv och tredje part för att ställa in nödvändiga DNS-poster. Vissa servrar från tredje part kan ha egna CNAME-poster med olika väljare. Inga två organisationer gör det på exakt samma sätt., Istället beror processen helt och hållet på organisationen.

ett exempelmeddelande som visar ett korrekt konfigurerat DKIM för contoso.com och bulkemailprovider.com det kan se ut så här:

i det här exemplet, för att uppnå detta resultat:

-

Bulk e-postleverantör gav Contoso en offentlig DKIM-nyckel.

-

Contoso publicerade DKIM-nyckeln till sin DNS-post.

-

När du skickar e-post, skriver Bulk e-postleverantör nyckeln med motsvarande privata nyckel. Genom att göra det bifogade Bulk e-postleverantören DKIM-signaturen till meddelandehuvudet.,

-

ta emot e-postsystem utför en DKIM-kontroll genom att autentisera DKIM-signaturen d=<domän> värde mot domänen i From: (5322.Från) adress till meddelandet. I det här exemplet matchar värdena:

d=contoso.,com

identifiera domäner som inte skickar e-post

organisationer bör uttryckligen ange om en domän inte skickar e-post genom att ange v=DKIM1; p= I DKIM-posten för dessa domäner. Detta råder att ta emot e-postservrar att det inte finns några giltiga offentliga nycklar för domänen, och alla e-postmeddelanden som påstår sig vara från den domänen bör avvisas. Du bör göra detta för varje domän och underdomän med ett jokertecken DKIM.,

DKIM-posten skulle till exempel se ut så här:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="även om DKIM är utformad för att förhindra spoofing, fungerar DKIM bättre med SPF och DMARC. När du har ställt in DKIM, om du inte redan har ställt in SPF bör du göra det. För en snabb introduktion till SPF och för att få den konfigurerad snabbt, se Konfigurera SPF i Microsoft 365 för att förhindra spoofing., För en mer djupgående förståelse av hur Microsoft 365 använder SPF, eller för felsökning eller icke-standardiserade distributioner som hybriddistributioner, börja med hur Microsoft 365 använder Sender Policy Framework (SPF) för att förhindra spoofing. Se sedan Använd DMARC för att validera e-post. Anti-spam meddelande rubriker innehåller syntax och header fält som används av Microsoft 365 för DKIM kontroller.