Was ist Spear-Phishing

Spear-Phishing ist ein Social-Engineering-Angriff, bei dem ein als vertrauenswürdige Person verkleideter Täter ein Ziel dazu bringt, auf einen Link in einer gefälschten E-Mail, Textnachricht oder Sofortnachricht zu klicken. Infolgedessen enthüllt das Ziel unwissentlich vertrauliche Informationen, installiert schädliche Programme (Malware) in seinem Netzwerk oder führt die erste Stufe einer Advanced Persistent Threat (APT) aus, um nur einige der möglichen Konsequenzen zu nennen.,

Ähnlich wie bei Phishing-und Walfangangangriffen wird Spear-Phishing auf einzigartige Weise gestartet und seine Ziele unterscheiden sich von anderen Social-Engineering-Angriffen. Daher verdient der Angriff besondere Aufmerksamkeit bei der Formulierung Ihrer Anwendungssicherheitsstrategie.

Spear-Phishing-Beispiel

Das folgende Beispiel veranschaulicht den Fortschritt und die möglichen Folgen eines Spear-Phishing-Angriffs:

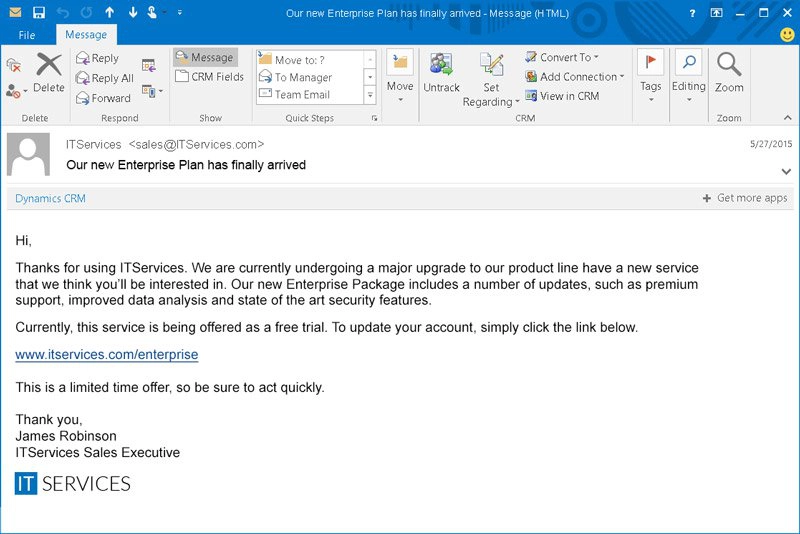

- Eine gefälschte E-Mail wird an den Systemadministrator eines Unternehmens von jemandem gesendet, der behauptet, www.itservices.com, ein Datenbank-Management-SaaS-Anbieter. Die E-Mail verwendet die Itservices.,com-Kunden-mailing Vorlage.

- Die E-Mail behauptet, dass itservices.com bietet einen kostenlosen neuen Dienst für eine begrenzte Zeit an und lädt den Benutzer ein, sich über den beiliegenden Link für den Dienst anzumelden.

- Nach dem Klicken auf den Link wird der Sysadmin zu einer Anmeldeseite auf itservice.com, eine gefälschte Website identisch mit der itservices.com registrierungsseite.

- Gleichzeitig wird ein Befehls-und Steueragent auf dem Computer des Systemadministrators installiert, der dann als Hintertür in das Unternehmensnetzwerk verwendet werden kann, um die erste Stufe eines APT auszuführen.,

Spear-phishing gegen phishing und whaling-Attacken

Spear-phishing, phishing und whaling-Angriffe unterscheiden sich in den Ebenen der Raffinesse und die beabsichtigten Ziele. Ihre Unterschiede sind unten hervorgehoben.

Phishing

Bei Phishing werden bösartige E-Mails von vermeintlich vertrauenswürdigen Quellen an so viele Personen wie möglich gesendet, wobei eine niedrige Antwortrate angenommen wird. Beispielsweise kann eine Phishing-E-Mail vorgeben, von PayPal zu stammen, und einen Empfänger auffordern, seine Kontodaten zu überprüfen, indem er auf einen beigefügten Link klickt, der zur Installation von Malware auf dem Computer des Opfers führt.,

Phishing-E-Mails sind unpersönlich, werden in großen Mengen gesendet und enthalten häufig Rechtschreibfehler oder andere Fehler, die ihre böswillige Absicht offenbaren. Das Problem ist, dass nicht jeder diese subtilen Hinweise bemerkt. Vertrauenswürdige Logos und Links zu bekannten Zielen reichen aus, um viele Menschen dazu zu bringen, ihre Details mitzuteilen.

Spear-Phishing-E-Mails hingegen sind schwieriger zu erkennen, da sie aus Quellen in der Nähe des Ziels zu stammen scheinen., Cyberkriminelle senden personalisierte E-Mails an bestimmte Personen oder Personengruppen, die etwas gemeinsam haben, z. B. Mitarbeiter, die in derselben Abteilung arbeiten.

Walfang

Walfang verwendet trügerische E-Mail-Nachrichten, die sich an hochrangige Entscheidungsträger innerhalb einer Organisation wie CEOs, CFOs und andere Führungskräfte richten. Solche Personen haben Zugang zu sehr wertvollen Informationen, einschließlich Geschäftsgeheimnissen und Passwörtern für administrative Unternehmenskonten.,

Der Angreifer sendet E-Mails zu Fragen von entscheidender geschäftlicher Bedeutung, die sich als Einzelperson oder Organisation mit legitimer Autorität ausgeben. Beispielsweise kann ein Angreifer eine E-Mail an einen CEO senden, in der er die Zahlung anfordert und vorgibt, ein Kunde des Unternehmens zu sein.

Walfangangangangriffe richten sich immer persönlich an Zielpersonen, häufig unter Verwendung ihres Titels, ihrer Position und ihrer Telefonnummer, die Sie über Unternehmenswebsites, soziale Medien oder die Presse erhalten.,

Der Unterschied zwischen Walfang und Speer-Phishing besteht darin, dass Walfang ausschließlich auf hochrangige Personen innerhalb einer Organisation abzielt, während Speer-Phishing normalerweise nach einer Kategorie von Personen mit einem niedrigeren Profil erfolgt.

Spear-phishing-Minderung

Die gezielte Art von spear-phishing-Angriffe macht Sie schwer zu erkennen. Es können jedoch verschiedene Maßnahmen zur Risikoprävention hilfreich sein, darunter die Zwei-Faktor-Authentifizierung (2FA), Kennwortverwaltungsrichtlinien und Aufklärungskampagnen.,

Zwei-Faktor-Authentifizierung

2FA hilft bei der sicheren Anmeldung bei sensiblen Anwendungen, indem Benutzer zwei Dinge benötigen: etwas, das sie kennen, wie ein Passwort und einen Benutzernamen, und etwas, das sie haben, wie ein Smartphone oder ein kryptografisches Token. Wenn 2FA verwendet wird, selbst wenn ein Passwort mit einer Technik wie Spear Phishing kompromittiert wird, ist es für einen Angreifer ohne das physische Gerät des echten Benutzers nutzlos.,

Kennwortverwaltungsrichtlinien

Eine umsichtige Kennwortverwaltungsrichtlinie sollte Maßnahmen ergreifen, um zu verhindern, dass Mitarbeiter Unternehmenskennwörter auf gefälschten externen Websites verwenden.

Ein Beispiel für eine solche Richtlinie besteht darin, Mitarbeiter anzuweisen, beim Zugriff auf einen per E-Mail bereitgestellten Link immer ein falsches Kennwort einzugeben. Eine legitime Website akzeptiert kein falsches Passwort,aber eine Phishing-Site.

Aufklärungskampagnen

Auf organisatorischer Ebene können Unternehmen das Bewusstsein schärfen und Mitarbeiter aktiv schulen, wobei Spear-Phishing-Angriffe als wichtige Bedrohung hervorgehoben werden., Schulungsmaterialien können reale Beispiele für Spear-Phishing enthalten, mit Fragen, die das Wissen der Mitarbeiter testen sollen. Mitarbeiter, die sich des Spear-Phishing bewusst sind, werden seltener Opfer eines Angriffs.

Sehen Sie, wie Imperva Web Application Firewall Ihnen bei Spear-Phishing-Angriffen helfen kann.

Spear-Phishing-Schutz vor Imperva

Imperva bietet zwei Lösungen, mit denen Sie sich vor Phishing-Versuchen schützen können, einschließlich Spear-Phishing:

- Imperva Cloud Login Protect bietet 2FA-Schutz für URLs in einer Website oder Webanwendung., Der Dienst arbeitet mit Webseiten, die URL-Parameter haben oder AJAX verwenden, wobei 2FA schwieriger zu implementieren sein kann. Login Protect wird in Sekundenschnelle bereitgestellt, erfordert keine Hardware-oder Softwareinstallation und bietet eine einfache Verwaltung von Rollen und Berechtigungen direkt über Ihr Incapsula-Dashboard.

- Die Cloud-basierte Web Application Firewall (WAF) von Imperva blockiert böswillige Anforderungen am Netzwerkrand. Es verhindert die Malware-Injektion durch kompromittierte Benutzerkonten und kann reflektierte XSS-Angriffe blockieren, die sich aus einer Phishing-Episode ergeben.