- 10/8/2019

- 13 minute pentru a citi

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Rezumat: Acest articol descrie modul de utilizare DomainKeys Identificate Mail (DKIM) cu Microsoft 365 pentru a se asigura că e-mail de destinație sisteme de încredere în mesajele trimise de ieșire din domeniu personalizat.,

ar trebui să utilizați DKIM în plus față de SPF și DMARC pentru a preveni trimiterea de mesaje spoofere care arată că provin din domeniul dvs. DKIM vă permite să adăugați o semnătură digitală la mesajele de e-mail de ieșire din antetul mesajului. Poate suna complicat, dar nu este cu adevărat. Când configurați DKIM, autorizați domeniul dvs. să asocieze sau să semneze numele acestuia la un mesaj de e-mail utilizând autentificarea criptografică. Sistemele de e-mail care primesc e-mailuri din domeniul dvs. pot utiliza această semnătură digitală pentru a determina dacă e-mailurile primite pe care le primesc sunt legitime.,

practic, utilizați o cheie privată pentru a cripta antetul în e-mailul de ieșire al domeniului dvs. Publicați o cheie publică pentru înregistrările DNS ale domeniului dvs. pe care serverele de primire le pot utiliza apoi pentru a decoda semnătura. Ei folosesc cheia publică pentru a verifica dacă mesajele provin cu adevărat de la dvs. și nu provin de la cineva care vă falsifică domeniul.

Microsoft 365 configurează automat DKIM pentru „inițială onmicrosoft.com” domenii. Asta înseamnă că nu trebuie să faceți nimic pentru a configura DKIM pentru niciun nume de domeniu inițial (de exemplu, litware.onmicrosoft.com)., Pentru mai multe informații despre domenii, consultați Întrebări frecvente domenii.

puteți alege să nu faceți nimic despre DKIM și pentru domeniul dvs. personalizat. Dacă nu configurați DKIM pentru domeniul dvs. personalizat, Microsoft 365 creează o pereche de chei private și publice, permite semnarea DKIM și apoi configurează politica implicită Microsoft 365 pentru domeniul dvs. personalizat., În timp ce acest lucru este suficient de acoperire pentru majoritatea clienților, ar trebui să configurați manual DKIM pentru domeniul dvs. personalizat în următoarele circumstanțe:

-

Aveți mai mult de un domeniu personalizat în Microsoft 365

-

Ai de gând să înființeze DMARC prea (recomandat)

-

vrei control asupra cheii private

-

vrei pentru a personaliza înregistrările CNAME

-

vrei să înființeze DKIM chei pentru e-mail originare dintr-un domeniu terț, de exemplu, dacă utilizați o terță parte bulk mailer.,nually înființat DKIM

-

Pentru a configura DKIM pentru mai mult de un domeniu particularizat

-

Dezactivarea DKIM semnarea politica pentru un domeniu particularizat

-

comportamentul Implicit pentru DKIM și Microsoft 365

-

Set up DKIM, astfel încât un serviciu terț poate trimite, sau spoof, e-mail în numele dvs. de domeniu particularizat

-

Următorii pași: După ce ați stabilit DKIM pentru Microsoft 365

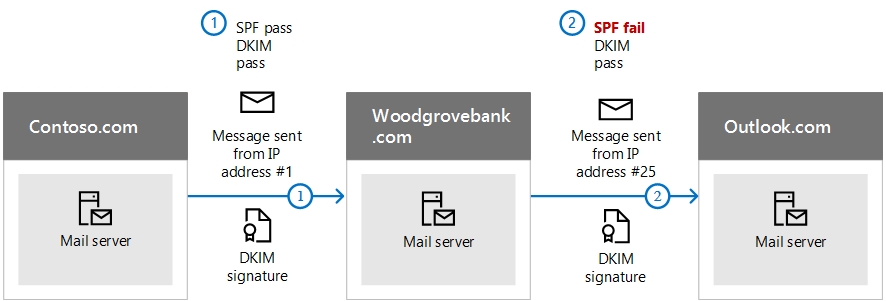

Cum DKIM funcționează mai bine decât SPF singur pentru a preveni malware spoofing

SPF adaugă informații la un mesaj plic dar DKIM criptează fapt, o semnătură în antetul mesajului., Când redirecționați un mesaj, porțiuni din plicul acelui mesaj pot fi îndepărtate de serverul de redirecționare. Deoarece semnătura digitală rămâne cu mesajul de e-mail, deoarece face parte din antetul de e-mail, DKIM funcționează chiar și atunci când un mesaj a fost redirecționat, așa cum se arată în exemplul următor.

În acest exemplu, dacă ați avut doar a publicat un SPF înregistrare TXT pentru domeniul dvs., e-mail a destinatarului server ar putea fi marcat dvs. de e-mail ca spam și a generat un rezultat fals pozitiv. Adăugarea DKIM în acest scenariu reduce raportarea falsă pozitivă a spamului., Deoarece DKIM se bazează pe criptografia cheilor publice pentru a autentifica și nu doar adresele IP, DKIM este considerat o formă de autentificare mult mai puternică decât SPF. Vă recomandăm să utilizați atât SPF, cât și DKIM, precum și DMARC în implementarea dvs.

nitty gritty: DKIM folosește o cheie privată pentru a insera o semnătură criptată în anteturile mesajului. Domeniul de semnare sau domeniul de ieșire este introdus ca valoare a câmpului D= în antet. Domeniul de verificare sau domeniul destinatarului, apoi utilizați câmpul D= pentru a căuta cheia publică din DNS și a autentifica mesajul., Dacă mesajul este verificat, verificarea DKIM trece.

actualizați manual cheile de 1024 biți la cheile de criptare DKIM de 2048 biți

deoarece ambele biți 1024 și 2048 sunt acceptate pentru tastele DKIM, aceste instrucțiuni vă vor spune cum să actualizați cheia de 1024 biți la 2048. Pașii de mai jos sunt pentru două cazuri de utilizare, Vă rugăm să o alegeți pe cea care se potrivește cel mai bine configurației dvs.când aveți deja DKIM configurat, rotiți bitness după cum urmează:

-

Conectați-vă la sarcini de lucru Office 365 prin PowerShell. (Cmdlet vine de la Exchange Online.,)

-

rulați următoarea comandă:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

sau pentru o nouă implementare a DKIM:

-

Conectați-vă la sarcini de lucru Office 365 prin PowerShell. (Acesta este un cmdlet de schimb on-line.)

-

Rulați următoarea comandă:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

Rămâneți conectat la Microsoft 365, pentru a verifica configurarea.,

-

Rulați următoarea comandă:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Sfat:

Acest nou 2048-bit cheie are efect asupra RotateOnDate, și va trimite e-mailuri cu 1024-bit cheie în provizorii. După patru zile, puteți testa din nou cu tasta de 2048 biți (adică odată ce rotația intră în vigoare la al doilea selector).,dacă doriți să rotiți la al doilea selector, opțiunile dvs. sunt a) lăsați serviciul Microsoft 365 să rotească selectorul și să faceți upgrade la 2048-bitness în următoarele 6 luni sau b) după 4 zile și confirmând că 2048-bitness este în uz, rotiți manual a doua tastă selector utilizând cmdlet-ul corespunzător enumerat mai sus.,pentru a configura DKIM, veți finaliza acești pași:

-

publicați două înregistrări CNAME pentru domeniul personalizat în DNS

-

activați semnarea DKIM pentru domeniul personalizat

publicați două înregistrări CNAME pentru domeniul personalizat în DNS

pentru fiecare domeniu pe care doriți să adăugați o semnătură DKIM în DNS, trebuie să publicați două înregistrări CNAME.,dacă nu ați citit articolul complet, este posibil să fi ratat această informație de conectare PowerShell care economisește timp: Conectați-vă la încărcările de lucru Office 365 prin PowerShell. (Cmdlet vine de la Exchange Online.Rulați următoarele comenzi pentru a crea înregistrările selectorului:

Dacă ați furnizat domenii personalizate în plus față de domeniul inițial din Microsoft 365, trebuie să publicați două înregistrări CNAME pentru fiecare domeniu suplimentar. Deci, dacă aveți două domenii, trebuie să publicați două înregistrări CNAME suplimentare și așa mai departe.

utilizați următorul format pentru înregistrările CNAME.,dacă sunteți unul dintre clienții noștri GCC ridicat, vom calcula domainGuid diferit! În loc să căutați înregistrarea MX pentru inițialdomain pentru a calcula domainGuid, în schimb îl calculăm direct din domeniul personalizat. De exemplu, dacă domeniul dvs. personalizat este „contoso.com” domainGuid dvs. devine „contoso-com”, orice perioade sunt înlocuite cu o liniuță. Deci, indiferent de ceea ce înregistrează MX punctele dvs. initialDomain, veți folosi întotdeauna metoda de mai sus pentru a calcula domainGuid pentru a utiliza în înregistrările CNAME.,

Unde:

-

Pentru Microsoft 365, selectoare va fi întotdeauna „selector1” sau „selector2”.

-

domainGUID este la fel ca domainGUID în personalizate înregistrarea MX pentru domeniul dvs. personalizat, care apare înainte de mail.protection.outlook.com. De exemplu, în următoarele înregistrarea MX pentru domeniul contoso.com, la domainGUID este contoso-com:

contoso.com. 3600 IN MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain este domeniul pe care l-ai folosit când ai semnat pentru Microsoft 365., Domeniile inițiale se termină întotdeauna în onmicrosoft.com. pentru informații despre determinarea domeniului dvs. inițial, consultați Întrebări frecvente domenii.

De exemplu, dacă aveți o primă domeniu de cohovineyardandwinery.onmicrosoft.com și două domenii personalizate cohovineyard.com și cohowinery.com, va trebui să înființeze două înregistrări CNAME pentru fiecare domeniu suplimentar, pentru un total de patru înregistrări CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600notă

este important să creați a doua înregistrare, dar numai unul dintre selectori poate fi disponibil la momentul creării., În esență, al doilea selector ar putea indica o adresă care nu a fost încă creată. Încă vă recomandăm să creați a doua înregistrare CNAME, deoarece rotația cheii dvs. va fi fără probleme.

activați semnarea DKIM pentru domeniul dvs. personalizat

după ce ați publicat înregistrările CNAME în DNS, sunteți gata să activați semnarea DKIM prin Microsoft 365. Puteți face acest lucru fie prin Centrul de administrare Microsoft 365, fie utilizând PowerShell.,

pentru a activa semnarea DKIM pentru domeniul dvs. personalizat prin Centrul de administrare

-

Conectați-vă la Microsoft 365 cu contul dvs. de la serviciu sau școală.

-

selectați pictograma lansatorului de aplicații din stânga sus și alegeți Admin.

-

în navigarea din stânga jos, extindeți Admin și alegeți Exchange.

-

Du-te la Protecția > dkim.

-

selectați domeniul pentru care doriți să activați DKIM și apoi, pentru a semna mesaje pentru acest domeniu cu semnături DKIM, selectați Activare. Repetați acest pas pentru fiecare domeniu personalizat.,

Pentru a permite DKIM semnarea pentru domeniul dvs. personalizat folosind PowerShell

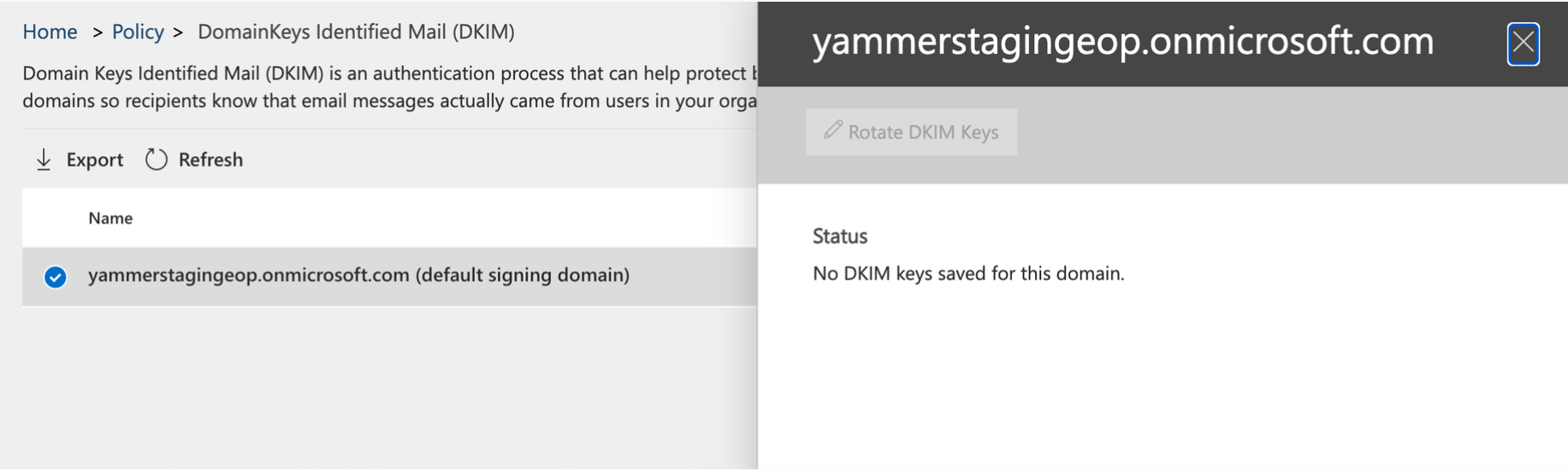

Important

Dacă configurați DKIM pentru prima dată și a văzut eroare ‘Nu DKIM cheile salvate pentru acest domeniu.’completați comanda la Pasul 2, de mai jos (de exemplu, Set-Dkimsigningconfig-Identity contoso.com -activat $true) pentru a vedea cheia.

Dacă configurați DKIM pentru prima dată și a văzut eroare ‘Nu DKIM cheile salvate pentru acest domeniu.’completați comanda la Pasul 2, de mai jos (de exemplu, Set-Dkimsigningconfig-Identity contoso.com -activat $true) pentru a vedea cheia.

-

Conectați-vă la Exchange PowerShell Online.,

-

rulați următoarea comandă:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueunde Domeniul este numele domeniului personalizat pentru care doriți să activați semnarea DKIM.

De exemplu, pentru domeniul contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Pentru a Confirma DKIM semnarea este configurat corect pentru Microsoft 365

Așteptați câteva minute înainte să urmați acești pași pentru a confirma faptul că ați configurat corect DKIM. Acest lucru permite ca informațiile DKIM despre domeniu să fie răspândite în întreaga rețea.,

-

Trimite un mesaj dintr-un cont în Microsoft 365 DKIM-ului de domeniu către un alt cont de e-mail, cum ar fi outlook.com sau Hotmail.com.

-

a nu se folosi un aol.com contul pentru scopuri de testare. AOL poate sări peste verificarea DKIM dacă verificarea SPF trece. Acest lucru va anula testul.

-

deschideți mesajul și priviți antetul. Instrucțiunile pentru vizualizarea antetului mesajului vor varia în funcție de clientul dvs. de mesagerie. Pentru instrucțiuni privind vizualizarea anteturilor de mesaje în Outlook, consultați Vizualizarea anteturilor de mesaje internet în Outlook.,

mesajul semnat de DKIM va conține numele de gazdă și domeniul pe care l-ați definit atunci când ați publicat intrările CNAME. Mesajul va arăta ceva de genul acestui exemplu:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

căutați antetul autentificare-rezultate. În timp ce fiecare serviciu de primire folosește un format ușor diferit pentru a ștampila e-mailul primit, rezultatul ar trebui să includă ceva de genul DKIM=pass sau DKIM=OK.,

pentru a configura DKIM pentru mai mult de un domeniu personalizat

dacă la un moment dat în viitor decideți să adăugați un alt domeniu personalizat și doriți să activați DKIM pentru noul domeniu, trebuie să parcurgeți pașii din acest articol pentru fiecare domeniu. Mai exact, completați toți pașii din ceea ce trebuie să faceți pentru a configura manual DKIM.

dezactivarea politicii de semnare DKIM pentru un domeniu personalizat

dezactivarea politicii de semnare nu dezactivează complet dkim. După o perioadă de timp, Microsoft 365 va aplica automat politica implicită pentru domeniul dvs., Pentru mai multe informații, consultați comportamentul implicit pentru DKIM și Microsoft 365.

pentru a dezactiva Politica de semnare DKIM folosind Windows PowerShell

comportament implicit pentru DKIM și Microsoft 365

dacă nu activați DKIM, Microsoft 365 creează automat o cheie publică DKIM pe 1024 de biți pentru domeniul dvs. implicit și cheia privată asociată pe care o stocăm intern în centrul nostru de date. În mod implicit, Microsoft 365 utilizează o configurație implicită de semnare pentru domeniile care nu au o politică în vigoare., Aceasta înseamnă că, dacă nu configurați singur DKIM, Microsoft 365 va utiliza politica implicită și cheile pe care le creează pentru a activa DKIM pentru domeniul dvs.de asemenea, dacă dezactivați semnarea DKIM După activarea acesteia, după o perioadă de timp, Microsoft 365 va aplica automat politica implicită pentru domeniul dvs.

în exemplul următor, să presupunem că DKIM pentru fabrikam.com a fost activat de Microsoft 365, nu de administratorul domeniului. Aceasta înseamnă că CNAMEs-urile necesare nu există în DNS., Semnăturile DKIM pentru e-mail din acest domeniu vor arăta astfel:

în acest exemplu, numele și domeniul gazdă conțin valorile la care CNAME ar indica dacă DKIM-semnare pentru fabrikam.com a fost activat de administratorul domeniului. În cele din urmă, fiecare mesaj trimis de la Microsoft 365 va fi semnat dkim. Dacă activați DKIM singur, domeniul va fi același cu domeniul Din adresa:, în acest caz fabrikam.com. dacă nu, nu se va alinia și, în schimb, va utiliza domeniul inițial al organizației dvs., Pentru informații despre determinarea domeniului inițial, consultați Întrebări frecvente domenii.

configurați DKIM astfel încât un serviciu terț să poată trimite sau falsifica e-mailuri în numele domeniului dvs. personalizat

Unii furnizori de servicii de e-mail în masă sau furnizori de software-as-a-service vă permit să configurați chei DKIM pentru e-mailuri care provin de la serviciul lor. Acest lucru necesită o coordonare între dvs. și terță parte pentru a configura înregistrările DNS necesare. Unele servere terțe pot avea propriile înregistrări CNAME cu selectori diferiți. Nu există două organizații o fac exact la fel., În schimb, procesul depinde în întregime de organizație.

exemplu de mesaj care arată corect configurat, DKIM pentru contoso.com și bulkemailprovider.com ar putea arata astfel:

În acest exemplu, în scopul de a obține acest rezultat:

-

e-Mail în Vrac dat de Provider Contoso publice DKIM cheie.

-

Contoso a publicat cheia DKIM pentru înregistrarea DNS.când trimiteți e-mail, furnizorul de e-mail în vrac semnează cheia cu cheia privată corespunzătoare. Procedând astfel, furnizorul de e-mail în vrac a atașat semnătura DKIM la antetul mesajului.,

-

Primirea de e-mail sistemele efectua o DKIM verifica prin autentificarea DKIM-Semnătura d=<domeniu> valoare împotriva domeniu în De: (5322.Din) adresa mesajului. În acest exemplu, valorile de meci:

d=contoso.,com

Identifica domeniile care nu trimite e-mail

Organizațiile ar trebui să menționeze în mod explicit dacă un domeniu nu trimite e-mail prin specificarea v=DKIM1; p= în DKIM record pentru acele domenii. Acest lucru recomandă primirea serverelor de e-mail că nu există chei publice valide pentru domeniu și orice e-mail care pretinde că este din acel domeniu ar trebui respins. Ar trebui să faceți acest lucru pentru fiecare domeniu și subdomeniu folosind un wildcard dkim.,de exemplu, înregistrarea DKIM ar arăta astfel:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="deși DKIM este proiectat pentru a ajuta la prevenirea falsificării, DKIM funcționează mai bine cu SPF și DMARC. După ce ați configurat DKIM, dacă nu ați configurat deja SPF, ar trebui să faceți acest lucru. Pentru o introducere rapidă în SPF și pentru a-l configura rapid, consultați Configurarea SPF în Microsoft 365 pentru a preveni falsificarea., Pentru o înțelegere mai aprofundată a modului în care Microsoft 365 utilizează SPF sau pentru depanare sau implementări non-standard, cum ar fi implementările hibride, începeți cu modul în care Microsoft 365 utilizează Sender Policy Framework (SPF) pentru a preveni falsificarea. Apoi, consultați Utilizarea DMARC pentru a valida e-mailul. Anteturile de mesaje anti-spam includ câmpurile de sintaxă și antet utilizate de Microsoft 365 pentru verificările DKIM.