- 10/8/2019

- 13 minutos para ler

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Resumo: Este artigo descreve como usar o DomainKeys identified Mail (DKIM) com o Microsoft 365 para garantir que o e-mail de destino sistemas de confiar em mensagens de saída enviadas a partir de seu domínio personalizado.,

deve utilizar o DKIM para além do SPF e do DMARC para ajudar a evitar que os spoofers enviem mensagens que pareçam vir do seu domínio. O DKIM permite-lhe adicionar uma assinatura digital às mensagens de E-mail enviadas no cabeçalho da mensagem. Pode parecer complicado, mas não é. Ao configurar o DKIM, você autoriza o seu domínio a associar ou assinar o seu nome a uma mensagem de E-mail usando a autenticação criptográfica. Os sistemas de E-mail que recebem e-mail do seu domínio podem usar esta assinatura digital para ajudar a determinar se o e-mail que recebem é legítimo.,

basicamente, você usa uma chave privada para cifrar o cabeçalho no e-mail de saída do seu domínio. Você publica uma chave pública para os registros de DNS do seu domínio que os servidores de recepção podem então usar para descodificar a assinatura. Eles usam a chave pública para verificar que as mensagens estão realmente vindo de você e não vindo de alguém falsificando seu domínio.

Microsoft 365 automaticamente configura o DKIM para a sua inicial ‘onmicrosoft.com” domínios. Isso significa que você não precisa fazer nada para configurar o DKIM para qualquer nome de domínio inicial (por exemplo, litware.onmicrosoft.com)., Para mais informações sobre domínios, consulte a FAQ de domínios.

Você pode optar por não fazer nada sobre o DKIM para o seu domínio personalizado também. Se não configurar o DKIM para o seu domínio personalizado, o Microsoft 365 cria um par de chaves privado e público, activa a assinatura do DKIM e configura a política predefinida do Microsoft 365 para o seu domínio personalizado., Enquanto esta é uma cobertura suficiente para a maioria dos clientes, você deve configurar manualmente o DKIM para o seu domínio personalizado nas seguintes circunstâncias:

-

Você tiver mais de um domínio personalizado no Microsoft 365

-

Você está indo para configurar DMARC muito (recomendado)

-

Você quer controle sobre a sua chave privada

-

Você deseja personalizar seus registros CNAME

-

Você deseja configurar chaves DKIM para o e-mail de origem de um domínio de terceiros, por exemplo, se você usar um terceiro bulk mailer.,nually configurar o DKIM

-

Para configurar o DKIM para mais de um domínio personalizado

-

Desabilitar a assinatura DKIM política para um domínio personalizado

-

Padrão de comportamento para o DKIM e Microsoft 365

-

Configurar DKIM para que um serviço de terceiros, pode enviar, ou imite, e-mail, em nome de seu domínio personalizado

-

Próximos passos: Depois de configurar o DKIM para o Microsoft 365

Como DKIM funciona melhor do que o SPF, sozinho, para evitar mal-intencionado falsificação

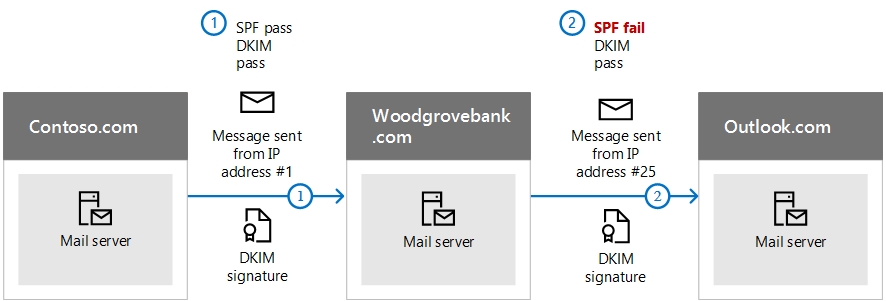

SPF acrescenta informações a um envelope de mensagem, mas DKIM, na verdade, criptografa uma assinatura no cabeçalho da mensagem., Quando você encaminha uma mensagem, partes do envelope dessa mensagem podem ser retiradas pelo servidor de encaminhamento. Uma vez que a assinatura digital permanece com a mensagem de E-mail porque faz parte do cabeçalho de E-mail, DKIM funciona mesmo quando uma mensagem foi encaminhada como mostrado no seguinte exemplo.

neste exemplo, se tivesse publicado apenas um registo SPF TXT para o seu domínio, o servidor de correio do destinatário poderia ter marcado o seu e-mail como spam e gerado um resultado falso positivo. A adição de DKIM neste cenário reduz a notificação de spam falso positivo., Como o DKIM se baseia na criptografia de chave pública para autenticar e não apenas endereços IP, o DKIM é considerado uma forma muito mais forte de autenticação do que o SPF. Recomendamos o uso de SPF e DKIM, bem como DMARC em sua implantação.

the nitty gritty: DKIM usa uma chave privada para inserir uma assinatura cifrada nos cabeçalhos das mensagens. O domínio de assinatura, ou domínio de saída, é inserido como o valor do Campo d= no cabeçalho. O domínio de verificação, ou domínio do destinatário, então use o campo d= para procurar a chave pública do DNS e autenticar a mensagem., Se a mensagem for verificada, a verificação DKIM passa.

actualize manualmente as suas chaves de 1024 bits para as chaves de encriptação DKIM de 2048 bits

dado que tanto a bitness de 1024 e 2048 são suportadas para as chaves DKIM, estas direcções dir-lhe-ão como actualizar a sua chave de 1024 bits para 2048. Os passos abaixo são para dois casos de uso, por favor escolha o que melhor se encaixa na sua configuração.

-

Quando você já tem DKIM configurado, você roda a bitness da seguinte forma:

-

conecte-se ao Office 365 workloads via PowerShell. (O cmdlet vem do Exchange Online.,)

-

Execute o seguinte comando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Ou para uma nova implementação do DKIM:

-

Conectar ao Office 365 cargas de trabalho através do PowerShell. (This is an Exchange Online cmdlet.)

-

execute o seguinte comando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Stay connected to Microsoft 365 to verify the configuration.,

-

Execute o seguinte comando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Dica

Esta nova chave de 2048 bits entra em vigor na RotateOnDate, e enviar e-mails com chave de 1024 bits no ínterim. Depois de quatro dias, você pode testar novamente com a chave de 2048 bits (ou seja, uma vez que a rotação faz efeito para o segundo seletor).,

Se quiser rodar para o segundo selector, as suas opções são: a) deixar o serviço Microsoft 365 rodar o selector e actualizar para 2048-bitness nos próximos 6 meses, ou B) após 4 dias e confirmar que 2048-bitness está em uso, rodar manualmente a segunda chave do selector usando o cmdlet apropriado listado acima.,

os Passos que você precisa fazer para configurar manualmente o DKIM

Para configurar o DKIM, você vai concluir estes passos:

-

Publicar dois registros CNAME para o seu domínio personalizado no DNS

-

Ativar a assinatura DKIM para o seu domínio personalizado

Publicar dois registros CNAME para o seu domínio personalizado no DNS

Para cada domínio para o qual você deseja adicionar uma assinatura DKIM no DNS, você precisa publicar dois registros CNAME.,

Nota

Se não leu o artigo completo, poderá ter perdido esta informação de ligação PowerShell que economiza o tempo: ligue-se às cargas de trabalho do Office 365 via PowerShell. (O cmdlet vem do Exchange Online.)

execute os seguintes comandos para criar os registos do selector:

Se tiver provisionado domínios personalizados para além do domínio inicial na Microsoft 365, deverá publicar dois registos do CNAME para cada domínio adicional. Então, se você tem dois domínios, você deve publicar dois registros adicionais do CNAME, e assim por diante.

Use o seguinte formato para os registos do CNAME.,

importante

Se você é um dos nossos clientes elevados do GCC, nós calculamos o domainGuid de forma diferente! Em vez de procurar o registro MX para seu initialDomain para calcular domainGuid, em vez disso, nós o calculamos diretamente a partir do domínio personalizado. Por exemplo, se o seu domínio personalizado é “contoso.com” seu domainGuid se torna “contoso-com”, quaisquer períodos são substituídos por um traço. Portanto, independentemente do que o MX gravar o seu inicialdomain aponta, você sempre vai usar o método acima para calcular o domainGuid para usar em seus registros do CNAME.,

onde:

-

para a Microsoft 365, os selectores serão sempre” selector1 “ou”selector2”.

-

domainGUID é o mesmo que o domainGUID em personalizado registro MX para o seu domínio personalizado que aparece antes mail.protection.outlook.com. Por exemplo, no seguinte registro MX para o domínio contoso.com o domainGUID é contoso-com:

contoso.com. 3600 NA MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain é o domínio que você usou quando se inscreveu para o Microsoft 365., Domínios iniciais terminam sempre em onmicrosoft.com. para informações sobre a determinação do seu domínio inicial, consulte a FAQ de domínios.

Por exemplo, se você tiver um domínio inicial de cohovineyardandwinery.onmicrosoft.com e dois domínios personalizados cohovineyard.com e cohowinery.com, você precisará definir dois registros CNAME para cada domínio adicional, para um total de quatro registros CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Nota

é importante criar o segundo registo, mas apenas um dos selectores pode estar disponível no momento da criação., Em essência, o segundo seletor pode apontar para um endereço que ainda não foi criado. Nós ainda recomendamos que você crie o segundo registro do CNAME, porque sua rotação de chaves será perfeita.

active a assinatura do DKIM para o seu domínio personalizado

Depois de ter publicado os registos do CNAME em DNS, está pronto para activar a assinatura do DKIM através da Microsoft 365. Você pode fazer isso através do Microsoft 365 admin center ou usando PowerShell.,

para activar a assinatura DKIM para o seu domínio personalizado através do centro de administração

-

assine na Microsoft 365 com a sua conta de trabalho ou escola.

-

Seleccione o ícone do lançador de aplicações no canto superior esquerdo e escolha a administração.

-

na navegação inferior esquerda, expandir a administração e escolher a troca.

-

Go to Protection> dkim.

-

Seleccione o domínio para o qual deseja activar o DKIM e, em seguida, para assinar mensagens para este domínio com assinaturas DKIM, escolha activar. Repita este passo para cada domínio personalizado.,

Para ativar a assinatura DKIM para o seu domínio personalizado usando o PowerShell

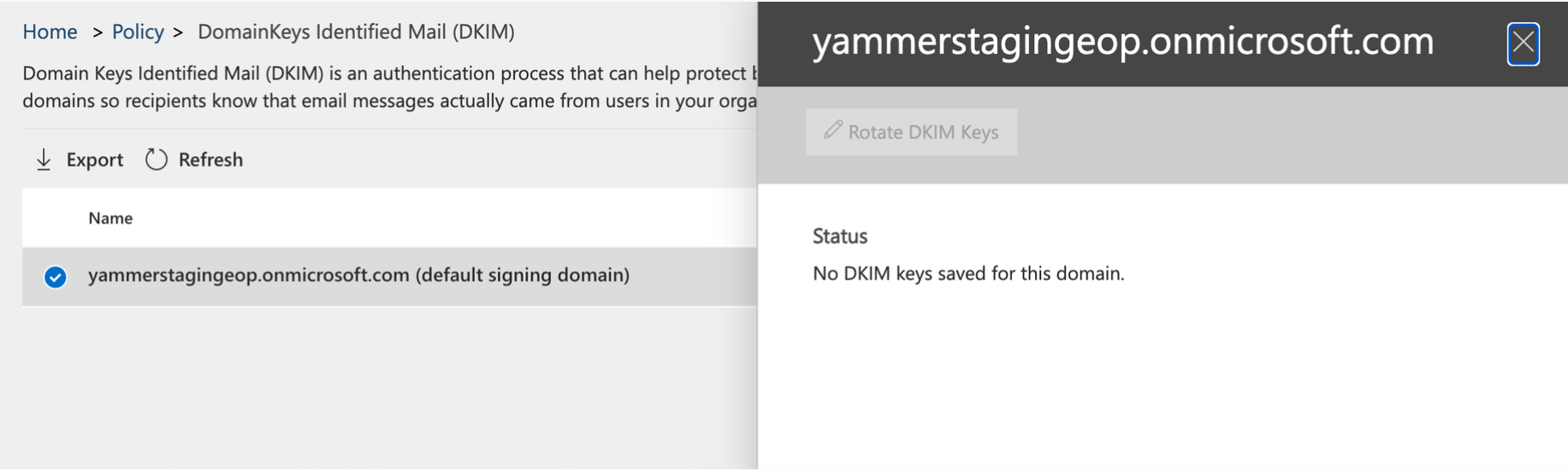

Importante

Se você estiver configurando o DKIM, pela primeira vez, e ver o erro ‘Não DKIM chaves guardadas para esse domínio.’complete o comando no Passo 2, abaixo (por exemplo, Set-DkimSigningConfig-Identity contoso.com -activa $true) para ver a chave.

Se você estiver configurando o DKIM, pela primeira vez, e ver o erro ‘Não DKIM chaves guardadas para esse domínio.’complete o comando no Passo 2, abaixo (por exemplo, Set-DkimSigningConfig-Identity contoso.com -activa $true) para ver a chave.

-

Connect to Exchange Online PowerShell.,

-

execute o seguinte comando:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueonde o domínio é o nome do domínio personalizado para o qual deseja activar a assinatura DKIM.

Por exemplo, para o domínio contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Para Confirmar a assinatura DKIM está configurado corretamente para o Microsoft 365

Aguarde alguns minutos antes de seguir estes passos para confirmar que você tenha configurado corretamente o DKIM. Isso permite que a informação DKIM sobre o domínio seja espalhada por toda a rede.,

-

envie uma mensagem de uma conta dentro do seu domínio activado pelo Microsoft 365 DKIM para outra conta de E-mail, como outlook.com ou Hotmail.com

-

não utilize aol.com conta para fins de teste. A AOL pode ignorar a verificação DKIM se a verificação SPF passar. Isto anulará o teu teste.

-

abra a mensagem e veja o cabeçalho. As instruções para ver o cabeçalho da mensagem irão variar dependendo do seu cliente de mensagens. Para instruções sobre a visualização de cabeçalhos de mensagens no Outlook, ver os cabeçalhos de mensagens da internet no Outlook.,

a mensagem assinada pelo DKIM irá conter o nome da máquina e o domínio que definiu quando publicou os itens do CNAME. A mensagem será parecida com este exemplo:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

procure o cabeçalho Authentication-Results. Enquanto cada serviço de recepção usa um formato ligeiramente diferente para carimbar o correio de entrada, o resultado deve incluir algo como DKIM=pass ou DKIM=OK.,

Para configurar o DKIM para mais de um domínio personalizado

Se em algum ponto no futuro você decidir adicionar outro domínio personalizado e você deseja habilitar o DKIM para o novo domínio, você deve concluir as etapas neste artigo para cada domínio. Especificamente, complete todos os passos no que você precisa fazer para configurar manualmente o DKIM.

desactivar a Política de assinatura DKIM para um domínio personalizado

desactivar a Política de assinatura não desactiva completamente o DKIM. Após um período de tempo, a Microsoft 365 irá aplicar automaticamente a Política padrão para o seu domínio., Para mais informações, veja comportamento padrão para DKIM e Microsoft 365.

para desactivar a Política de assinatura do DKIM usando o Windows PowerShell

comportamento por omissão para o DKIM e o Microsoft 365

Se não activar o DKIM, o Microsoft 365 cria automaticamente uma chave pública de 1024 bits do DKIM para o seu domínio por omissão e a chave privada associada que armazenamos internamente no nosso datacenter. Por padrão, a Microsoft 365 usa uma configuração de assinatura padrão para domínios que não têm uma política em vigor., Isto significa que se você não configurar o DKIM você mesmo, o Microsoft 365 irá usar a sua política e chaves padrão que ele cria para habilitar o DKIM para o seu domínio.

também, se você desativar a assinatura DKIM depois de ativá-la, após um período de tempo, a Microsoft 365 irá aplicar automaticamente a Política padrão para o seu domínio.no exemplo seguinte, suponha que DKIM para fabrikam.com foi ativado pela Microsoft 365, não pelo administrador do domínio. Isto significa que os CNAMEs necessários não existem em DNS., As assinaturas de DKIM para E-mail deste domínio serão algo parecido com isto:

neste exemplo, o nome e domínio da máquina contêm os valores para os quais o CNAME apontaria se a assinatura de DKIM para fabrikam.com tinha sido ativado pelo administrador do domínio. Eventualmente, cada mensagem enviada pela Microsoft 365 será assinada pelo DKIM. Se você activar o DKIM você mesmo, o domínio será o mesmo que o domínio no endereço de From:, neste caso fabrikam.com. se não o fizer, não se alinhará e, em vez disso, utilizará o domínio inicial da sua organização., Para obter informações sobre a determinação do seu domínio inicial, consulte a FAQ de domínios.

configure o DKIM para que um serviço de terceiros possa enviar, ou falsificar, e-mail em nome do seu domínio personalizado

alguns fornecedores de serviços de E-mail em massa, ou fornecedores de software-as-a-service, deixe-o configurar as chaves DKIM para E-mail que se origina do seu serviço. Isto requer coordenação entre si e o terceiro, a fim de estabelecer os registos necessários do DNS. Alguns servidores de terceiros podem ter seus próprios registros de CNAME com diferentes seletores. Não há duas organizações que o façam exactamente da mesma maneira., Em vez disso, o processo depende inteiramente da organização.

uma mensagem de exemplo que mostra um DKIM devidamente configurado para contoso.com e bulkemailprovider.com pode ser assim:

neste exemplo, a fim de alcançar este resultado:

-

Fornecedor de email a granel deu a Contoso uma chave pública DKIM.

-

ao enviar e-mail, o fornecedor de E-mail a granel assina a chave com a chave privada correspondente. Ao fazê-lo, o fornecedor de email em massa anexou a assinatura DKIM ao cabeçalho da mensagem.,

-

Receiving email systems perform a DKIM check by authenticating the DKIM-Signature d = <domain> value against the domain in the From: (5322.Endereço da mensagem. Neste exemplo, os valores correspondem a:

d=contoso.,com

Contoso publicou a chave DKIM para o seu registo DNS.

Identificar os domínios que não enviar o e-mail

as Organizações devem declarar explicitamente se de um domínio não enviar e-mail especificando v=DKIM1; p= no registro DKIM para esses domínios. Isto aconselha a receber servidores de E-mail que não existem chaves públicas válidas para o domínio, e qualquer e-mail que afirme ser desse domínio deve ser rejeitado. Você deve fazer isso para cada domínio e subdomain usando um wildcard DKIM.,

Por exemplo, o registro DKIM seria assim:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="apesar de DKIM ser projetado para ajudar a prevenir spoofing, DKIM funciona melhor com SPF e DMARC. Uma vez que você tenha configurado DKIM, se você não tiver já configurado SPF você deve fazê-lo. Para uma rápida introdução ao SPF e para que ele seja configurado rapidamente, Veja o Set up SPF na Microsoft 365 para ajudar a prevenir spoofing., Para uma compreensão mais profunda de como a Microsoft 365 usa o SPF, ou para soluções de problemas ou implementações não-padrão, tais como implementos híbridos, comece com a forma como a Microsoft 365 usa o Sender Policy Framework (SPF) para prevenir spoofing. Em seguida, veja o DMARC para validar o e-mail. Os cabeçalhos de mensagens Anti-spam incluem a sintaxe e os campos de cabeçalho usados pela Microsoft 365 para verificações DKIM.