o Que é o” spear phishing

o Spear phishing é um ataque de engenharia social em que um agressor, disfarçado como uma pessoa da sua confiança, truques de um alvo em um link em um e-mail fraudulento, mensagem de texto ou mensagem instantânea. Como resultado, o alvo involuntariamente revela informações sensíveis, instala programas maliciosos (malware) em sua rede ou executa o primeiro estágio de uma ameaça persistente avançada (APT), para citar algumas das possíveis consequências.,apesar de semelhante aos ataques de phishing e baleeira, spear phishing é lançado de uma forma única e seus alvos diferem de outros ataques de engenharia social. Como resultado, o ataque merece atenção especial ao formular sua estratégia de segurança de Aplicação.

Spear phishing exemplo

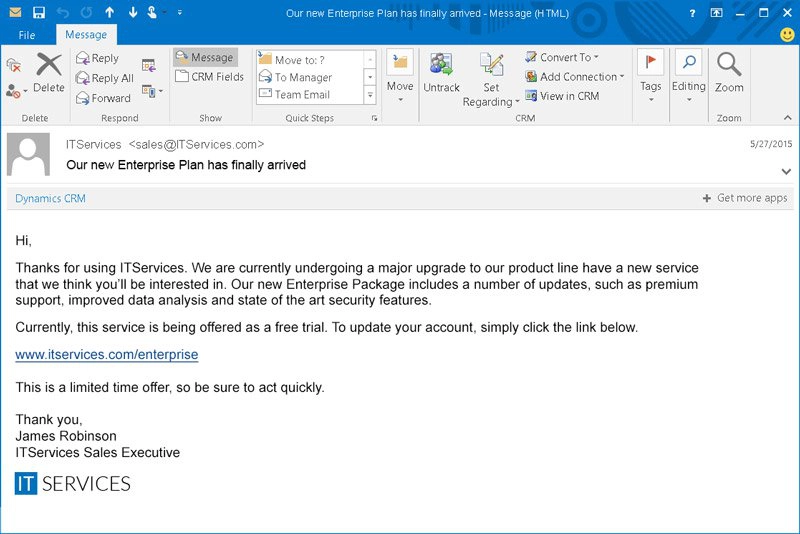

O exemplo a seguir ilustra uma lança ataque de phishing a progressão e as possíveis conseqüências:

- Um falsificados e-mail é enviado para uma empresa de sysadmin de alguém dizendo para representar www.itservices.com um banco de dados de gerenciamento de provedor de SaaS. O e-mail usa os seus serviços.,modelo de correio do cliente com.o email afirma que itservices.com está oferecendo um serviço novo gratuito por um tempo limitado e convida o usuário a se inscrever para o serviço usando o link anexo.

- Depois de clicar no link, o sysadmin é redirecionado para uma página de login, em itservice.com um site falso idêntico ao itservices.com página de inscrição.

- Ao mesmo tempo, um comando e agente de controle é instalado na máquina do sysadmin, que pode então ser usado como um backdoor na rede da empresa para executar a primeira fase de um APT.,phishing vs. phishing e ataques baleeiros Spear phishing, phishing e ataques baleeiros variam em seus níveis de sofisticação e alvos pretendidos. Suas diferenças são destacadas abaixo.

Phishing

Phishing envolve o envio de E-mails maliciosos de supostas fontes de confiança para o maior número possível de pessoas, assumindo uma taxa de resposta baixa. Por exemplo, um e-mail de phishing pode pretender ser do PayPal e pedir a um destinatário para verificar os detalhes de sua conta clicando em um link fechado, o que leva à instalação de malware no computador da vítima.,

os e-mails de Phishing são impessoais, enviados a granel e muitas vezes contêm erros ortográficos ou outros erros que revelam suas intenções maliciosas. O problema é que nem todos percebem essas dicas sutis. Logotipos confiáveis e links para destinos conhecidos são suficientes para enganar muitas pessoas para compartilhar seus detalhes.

Spear phishing e-mails, por outro lado, são mais desafiadores de detectar porque eles parecem vir de fontes próximas ao alvo., Cibercriminosos enviam e-mails personalizados a indivíduos ou grupos de pessoas com algo em comum, como funcionários que trabalham no mesmo departamento.A Caça à baleia usa mensagens de E-mail enganosas visando decisores de alto nível dentro de uma organização, como CEOs, CFOs e outros executivos. Essas pessoas têm acesso a informações altamente valiosas, incluindo segredos comerciais e senhas para contas administrativas de empresas.,

O atacante envia e-mails sobre questões de importância crítica de negócios, mascarando-se como um indivíduo ou organização com autoridade legítima. Por exemplo, um atacante pode enviar um e-mail para um CEO solicitando pagamento, fingindo ser um cliente da empresa.ataques baleeiros sempre dirigem-se pessoalmente a indivíduos-alvo, muitas vezes usando o seu título, posição e número de telefone, que são obtidos através de sites da empresa, redes sociais ou da imprensa.,

A diferença entre a caça à baleia e o phishing da lança é que a caça à baleia se dirige exclusivamente a indivíduos de alto escalão dentro de uma organização, enquanto o phishing da lança Geralmente vai atrás de uma categoria de indivíduos com um perfil mais baixo.a natureza específica dos ataques de phishing com lança torna-os difíceis de detectar. No entanto, várias medidas de prevenção de riscos podem ajudar, incluindo autenticação de dois fatores (2FA), Políticas de gestão de senha e campanhas educacionais.,

a autenticação de dois factores

2FA ajuda a garantir o acesso a aplicações sensíveis, exigindo que os utilizadores tenham duas coisas: algo que eles saibam, como uma senha e um nome de utilizador, e algo que eles tenham, como um smartphone ou um símbolo criptográfico. Quando 2FA é usado, mesmo se uma senha é comprometida usando uma técnica como spear phishing, não é de nenhum uso para um atacante sem o dispositivo físico mantido pelo usuário real.,as Políticas de gestão de senhas

uma política Prudente de gestão de senhas deve tomar medidas para impedir que os empregados utilizem senhas de acesso corporativo em sites externos falsos.

um exemplo de tal política é instruir os funcionários para sempre digitar uma senha falsa ao acessar um link fornecido por e-mail. Um site legítimo não aceita uma senha falsa, mas um site de phishing aceita.campanhas educativas a nível organizacional, as empresas podem sensibilizar e formar activamente os trabalhadores, destacando os ataques lança-phishing como uma ameaça importante., Os materiais de treinamento podem apresentar exemplos reais de phishing spear, com questões projetadas para testar o conhecimento dos funcionários. Empregados que estão cientes do phishing spear são menos propensos a serem vítimas de um ataque.

veja como o Firewall da aplicação web Imperva pode ajudá-lo com ataques de phishing spear.

Spear phishing protection from Imperva

Imperva offers two solutions that can help secure against phishing attempts, including spear phishing:

- Imperva cloud Login Protect provides 2FA protection for URLs in a website or web application., O serviço trabalha com páginas web que têm parâmetros URL ou usam AJAX, onde 2FA pode ser mais difícil de implementar. O Login Protect é implantado em segundos, não requer instalação de hardware ou software e oferece fácil gestão de funções e privilégios diretamente do painel de instrumentos Incapacsula.

- a Firewall de aplicação Web baseada em nuvem da Imperva (WAF) bloqueia pedidos maliciosos na borda da rede. Ele previne a injeção de malware por contas de usuário comprometidas e pode bloquear ataques XSS refletidos decorrentes de um episódio de phishing.