- 10/8/2019

- 13 minut na przeczytanie

-

-

M

M -

D

D -

c

c -

m

m -

d

d -

+12

li

-

Podsumowanie: w tym artykule opisano, w jaki sposób używasz DomainKeys identified mail (DKIM) w Microsoft 365, aby upewnić się, że docelowe systemy poczty e-mail ufają wiadomościom wysyłanym z domeny niestandardowej.,

powinieneś używać DKIM oprócz SPF i DMARC, aby zapobiec wysyłaniu przez spooferów wiadomości, które wyglądają tak, jakby pochodziły z Twojej domeny. DKIM umożliwia dodawanie podpisu cyfrowego do wychodzących wiadomości e-mail w nagłówku wiadomości. To może wydawać się skomplikowane, ale tak naprawdę nie jest. Podczas konfigurowania DKIM autoryzujesz domenę do powiązania lub podpisania jej nazwy z wiadomością e-mail za pomocą uwierzytelniania kryptograficznego. Systemy poczty e-mail, które otrzymują wiadomości e-mail z Twojej domeny, mogą użyć tego podpisu cyfrowego, aby określić, czy otrzymywana przez nie przychodząca wiadomość e-mail jest zgodna z prawem.,

zasadniczo używasz klucza prywatnego do szyfrowania nagłówka w wychodzącej wiadomości e-mail Twojej domeny. Publikujesz klucz publiczny do rekordów DNS domeny, których serwery odbierające mogą następnie użyć do dekodowania podpisu. Używają klucza publicznego, aby sprawdzić, czy wiadomości naprawdę pochodzą od ciebie, a nie od kogoś, kto fałszuje Twoją domenę.

Microsoft 365 automatycznie ustawia DKIM dla swojego początkowego „onmicrosoft.com” domeny. Oznacza to, że nie musisz nic robić, aby skonfigurować DKIM dla żadnych początkowych nazw domen (na przykład litware.onmicrosoft.com)., Aby uzyskać więcej informacji na temat domen, zobacz Często zadawane pytania dotyczące domen.

Możesz również nie robić nic z DKIM dla swojej niestandardowej domeny. Jeśli nie skonfigurujesz DKIM dla domeny niestandardowej, Microsoft 365 utworzy parę kluczy prywatnych i publicznych, włączy podpisywanie DKIM, a następnie skonfiguruje domyślną politykę Microsoft 365 dla domeny niestandardowej., Chociaż jest to wystarczające pokrycie dla większości klientów, powinieneś ręcznie skonfigurować DKIM dla swojej niestandardowej domeny w następujących okolicznościach:

-

masz więcej niż jedną niestandardową domenę w Microsoft 365

-

masz zamiar skonfigurować DMARC zbyt (zalecane)

-

chcesz kontrolować swój klucz prywatny

-

chcesz dostosować rekordy CNAME

/li>

-

chcesz skonfigurować klucze DKIM dla wiadomości e-mail pochodzących z domeny innej firmy, na przykład, jeśli używasz zewnętrznego masowego programu pocztowego.,po prostu skonfiguruj DKIM

-

aby skonfigurować DKIM dla więcej niż jednej domeny niestandardowej

-

wyłączenie polityki podpisywania DKIM dla domeny niestandardowej

-

domyślne zachowanie DKIM i Microsoft 365

-

Skonfiguruj DKIM tak, aby usługa innej firmy mogła wysyłać lub fałszować wiadomości e-mail w imieniu Twojej domeny niestandardowej

p>

-

kolejne kroki: po skonfigurowaniu DKIM dla Microsoft 365

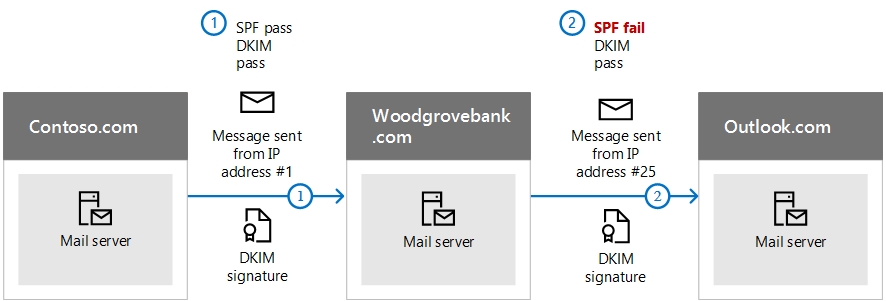

jak DKIM działa lepiej niż sam SPF, aby zapobiec złośliwemu fałszowaniu

SPF dodaje informacje do koperty wiadomości, ale DKIM szyfruje podpis w nagłówku wiadomości., Po przesłaniu wiadomości część koperty tej wiadomości może zostać usunięta przez serwer przekierowujący. Ponieważ podpis cyfrowy pozostaje z wiadomością e-mail, ponieważ jest częścią nagłówka wiadomości e-mail, DKIM działa nawet wtedy, gdy wiadomość została przekazana, jak pokazano w poniższym przykładzie.

w tym przykładzie, jeśli opublikowałeś tylko rekord TXT SPF dla swojej domeny, serwer pocztowy odbiorcy mógł oznaczyć Twój adres e-mail jako spam i wygenerować fałszywie pozytywny wynik. Dodanie DKIM w tym scenariuszu zmniejsza fałszywie dodatnie zgłaszanie spamu., Ponieważ DKIM opiera się na kryptografii klucza publicznego do uwierzytelniania, a nie tylko adresów IP, DKIM jest uważany za znacznie silniejszą formę uwierzytelniania niż SPF. Zalecamy stosowanie zarówno SPF, jak i DKIM, a także DMARC we wdrożeniu.

nitty gritty: DKIM używa klucza prywatnego do wstawiania zaszyfrowanego podpisu do nagłówków wiadomości. Domena podpisywania lub domena wychodząca jest wstawiana jako wartość pola d= w nagłówku. Domena weryfikująca lub domena odbiorcy, a następnie użyj pola d=, aby wyszukać klucz publiczny Z DNS i uwierzytelnić wiadomość., Jeśli wiadomość zostanie zweryfikowana, Kontrola DKIM przejdzie.

ręcznie Uaktualnij klucze 1024-bitowe do 2048-bitowych kluczy szyfrowania DKIM

ponieważ zarówno 1024, jak i 2048-bitowe są obsługiwane dla kluczy DKIM, te instrukcje powiedzą Ci, jak uaktualnić klucz 1024-bitowy do 2048. Poniższe kroki dotyczą dwóch przypadków użycia, wybierz ten, który najlepiej pasuje do twojej konfiguracji.

-

gdy masz już skonfigurowany DKIM, obracasz bitowość w następujący sposób:

-

Połącz się z obciążeniami Office 365 za pomocą PowerShell. (Cmdlet pochodzi z Exchange Online.,)

-

uruchom następujące polecenie:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Połącz się z obciążeniami Office 365 za pomocą PowerShell. (Jest to cmdlet wymiany Online.)

-

uruchom następujące polecenie:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

lub dla nowej implementacji DKIM:

pozostań połączony z Microsoft 365, aby zweryfikować konfigurację.,

-

uruchom następujące polecenie:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Ten nowy 2048-bitowy klucz działa na RotateOnDate i będzie wysyłać wiadomości e-mail z 1024-bitowym kluczem w międzyczasie. Po czterech dniach można ponownie przetestować za pomocą 2048-bitowego klawisza(tzn. gdy obrót zacznie działać na drugim selektorze).,

Jeśli chcesz obrócić do drugiego selektora, masz następujące opcje: a) pozwól usłudze Microsoft 365 obrócić Selektor i uaktualnić go do 2048 bitów w ciągu najbliższych 6 miesięcy lub B) po 4 dniach i potwierdzeniu, że używany jest 2048 bitów, ręcznie obróć drugi klucz selektora za pomocą odpowiedniego cmdleta wymienionego powyżej.,

kroki, które musisz wykonać, aby ręcznie skonfigurować DKIM

aby skonfigurować DKIM, wykonaj następujące kroki:

-

Publish two CNAME records for your custom domain in DNS

-

Enable DKIM signing for your custom domain

Publish two CNAME records for your custom domain in DNS

domena, dla której chcesz dodać podpis DKIM w DNS, musisz opublikować dwa rekordy CNAME.,

Uwaga

Jeśli nie przeczytałeś całego artykułu, być może przegapiłeś tę oszczędzającą czas informację o połączeniu PowerShell: Połącz się z obciążeniami Office 365 za pomocą PowerShell. (Cmdlet pochodzi z Exchange Online.)

uruchom następujące polecenia, aby utworzyć rekordy selektora:

Jeśli oprócz domeny początkowej w programie Microsoft 365 wprowadzono niestandardowe domeny, musisz opublikować dwa rekordy CNAME dla każdej dodatkowej domeny. Tak więc, jeśli masz dwie domeny, musisz opublikować dwa dodatkowe rekordy CNAME i tak dalej.

Użyj następującego formatu dla rekordów CNAME.,

ważne

Jeśli jesteś jednym z naszych wysokich klientów, obliczamy domainGuid inaczej! Zamiast szukać rekordu MX dla Twojej inicjalnej domeny, aby obliczyć domainGuid, zamiast tego obliczamy go bezpośrednio z dostosowanej domeny. Na przykład, jeśli twoja dostosowana domena to „contoso.com” Twoje domainGuid staje się „contoso-com”, wszelkie okresy są zastępowane myślnikiem. Tak więc, niezależnie od tego, do jakiego rekordu MX wskazuje twoja inicjaldomain, zawsze używasz powyższej metody do obliczenia domainGuid, którego chcesz użyć w rekordach CNAME.,

gdzie:

-

w przypadku Microsoft 365 selektorami zawsze będą „selector1” lub „selector2”.

-

domainGUID jest taki sam jak domainGUID w niestandardowym rekordzie MX dla Twojej niestandardowej domeny, który pojawia się przed mail.protection.outlook.com. na przykład w następującym rekordzie MX dla domeny contoso.com, domainGUID to contoso-com:

contoso.com. 3600 W MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain jest domeną używaną podczas rejestracji w systemie Microsoft 365., Domeny początkowe zawsze kończą się na onmicrosoft.com. aby uzyskać informacje na temat określania początkowej domeny, zobacz Często zadawane pytania dotyczące domen.

na przykład, jeśli masz domenę początkową cohovineyardandwinery.onmicrosoft.com, oraz dwie domeny niestandardowe cohovineyard.com oraz cohowinery.com musisz skonfigurować dwa rekordy CNAME dla każdej dodatkowej domeny, w sumie cztery rekordy CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Uwaga

ważne jest, aby utworzyć drugi rekord, ale tylko jeden z selektorów może być dostępny w momencie tworzenia., Zasadniczo drugi selektor może wskazywać na adres, który nie został jeszcze utworzony. Nadal zalecamy utworzenie drugiego rekordu CNAME, ponieważ obrót klucza będzie płynny.

Włącz podpisywanie DKIM dla własnej domeny

Po opublikowaniu rekordów CNAME w DNS możesz włączyć podpisywanie DKIM za pomocą Microsoft 365. Możesz to zrobić za pośrednictwem Centrum administracyjnego Microsoft 365 lub za pomocą PowerShell.,

aby włączyć podpisywanie DKIM dla niestandardowej domeny za pośrednictwem Centrum administracyjnego

-

Zaloguj się do Microsoft 365 za pomocą konta służbowego lub szkolnego.

-

wybierz ikonę uruchamiania aplikacji w lewym górnym rogu i wybierz Admin.

-

w lewym dolnym rogu rozwijaj pozycję Admin i wybierz Exchange.

-

przejdź do ochrony > dkim.

-

wybierz domenę, dla której chcesz włączyć DKIM, a następnie, aby podpisać wiadomości dla tej domeny z podpisami DKIM, wybierz Enable. Powtórz ten krok dla każdej domeny niestandardowej.,

aby włączyć podpisywanie DKIM dla niestandardowej domeny za pomocą PowerShell

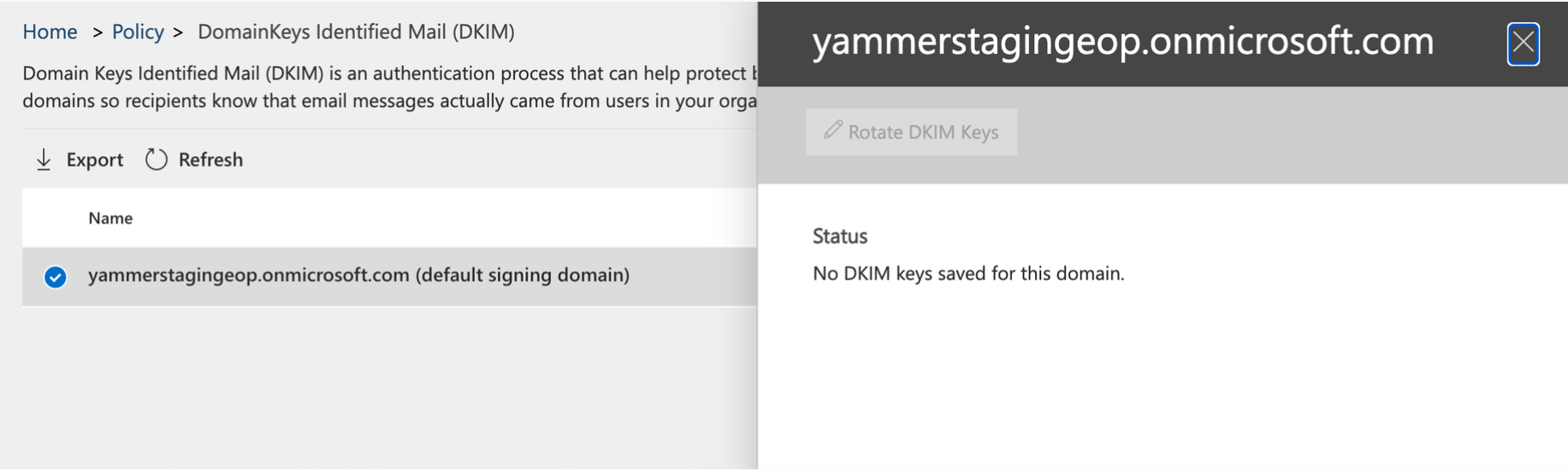

ważne

jeśli konfigurujesz DKIM po raz pierwszy i widzisz błąd ” Brak kluczy DKIM zapisanych dla tej domeny.’wykonaj polecenie w Kroku 2 poniżej (na przykład Set-DkimSigningConfig-Identity contoso.com -Enabled $true), aby zobaczyć klucz.

jeśli konfigurujesz DKIM po raz pierwszy i widzisz błąd ” Brak kluczy DKIM zapisanych dla tej domeny.’wykonaj polecenie w Kroku 2 poniżej (na przykład Set-DkimSigningConfig-Identity contoso.com -Enabled $true), aby zobaczyć klucz.

-

Połącz się z Exchange Online PowerShell.,

-

uruchom następujące polecenie:

Set-DkimSigningConfig -Identity <domain> -Enabled $truegdzie domena jest nazwą domeny niestandardowej, dla której chcesz włączyć podpisywanie DKIM.

na przykład dla domeny contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

aby potwierdzić, że podpisywanie DKIM jest poprawnie skonfigurowane dla Microsoft 365

poczekaj kilka minut, zanim wykonasz te kroki, aby potwierdzić, że masz poprawnie skonfigurowany DKIM. Pozwala to na rozłożenie w sieci informacji DKIM o domenie.,

-

Wyślij wiadomość z konta w domenie obsługującej Microsoft 365 DKIM na inne konto e-mail, takie jak outlook.com lub Hotmail.com.

-

nie używaj aol.com konto do celów testowych. AOL może pominąć kontrolę DKIM, jeśli kontrola SPF przejdzie. To unieważni twój test.

-

otwórz wiadomość i spójrz na nagłówek. Instrukcje wyświetlania nagłówka wiadomości będą się różnić w zależności od Klienta wiadomości. Aby uzyskać instrukcje dotyczące wyświetlania nagłówków wiadomości w programie Outlook, zobacz Wyświetlanie nagłówków wiadomości internetowych w programie Outlook.,

wiadomość podpisana DKIM będzie zawierać nazwę hosta i domenę zdefiniowaną podczas publikowania wpisów CNAME. Wiadomość będzie wyglądać mniej więcej tak:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

poszukaj nagłówka Authentication-Results. Podczas gdy każda usługa odbierająca używa nieco innego formatu do stempla przychodzącej poczty, wynik powinien zawierać coś w rodzaju DKIM = pass lub DKIM=OK.,

aby skonfigurować DKIM dla więcej niż jednej domeny niestandardowej

Jeśli w przyszłości zdecydujesz się dodać inną domenę niestandardową i chcesz włączyć DKIM dla nowej domeny, musisz wykonać kroki opisane w tym artykule dla każdej domeny. W szczególności, wykonaj wszystkie kroki w tym, co musisz zrobić, aby ręcznie skonfigurować DKIM.

wyłączenie polityki podpisywania DKIM dla domeny niestandardowej

wyłączenie polityki podpisywania nie powoduje całkowitego wyłączenia DKIM. Po pewnym czasie Microsoft 365 automatycznie zastosuje domyślną zasadę dla Twojej domeny., Aby uzyskać więcej informacji, zobacz domyślne zachowanie DKIM i Microsoft 365.

aby wyłączyć Zasady podpisywania DKIM za pomocą Windows PowerShell

domyślne zachowanie DKIM i Microsoft 365

Jeśli nie włączysz DKIM, Microsoft 365 automatycznie utworzy 1024-bitowy klucz publiczny DKIM dla domyślnej domeny i powiązanego klucza prywatnego, który przechowujemy wewnętrznie w naszym centrum danych. Domyślnie Microsoft 365 używa domyślnej konfiguracji podpisywania dla domen, które nie mają zasad., Oznacza to, że jeśli nie skonfigurujesz DKIM samodzielnie, Microsoft 365 użyje swojej domyślnej polityki i utworzonych kluczy, aby włączyć DKIM dla Twojej domeny.

Jeśli wyłączysz podpisywanie DKIM po jego włączeniu, po pewnym czasie Microsoft 365 automatycznie zastosuje domyślną politykę dla Twojej domeny.

w poniższym przykładzie załóżmy, że DKIM dla fabrikam.com została włączona przez Microsoft 365, a nie przez administratora domeny. Oznacza to, że wymagane nazwy CNAMEs nie istnieją w DNS., Podpisy DKIM dla wiadomości e-mail z tej domeny będą wyglądały mniej więcej tak:

w tym przykładzie nazwa hosta i domeny zawierają wartości, na które wskazywałby CNAME, gdyby DKIM-signing for fabrikam.com została włączona przez administratora domeny. Ostatecznie każda wiadomość wysłana z Microsoft 365 zostanie podpisana DKIM. Jeśli sam włączysz DKIM, domena będzie taka sama jak domena w adresie From:, w tym przypadku fabrikam.com jeśli tego nie zrobisz, nie będzie ona wyrównywana i zamiast tego użyje początkowej domeny Twojej organizacji., Aby uzyskać informacje na temat określania początkowej domeny, zobacz Często zadawane pytania dotyczące domen.

Skonfiguruj DKIM tak, aby usługa innej firmy mogła wysyłać lub fałszować wiadomości e-mail w imieniu Twojej domeny niestandardowej

niektórzy dostawcy usług pocztowych masowych lub dostawcy oprogramowania jako usługi umożliwiają skonfigurowanie kluczy DKIM dla wiadomości e-mail pochodzących z ich usługi. Wymaga to koordynacji między Użytkownikiem a stroną trzecią w celu utworzenia niezbędnych rekordów DNS. Niektóre serwery innych firm mogą mieć własne rekordy CNAME z różnymi selektorami. Żadne dwie organizacje nie robią tego dokładnie w ten sam sposób., Zamiast tego proces zależy całkowicie od organizacji.

przykładowy komunikat pokazujący poprawnie skonfigurowany DKIM dla contoso.com oraz bulkemailprovider.com może wyglądać tak:

w tym przykładzie, aby osiągnąć ten wynik:

-

dostawca poczty zbiorczej dał Contoso publiczny klucz DKIM.

-

Contoso opublikował klucz DKIM do swojego rekordu DNS.

-

podczas wysyłania wiadomości e-mail dostawca poczty zbiorczej podpisuje klucz odpowiednim kluczem prywatnym. W ten sposób dostawca poczty masowej dołącza podpis DKIM do nagłówka wiadomości.,

-

Systemy odbierające wiadomości e-mail sprawdzają DKIM, uwierzytelniając podpis DKIM d=<domena> wartość względem domeny w From: (5322.Od) Adres wiadomości. W tym przykładzie wartości są zgodne:

d=contoso.,com

Zidentyfikuj domeny, które nie wysyłają wiadomości e-mail

organizacje powinny wyraźnie określić, czy domena nie wysyła wiadomości e-mail, określającv=DKIM1; p= w rekordzie DKIM dla tych domen. Zaleca to otrzymywanie serwerów poczty e-mail, że nie ma ważnych kluczy publicznych dla domeny, a każda wiadomość e-mail twierdząca, że pochodzi z tej domeny, powinna zostać odrzucona. Powinieneś to zrobić dla każdej domeny i subdomeny za pomocą wieloznacznego DKIM.,

na przykład rekord DKIM wyglądałby tak:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="chociaż DKIM został zaprojektowany, aby zapobiec spoofingowi, DKIM działa lepiej z SPF i DMARC. Po skonfigurowaniu DKIM, jeśli jeszcze nie skonfigurowałeś SPF, powinieneś to zrobić. Aby szybko wprowadzić SPF i szybko go skonfigurować, zobacz Konfigurowanie SPF w programie Microsoft 365, aby zapobiec fałszowaniu., Aby lepiej zrozumieć, w jaki sposób Microsoft 365 wykorzystuje SPF lub rozwiązuje problemy lub niestandardowe wdrożenia, takie jak wdrożenia hybrydowe, zacznij od tego, w jaki sposób Microsoft 365 używa Sender Policy Framework (SPF), aby zapobiec spoofingowi. Następnie zobacz Używanie DMARC do walidacji wiadomości e-mail. Nagłówki wiadomości antyspamowych zawierają pola składni i nagłówka używane przez Microsoft 365 do sprawdzania DKIM.