czym jest spear phishing

Spear phishing to atak socjotechniczny, w którym sprawca, przebrany za zaufaną osobę, podstępuje cel, aby kliknął link w fałszywej wiadomości e-mail, wiadomości tekstowej lub wiadomości błyskawicznej. W rezultacie cel nieświadomie ujawnia poufne informacje, instaluje złośliwe programy (malware) w swojej sieci lub wykonuje pierwszy etap Zaawansowanego trwałego zagrożenia (APT), aby wymienić tylko kilka możliwych konsekwencji.,

choć podobnie jak ataki phishingowe i wielorybnicze, spear phishing jest uruchamiany w unikalny sposób, a jego cele różnią się od innych ataków inżynierii społecznej. W związku z tym atak zasługuje na szczególną uwagę przy formułowaniu strategii bezpieczeństwa aplikacji.

przykład Spear phishing

poniższy przykład ilustruje postęp ataku spear phishing i potencjalne konsekwencje:

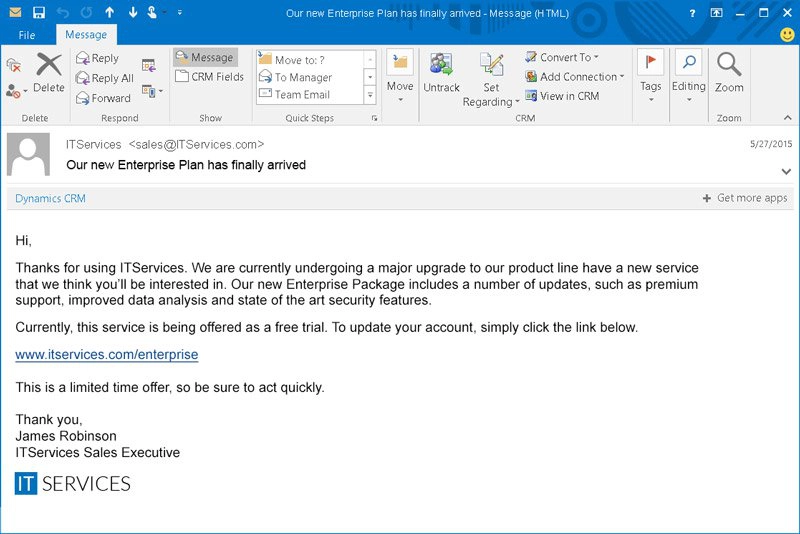

- fałszywy e-mail jest wysyłany do sysadmin przedsiębiorstwa od kogoś, kto twierdzi, że reprezentuje www.itservices.com, dostawca Saas do zarządzania bazami danych. E-mail wykorzystuje swoje usługi.,szablon mailingowy klienta com.

- e-mail twierdzi, że itservices.com oferuje bezpłatną nową usługę przez ograniczony czas i zaprasza użytkownika do rejestracji w Serwisie za pomocą załączonego linku.

- Po kliknięciu w link sysadmin zostaje przekierowany na stronę logowania na itservice.com, fałszywa strona www identyczna z itservices.com strona rejestracji.

- w tym samym czasie na maszynie sysadmina instalowany jest agent poleceń i kontroli, który może być następnie użyty jako backdoor do sieci przedsiębiorstwa w celu wykonania pierwszego etapu APT.,

Spear phishing vs.phishing i ataki wielorybnicze

Spear phishing, phishing i ataki wielorybnicze różnią się poziomem zaawansowania i zamierzonymi celami. Ich różnice są podkreślone poniżej.

Phishing

Phishing polega na wysyłaniu złośliwych wiadomości e-mail z domniemanych zaufanych źródeł do jak największej liczby osób, przy założeniu niskiego wskaźnika odpowiedzi. Na przykład e-mail phishingowy może pochodzić z PayPal i poprosić odbiorcę o zweryfikowanie danych konta, klikając załączony link, który prowadzi do instalacji złośliwego oprogramowania na komputerze ofiary.,

wiadomości phishingowe są bezosobowe, wysyłane masowo i często zawierają błędy ortograficzne lub inne błędy, które ujawniają ich złośliwe intencje. Problem w tym, że nie wszyscy zauważają te subtelne wskazówki. Zaufane logo i linki do znanych miejsc docelowych są wystarczające, aby oszukać Wiele osób do dzielenia się swoimi danymi.

z drugiej strony e-maile phishingowe Spear są trudniejsze do wykrycia, ponieważ wydają się pochodzić ze źródeł bliskich celowi., Cyberprzestępcy wysyłają spersonalizowane wiadomości e-mail do konkretnych osób lub grup osób mających coś wspólnego, takich jak pracownicy pracujący w tym samym dziale.

wielorybnictwo

wielorybnictwo używa zwodniczych wiadomości e-mail skierowanych do decydentów wysokiego szczebla w organizacji, takich jak prezesi, dyrektorzy finansowi i inni menedżerowie. Takie osoby mają dostęp do bardzo cennych informacji, w tym tajemnic handlowych i haseł do administracyjnych kont firmowych.,

atakujący wysyła wiadomości e-mail w sprawach o krytycznym znaczeniu biznesowym, podszywając się pod osobę fizyczną lub organizację z legalnym autorytetem. Na przykład atakujący może wysłać wiadomość e-mail do dyrektora generalnego z prośbą o płatność, udając klienta firmy.

ataki wielorybnicze zawsze zwracają się osobiście do docelowych osób, często za pomocą ich tytułu, stanowiska i numeru telefonu, które są uzyskiwane za pomocą firmowych stron internetowych, mediów społecznościowych lub prasy.,

różnica między wielorybnictwem a spear phishingiem polega na tym, że wielorybnictwo jest skierowane wyłącznie do osób o wysokich rangach w organizacji, podczas gdy spear phishing zwykle dotyczy kategorii osób o niższym profilu.

ograniczanie phishingu Spear

ukierunkowany charakter ataków spear phishing sprawia, że są one trudne do wykrycia. Może jednak pomóc kilka środków zapobiegania ryzyku, w tym uwierzytelnianie dwuskładnikowe( 2FA), zasady zarządzania hasłami i kampanie edukacyjne.,

uwierzytelnianie dwuskładnikowe

2FA ułatwia bezpieczne logowanie do wrażliwych aplikacji, wymagając od użytkowników dwóch rzeczy: czegoś, co wiedzą, takiego jak hasło i nazwa użytkownika, oraz czegoś, co mają, takiego jak smartfon lub token kryptograficzny. Gdy używane jest 2FA, nawet jeśli hasło zostanie naruszone przy użyciu techniki takiej jak spear phishing, nie przyda się atakującemu bez fizycznego urządzenia posiadanego przez prawdziwego użytkownika.,

zasady zarządzania hasłami

ostrożna polityka zarządzania hasłami powinna podejmować kroki, aby uniemożliwić pracownikom używanie firmowych haseł dostępu na fałszywych zewnętrznych stronach internetowych.

jednym z przykładów takiej polityki jest nakazanie pracownikom, aby zawsze wprowadzali fałszywe hasło podczas uzyskiwania dostępu do linku dostarczonego przez e-mail. Legalna strona internetowa nie akceptuje fałszywego hasła, ale zrobi to strona phishingowa.

kampanie edukacyjne

na poziomie organizacyjnym przedsiębiorstwa mogą podnosić świadomość i aktywnie szkolić pracowników, uwypuklając ataki phishingowe jako ważne zagrożenie., Materiały szkoleniowe mogą zawierać prawdziwe przykłady Spear phishingu, z pytaniami mającymi na celu sprawdzenie wiedzy pracowników. Pracownicy, którzy są świadomi phishingu spear, rzadziej padają ofiarą ataku.

Zobacz, w jaki sposób Zapora aplikacji sieciowych Imperva może Ci pomóc w atakach phishingowych.

Spear phishing protection from Imperva

Imperva oferuje dwa rozwiązania, które mogą pomóc zabezpieczyć przed próbami phishingu, w tym spear phishing:

- Imperva cloud Login Protect zapewnia ochronę 2FA dla adresów URL w witrynie internetowej lub aplikacji internetowej., Usługa współpracuje ze stronami internetowymi, które mają parametry URL lub korzystają z AJAX, gdzie 2FA może być trudniejsze do zaimplementowania. Login Protect jest wdrażany w kilka sekund, nie wymaga instalacji sprzętu ani oprogramowania i zapewnia łatwe zarządzanie rolami i uprawnieniami bezpośrednio z Pulpitu Incapsula.

- Zapora aplikacji internetowych Imperva oparta na chmurze (WAF) blokuje złośliwe żądania na krawędzi sieci. Zapobiega wtryskiwaniu złośliwego oprogramowania przez zagrożone konta użytkowników i może blokować ataki XSS pochodzące z epizodu phishingu.