Wat is spear phishing

Spear phishing is een social engineering aanval waarbij een dader, vermomd als een vertrouwd individu, een doel probeert te klikken op een link in een vervalste e-mail, SMS of instant message. Dientengevolge, het doel onbewust onthult gevoelige informatie, installeert kwaadaardige programma ‘ s (malware) op hun netwerk of voert de eerste fase van een advanced persistent threat (APT), om een paar van de mogelijke gevolgen te noemen.,

hoewel het lijkt op phishing en walvisjacht aanvallen, wordt spear phishing op een unieke manier gelanceerd en zijn doelen verschillen van andere social engineering aanvallen. Als gevolg hiervan verdient de aanval speciale aandacht bij het formuleren van uw applicatie beveiligingsstrategie.

Spear phishing voorbeeld

het volgende voorbeeld illustreert de progressie en mogelijke gevolgen van een spear phishing-aanval:

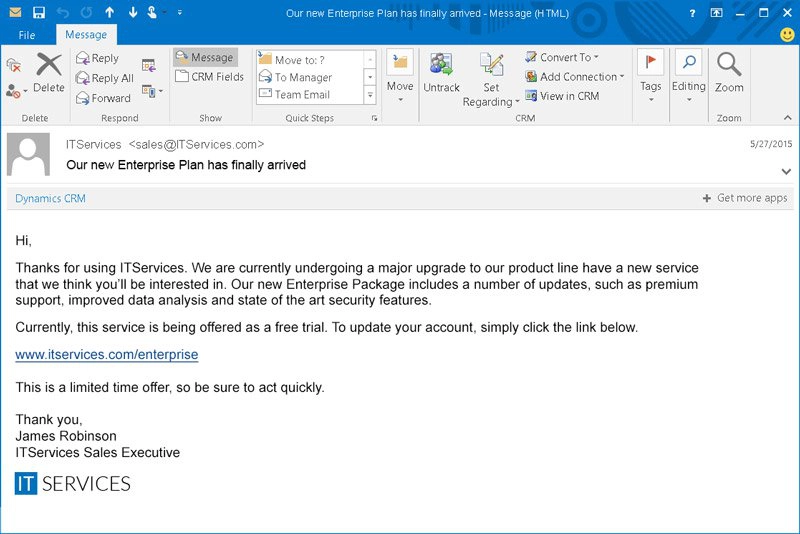

- een vervalste e-mail wordt naar de systeembeheerder van een onderneming gestuurd van iemand die beweert te vertegenwoordigen www.itservices.com, een database management SaaS provider. De e-mail maakt gebruik van de itservices.,com klant mailing sjabloon.

- de e-mail beweert dat itservices.com biedt een gratis nieuwe dienst aan voor een beperkte tijd en nodigt de gebruiker uit om zich aan te melden voor de Dienst via de bijgevoegde link.

- na het klikken op de link wordt de systeembeheerder doorgestuurd naar een login pagina op itservice.com, een nep website identiek aan de itservices.com registratiepagina.

- tegelijkertijd wordt een command and control agent geïnstalleerd op de machine van de systeembeheerder, die vervolgens kan worden gebruikt als een achterdeur in het netwerk van de onderneming om de eerste fase van een APT uit te voeren.,

Spear phishing vs. phishing en walvisvangst aanvallen

Spear phishing, phishing en walvisvangst aanvallen variëren in hun niveau van verfijning en beoogde doelen. Hun verschillen worden hieronder belicht.

Phishing

Phishing omvat het verzenden van kwaadaardige e-mails van veronderstelde vertrouwde bronnen naar zo veel mogelijk mensen, uitgaande van een lage respons. Bijvoorbeeld, een phishing e-mail zou kunnen beweren te zijn van PayPal en vraag een ontvanger om hun accountgegevens te controleren door te klikken op een bijgevoegde link, die leidt tot de installatie van malware op de computer van het slachtoffer.,

Phishing e-mails zijn onpersoonlijk, worden in bulk verzonden en bevatten vaak spelfouten of andere fouten die hun kwaadaardige bedoelingen onthullen. Het probleem is dat niet iedereen deze subtiele hints opmerkt. Vertrouwde logo ‘ s en links naar bekende bestemmingen zijn genoeg om veel mensen te verleiden tot het delen van hun gegevens.

Spear phishing e-mails, aan de andere kant, zijn moeilijker te detecteren omdat ze lijken te komen uit bronnen dicht bij het doel., Cybercriminelen sturen gepersonaliseerde e-mails naar bepaalde individuen of groepen mensen met iets gemeen, zoals werknemers die op dezelfde afdeling werken.

walvisvangst

walvisvangst gebruikt misleidende e-mailberichten die gericht zijn op besluitvormers op hoog niveau binnen een organisatie, zoals CEO ‘s, CFO’ s en andere leidinggevenden. Dergelijke personen hebben toegang tot zeer waardevolle informatie, waaronder bedrijfsgeheimen en wachtwoorden voor administratieve bedrijfsrekeningen.,

de aanvaller stuurt e-mails over zaken van cruciaal zakelijk belang, vermomd als een individu of organisatie met legitieme autoriteit. Een aanvaller kan bijvoorbeeld een e-mail sturen naar een CEO die betaling vraagt en doet alsof hij een klant van het bedrijf is.

walvisvangst-aanvallen richten zich altijd persoonlijk op doelwitten, vaak met behulp van hun titel, functie en telefoonnummer, die worden verkregen via bedrijfswebsites, sociale media of de pers.,

het verschil tussen walvisvangst en spear phishing is dat de walvisvangst zich uitsluitend richt op hooggeplaatste personen binnen een organisatie, terwijl spear phishing meestal achter een categorie van individuen met een lager profiel gaat.

spear phishing mitigation

het doelgerichte karakter van spear phishing-aanvallen maakt deze moeilijk te detecteren. Verschillende risicopreventiemaatregelen kunnen echter helpen, waaronder tweefactorauthenticatie( 2FA), wachtwoordbeheerbeleid en voorlichtingscampagnes.,

tweefactorauthenticatie

2FA helpt bij het veilig inloggen op gevoelige toepassingen door gebruikers te verplichten twee dingen te hebben: iets wat ze weten, zoals een wachtwoord en gebruikersnaam, en iets wat ze hebben, zoals een smartphone of cryptografisch token. Wanneer 2FA wordt gebruikt, zelfs als een wachtwoord wordt gecompromitteerd met behulp van een techniek zoals spear phishing, het is van geen nut voor een aanvaller zonder het fysieke apparaat in handen van de echte gebruiker.,

beleid voor wachtwoordbeheer

een voorzichtig beleid voor wachtwoordbeheer dient stappen te ondernemen om te voorkomen dat werknemers zakelijke toegangswachtwoorden gebruiken op valse externe websites.

een voorbeeld van een dergelijk beleid is om werknemers te instrueren om altijd een vals wachtwoord in te voeren wanneer ze toegang krijgen tot een link die via e-mail wordt verstrekt. Een legitieme website accepteert geen vals wachtwoord, maar een phishing-site wel.

educatieve campagnes

op organisatorisch niveau kunnen ondernemingen het bewustzijn vergroten en werknemers actief opleiden, waarbij spear phishing-aanvallen als een belangrijke bedreiging worden aangemerkt., Trainingsmateriaal kan real-life voorbeelden van spear phishing bevatten, met vragen die zijn ontworpen om de kennis van medewerkers te testen. Werknemers die op de hoogte zijn van spear phishing zullen minder snel het slachtoffer worden van een aanval.

bekijk hoe Imperva Web Application Firewall u kan helpen met spear phishing aanvallen.

Spear phishing bescherming tegen Imperva

Imperva biedt twee oplossingen die kunnen helpen beveiligen tegen phishingpogingen, waaronder spear phishing:

- Imperva cloud Login Protect biedt 2FA bescherming voor url ‘ s in een website of webapplicatie., De service werkt met webpagina ‘ s die URL-parameters hebben of AJAX gebruiken, waarbij 2FA moeilijker te implementeren kan zijn. Login Protect wordt ingezet in seconden, vereist geen hardware-of software-installatie en biedt eenvoudig beheer van rollen en privileges rechtstreeks vanaf uw Incainsula dashboard.

- Imperva ‘ s cloud-based Web Application Firewall (WAF) blokkeert kwaadaardige verzoeken aan de netwerkrand. Het voorkomt malware-injectie door gecompromitteerde gebruikersaccounts en kan gereflecteerde XSS-aanvallen die voortvloeien uit een phishing-episode blokkeren.