- 10/8/2019

- van 13 minuten te lezen

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Samenvatting: in Dit artikel wordt beschreven hoe u gebruik DomainKeys Identified Mail (DKIM) met Microsoft 365 om ervoor te zorgen dat de bestemming van e-mail systemen vertrouwen verzonden berichten uitgaande van uw aangepaste domein.,

u zou DKIM naast SPF en DMARC moeten gebruiken om te voorkomen dat spoofers berichten versturen die eruit zien alsof ze van uw domein komen. Met DKIM kunt u een digitale handtekening toevoegen aan uitgaande e-mailberichten in de berichtkop. Het klinkt misschien ingewikkeld, maar dat is het echt niet. Wanneer u DKIM configureert, machtigt u uw domein om de naam ervan aan een e-mailbericht te koppelen of te ondertekenen met behulp van cryptografische verificatie. E-mailsystemen die e-mail ontvangen van uw domein kunnen deze digitale handtekening gebruiken om te bepalen of inkomende e-mail die ze ontvangen legitiem is.,

in principe gebruikt u een private sleutel om de header in de uitgaande e-mail van uw domein te versleutelen. U publiceert een openbare sleutel voor de DNS-records van uw domein die ontvangende servers vervolgens kunnen gebruiken om de handtekening te decoderen. Ze gebruiken de publieke sleutel om te controleren of de berichten echt van jou komen en niet van iemand die je domein spoof.

Microsoft 365 stelt automatisch DKIM in voor de initiële “onmicrosoft.com” domeinen. Dat betekent dat u niets hoeft te doen om DKIM op te zetten voor alle initiële domeinnamen (bijvoorbeeld, litware.onmicrosoft.com)., Zie Veelgestelde Vragen over domeinen voor meer informatie over domeinen.

u kunt er ook voor kiezen om niets te doen aan DKIM voor uw eigen domein. Als u DKIM niet instelt voor uw aangepaste domein, maakt Microsoft 365 een privé-en openbaar sleutelpaar, schakelt u DKIM-ondertekening in en configureert u vervolgens het standaardbeleid van Microsoft 365 voor uw aangepaste domein., Hoewel dit voldoende dekking is voor de meeste klanten, moet u DKIM handmatig configureren voor uw aangepaste domein in de volgende omstandigheden:

-

u hebt meer dan één aangepast domein in Microsoft 365

-

u gaat ook DMARC instellen (aanbevolen)

-

u wilt controle over uw persoonlijke sleutel

-

u wilt uw CNAME records

-

u wilt DKIM keys instellen voor e-mail afkomstig uit een domein van derden, bijvoorbeeld als u een bulkmailer van derden gebruikt.,nually instellen DKIM

-

Voor het configureren van DKIM voor meer dan één aangepast domein

-

het Uitschakelen van de DKIM-ondertekening beleid voor een aangepast domein

-

Standaard DKIM en Microsoft 365

-

Set up DKIM, zodat een service van een derde kan sturen, of vervalsen, e-mail op de naam van uw aangepaste domein

-

de Volgende stappen: Na het instellen van DKIM voor Microsoft 365

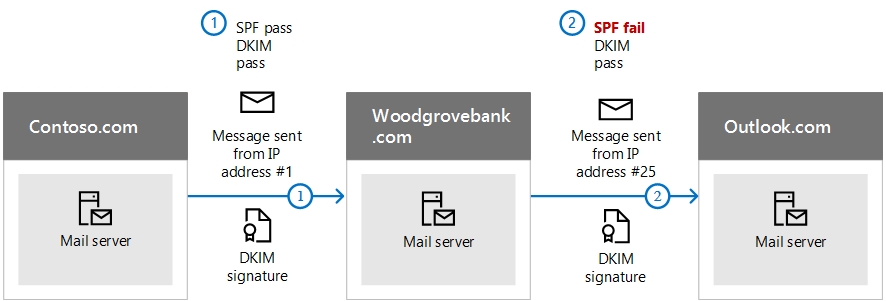

Hoe DKIM beter werkt dan een SPF alleen om te voorkomen dat schadelijke spoofing

SPF informatie toevoegt aan een bericht envelop maar DKIM eigenlijk versleutelt een handtekening in de berichtkop., Wanneer u een bericht doorstuurt, kunnen delen van de envelop van dat bericht worden verwijderd door de doorstuurserver. Aangezien de digitale handtekening bij het e-mailbericht blijft omdat het deel uitmaakt van de e-mailheader, werkt DKIM zelfs wanneer een bericht is doorgestuurd, zoals in het volgende voorbeeld wordt weergegeven.

in dit voorbeeld, Als u alleen een SPF TXT record voor uw domein had gepubliceerd, zou de mailserver van de ontvanger uw e-mail als spam hebben gemarkeerd en een vals positief resultaat hebben gegenereerd. De toevoeging van DKIM in dit scenario vermindert vals-positieve spam rapportage., Omdat DKIM vertrouwt op public key cryptografie voor authenticatie en niet alleen IP-adressen, wordt DKIM beschouwd als een veel sterkere vorm van authenticatie dan SPF. We raden aan om zowel SPF als DKIM, evenals DMARC te gebruiken in uw implementatie.

de nitty gritty: DKIM gebruikt een privésleutel om een versleutelde handtekening in de berichtkoppen in te voegen. Het ondertekeningsdomein, of uitgaand domein, wordt ingevoegd als de waarde van het veld D= in de koptekst. Het controlerende domein, of het domein van de ontvanger, gebruikt vervolgens het veld d = om de publieke sleutel uit DNS op te zoeken en het bericht te verifiëren., Als het bericht is geverifieerd, wordt de DKIM-cheque doorgegeven.

handmatig uw 1024-bit sleutels upgraden naar 2048-bit DKIM encryptiesleutels

aangezien zowel 1024 als 2048 bitness worden ondersteund voor DKIM sleutels, zullen deze aanwijzingen u vertellen hoe u uw 1024-bit sleutel kunt upgraden naar 2048. De onderstaande stappen zijn voor twee use-cases, kies degene die het beste past bij uw configuratie.

-

wanneer u DKIM al hebt geconfigureerd, roteert u de bitheid als volgt:

-

maak verbinding met Office 365-workloads via PowerShell. (De cmdlet komt van Exchange Online.,)

-

voer het volgende commando uit:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

of voor een nieuwe implementatie van DKIM:

-

maak verbinding met Office 365-workloads via PowerShell. (Dit is een Exchange Online cmdlet.)

-

voer het volgende commando uit:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

blijf verbonden met Microsoft 365 om de configuratie te verifiëren.,

-

voer het volgende commando uit:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

deze nieuwe 2048-bit sleutel wordt van kracht op de RotateOnDate, en zal e-mails versturen met de 1024-bit sleutel in de tussentijd. Na vier dagen kunt u opnieuw testen met de 2048-bit toets (dat wil zeggen, zodra de rotatie van kracht wordt naar de tweede selector).,

Als u naar de tweede selector wilt roteren, zijn uw opties a) laat de Microsoft 365-service de selector roteren en upgrade naar 2048-bitness binnen de komende 6 maanden, of b) na 4 dagen en bevestig dat 2048-bitness in gebruik is, draai de tweede selectorsleutel handmatig met behulp van de juiste cmdlet hierboven.,

stappen die u moet doen om DKIM handmatig in te stellen

om DKIM in te stellen, volgt u de volgende stappen:

-

Publiceer twee CNAME-records voor uw aangepaste domein in DNS

-

DKIM-ondertekening inschakelen voor uw aangepaste domein

Publiceer twee CNAME-records voor uw aangepaste domein in DNS

voor elke domein waarvoor u een DKIM-handtekening in DNS wilt toevoegen, moet u twee CNAME-records publiceren.,

opmerking

Als u het volledige artikel niet hebt gelezen, kunt u deze tijdbesparende PowerShell-verbindingsinformatie hebben gemist: maak verbinding met Office 365-workloads via PowerShell. (De cmdlet komt van Exchange Online.)

Voer de volgende opdrachten uit om de selectorrecords aan te maken:

Als u naast het initiële domein in Microsoft 365 ook aangepaste domeinen hebt ingericht, moet u twee CNAME-records publiceren voor elk extra domein. Dus, als je twee domeinen hebt, moet je twee extra CNAME records publiceren, enzovoort.

gebruik het volgende formaat voor de CNAME records.,

belangrijk

Als u een van onze GCC High klanten bent, berekenen we domainGuid anders! In plaats van het opzoeken van de MX record voor uw initialDomain om domainGuid te berekenen, in plaats daarvan berekenen we het direct vanuit het aangepaste domein. Bijvoorbeeld, als uw aangepaste domein is “contoso.com” uw domainGuid wordt “contoso-com”, eventuele periodes worden vervangen door een streepje. Dus, ongeacht waar MX uw initialDomain naar verwijst, u zult altijd de bovenstaande methode gebruiken om de domainGuid te berekenen die u in uw CNAME records moet gebruiken.,

waarbij:

-

voor Microsoft 365 zijn de selectors altijd “selector1” of “selector2”.

-

domainGUID is hetzelfde als de domainGUID in de aangepaste MX-record voor uw aangepaste domein, die wordt weergegeven voorafgaand mail.protection.outlook.com. Bijvoorbeeld, in de volgende MX-record voor het domein contoso.com de domainGUID is contoso-com:

contoso.com. 3600 IN MX-5 contoso-com.mail.protection.outlook.com

-

initialDomain is het domein dat u heeft gebruikt toen u zich aanmeldde voor Microsoft 365., Begindomeinen eindigen altijd op onmicrosoft.com.zie Veelgestelde Vragen over domeinen voor informatie over het bepalen van uw initiële domein.

bijvoorbeeld, als u een initiële domein van cohovineyardandwinery.onmicrosoft.com, en twee aangepaste domeinen cohovineyard.com en cohowinery.com, zou u twee CNAME records moeten instellen voor elk extra domein, voor een totaal van vier CNAME records.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Note

Het is belangrijk om de tweede record aan te maken, maar er kan slechts één van de selectors beschikbaar zijn op het moment van aanmaken., In essentie, de tweede selector zou kunnen wijzen op een adres dat nog niet is gemaakt. We raden nog steeds aan dat je de tweede CNAME record maakt, omdat je sleutel rotatie naadloos zal zijn.

DKIM-ondertekening inschakelen voor uw aangepaste domein

zodra u de CNAME-records in DNS hebt gepubliceerd, bent u klaar om DKIM-ondertekening via Microsoft 365 in te schakelen. U kunt dit doen via het Microsoft 365 admin center of met behulp van PowerShell.,

DKIM-ondertekening inschakelen voor uw aangepaste domein via het admin center

-

Meld u aan bij Microsoft 365 met uw werk-of schoolaccount.

-

Selecteer het pictogram app launcher in de linkerbovenhoek en kies Admin.

-

in de linkerbenedennavigatie, vouw Admin uit en kies Exchange.

-

Ga naar Protection > dkim.

-

Selecteer het domein waarvoor u DKIM wilt inschakelen en kies vervolgens voor Tekenberichten voor dit domein met DKIM-handtekeningen inschakelen. Herhaal deze stap voor elk aangepast domein.,

om DKIM-ondertekening voor uw aangepaste domein in te schakelen met PowerShell

belangrijk

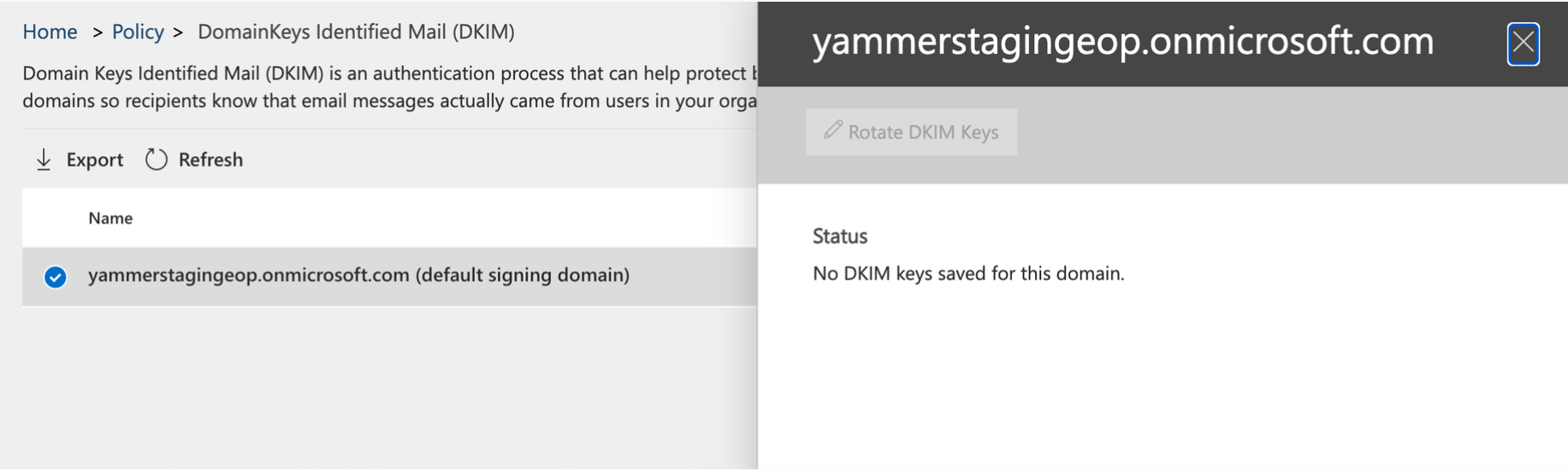

Als u DKIM voor de eerste keer configureert en de fout ‘geen DKIM-sleutels opgeslagen voor dit domein ziet.’voltooi het commando in Stap 2, hieronder (bijvoorbeeld Set-DkimSigningConfig-Identity contoso.com -Enabled $true) om de sleutel te zien.

Als u DKIM voor de eerste keer configureert en de fout ‘geen DKIM-sleutels opgeslagen voor dit domein ziet.’voltooi het commando in Stap 2, hieronder (bijvoorbeeld Set-DkimSigningConfig-Identity contoso.com -Enabled $true) om de sleutel te zien.

-

verbinding maken met Exchange Online PowerShell.,

-

voer het volgende commando uit:

Set-DkimSigningConfig -Identity <domain> -Enabled $truewaarbij domein de naam is van het aangepaste domein waarvoor u DKIM-ondertekening wilt inschakelen.

bijvoorbeeld, voor het domein contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

om te bevestigen dat DKIM-ondertekening correct is geconfigureerd voor Microsoft 365

wacht een paar minuten voordat u deze stappen volgt om te bevestigen dat u DKIM correct hebt geconfigureerd. Dit geeft tijd voor de DKIM informatie over het domein te worden verspreid over het netwerk.,

-

stuur een bericht van een account binnen uw Microsoft 365 DKIM-domein naar een ander e-mailaccount, zoals outlook.com of Hotmail.com.

-

gebruik geen aol.com rekening voor testdoeleinden. AOL mag de DKIM-controle overslaan als de SPF-controle erdoor komt. Dit zal je test teniet doen.

-

Open het bericht en kijk naar de kop. Instructies voor het bekijken van de header voor het bericht variëren afhankelijk van uw messaging client. Zie internetberichtkoppen bekijken in Outlook voor instructies over het bekijken van berichtkoppen in Outlook.,

het DKIM-ondertekende bericht bevat de hostnaam en het domein dat u hebt gedefinieerd toen u de CNAME-items publiceerde. Het bericht zal er ongeveer zo uitzien als het volgende voorbeeld:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

zoek naar de Authentication-Results header. Terwijl elke ontvangende dienst een iets ander formaat gebruikt om de inkomende mail te stempelen, moet het resultaat iets als DKIM=pass of DKIM=OK bevatten.,

om DKIM voor meer dan één aangepast domein te configureren

Als u op een bepaald moment in de toekomst besluit een ander aangepast domein toe te voegen en u DKIM voor het nieuwe domein wilt inschakelen, moet u de stappen in dit artikel voor elk domein uitvoeren. Specifiek, voltooi alle stappen in wat u moet doen om handmatig instellen DKIM.

het DKIM-ondertekeningsbeleid voor een aangepast domein uitschakelen

Het ondertekeningsbeleid uitschakelen schakelt DKIM niet volledig uit. Na een bepaalde periode past Microsoft 365 automatisch het standaardbeleid voor uw domein toe., Zie standaardgedrag voor DKIM en Microsoft 365 voor meer informatie.

om het DKIM-ondertekeningsbeleid uit te schakelen met behulp van Windows PowerShell

standaardgedrag voor DKIM en Microsoft 365

Als u DKIM niet inschakelt, maakt Microsoft 365 automatisch een 1024-bit DKIM publieke sleutel aan voor uw standaarddomein en de bijbehorende private sleutel die we intern opslaan in ons datacenter. Microsoft 365 maakt standaard gebruik van een standaardconfiguratie voor ondertekening voor domeinen zonder beleid., Dit betekent dat als u DKIM niet zelf instelt, Microsoft 365 zijn standaardbeleid en sleutels gebruikt om DKIM voor uw domein in te schakelen.

Als u DKIM-ondertekening uitschakelt nadat u het hebt ingeschakeld, zal Microsoft 365 na een bepaalde periode automatisch het standaardbeleid voor uw domein toepassen.

in het volgende voorbeeld, stel dat DKIM voor fabrikam.com werd ingeschakeld door Microsoft 365, niet door de beheerder van het domein. Dit betekent dat de vereiste CNAMEs niet bestaan in DNS., DKIM-handtekeningen voor e-mail van dit domein zullen er ongeveer zo uitzien:

in dit voorbeeld bevatten de hostnaam en het domein de waarden waarnaar de CNAME zou wijzen als DKIM-signing voor fabrikam.com was ingeschakeld door de domeinbeheerder. Uiteindelijk zal elk bericht van Microsoft 365 DKIM-ondertekend zijn. Als u DKIM zelf inschakelt, zal het domein hetzelfde zijn als het domein in het From: adres, in dit geval fabrikam.com Als u dat niet doet, zal het niet uitlijnen en in plaats daarvan zal het oorspronkelijke domein van uw organisatie gebruiken., Zie Veelgestelde Vragen over domeinen voor informatie over het bepalen van uw initiële domein.

stel DKIM in zodat een derde partij e-mail kan verzenden of spoofen namens uw aangepaste domein

sommige bulk e-mailserviceproviders, of software-as-a-service providers, laten u DKIM keys instellen voor e-mail die afkomstig is van hun service. Dit vereist coördinatie tussen uzelf en de derde partij om de nodige DNS-records op te zetten. Sommige servers van derden kunnen hun eigen CNAME records hebben met verschillende selectors. Geen twee organisaties doen het precies op dezelfde manier., In plaats daarvan hangt het proces volledig af van de organisatie.

een voorbeeldbericht met een correct geconfigureerde DKIM voor contoso.com en bulkemailprovider.com kan er zo uitzien:

in dit voorbeeld, om dit resultaat te bereiken:

-

Bulk Email Provider gaf Contoso een publieke DKIM sleutel.

-

Contoso publiceerde de DKIM-sleutel van zijn DNS-record.

-

bij het verzenden van e-mail ondertekent Bulk-e-mailprovider de sleutel met de bijbehorende privésleutel. Door dit te doen, Bulk e-mail Provider bevestigd de DKIM handtekening aan de berichtkop.,

-

ontvangende e-mailsystemen voeren een DKIM-controle uit door de DKIM-Signature d=<domein> waarde te verifiëren aan de hand van het domein in De From: (5322.Van) adres van het bericht. In dit voorbeeld komen de waarden overeen met:

d=contoso.,com

domeinen identificeren die geen e-mail verzenden

organisaties moeten expliciet aangeven of een domein geen e-mail verzendt door v=DKIM1; p= op te geven in de DKIM record voor die domeinen. Dit adviseert het ontvangen van e-mailservers dat er geen geldige publieke sleutels voor het domein, en elke e-mail die beweert te zijn van dat domein moet worden afgewezen. U moet dit doen voor elk domein en subdomein met behulp van een wildcard DKIM.,

bijvoorbeeld:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="hoewel DKIM is ontworpen om spoofing te voorkomen, werkt DKIM beter met SPF en DMARC. Zodra u DKIM hebt ingesteld, als u SPF nog niet hebt ingesteld, moet u dit doen. Zie SPF instellen in Microsoft 365 om spoofing te voorkomen voor een snelle introductie tot SPF en om het snel te configureren., Voor een dieper inzicht in hoe Microsoft 365 SPF gebruikt, of voor het oplossen van problemen of niet-standaard implementaties, zoals hybride implementaties, begint u met hoe Microsoft 365 SPF (Sender Policy Framework) gebruikt om spoofing te voorkomen. Zie vervolgens DMARC gebruiken om e-mail te valideren. Anti-spam bericht headers bevat de syntaxis en header velden gebruikt door Microsoft 365 voor DKIM controles.