Hva er spydnettfisking

Spyd phishing er en social engineering-angrep der en gjerningsmann, forkledd som en pålitelig person, triks et mål til å klikke en kobling i en forfalsket e-post, sms-melding eller direktemelding. Som et resultat, er målet uforvarende avslører sensitive opplysninger, installerer skadelig programvare (malware) på nettverket eller utfører den første fasen av en advanced persistent threat (APT), for å nevne noen av de mulige konsekvensene.,

Mens tilsvarende phishing og hvalfangst angrep, spyd phishing er lansert på en unik måte, og dens mål er forskjellig fra andre social engineering-angrep. Som et resultat av angrepet fortjener spesiell oppmerksomhet når formulere søknaden din sikkerhet strategi.

Spyd phishing-eksempel

følgende eksempel illustrerer et spyd phishing-angrep progresjon og potensielle konsekvenser:

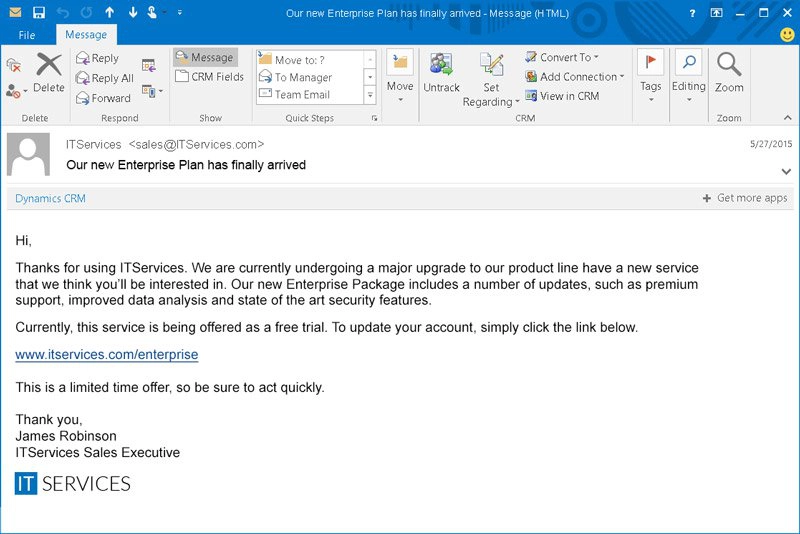

- Et falskt e-post er sendt til en virksomhets sysadmin fra noen som utgir seg for å representere www.itservices.com en database management SaaS-tilbyder. E-bruker itservices.,com kunden post mal.

- e-posten hevder at itservices.com tilbyr en gratis tjeneste for en begrenset tid, og inviterer brukeren til å registrere seg for tjenesten ved hjelp av den vedlagte link.

- Etter å klikke på linken, sysadmin er omdirigert til en logg inn side på itservice.com en falsk nettside identisk med den itservices.com registrering side.

- På samme tid, en kommando og kontroll agent er installert på sysadmin-maskinen, som deretter kan brukes som en bakdør inn i bedriftens nettverk for å utføre den første fasen av en LEIL.,

Spyd phishing mot phishing og hvalfangst angrep

Spyd phishing, nettfiske og hvalfangst angrep varierer i deres nivåer av raffinement og ønskede mål. Deres forskjeller er markert nedenfor.

Phishing

Phishing innebærer sende ondsinnet e-post fra antatt troverdige kilder til så mange mennesker som mulig, forutsatt at en lav svarprosent. For eksempel, en phishing-e-post kan utgir seg for å være fra PayPal og be mottakeren om å bekrefte sin konto detaljer ved å klikke på en vedlagt link, noe som fører til installasjon av skadelig programvare på offerets datamaskin.,

Phishing e-poster er upersonlig, masseutsendelse og ofte inneholde skrivefeil eller andre feil som avslører deres onde hensikter. Problemet er at ikke alle merknader disse subtile hint. Pålitelige logoer og linker til kjente reisemål er nok til å lure mange mennesker til å dele sin informasjon.

Spyd phishing e-poster, på den annen side, er mer utfordrende å oppdage fordi de synes å komme fra kilder nær målet., Cyber-kriminelle sende personlige e-post til bestemte enkeltpersoner eller grupper av personer med noe til felles, for eksempel ansatte som jobber i samme avdeling.

Fangst

Hvalfangst bruker villedende e-postmeldinger målretting høyt nivå beslutningstakere innenfor en organisasjon, slik som administrerende direktører, CFOs, og andre ledere. Slike personer har tilgang til svært verdifull informasjon, herunder forretningshemmeligheter og passord til administrative selskapsregnskapet.,

angriperen sender e-post på saker som er kritisk for virksomheten betydning, maskert som et individ eller en organisasjon med legitime myndighet. For eksempel, kan en angriper kan sende en e-post til administrerende DIREKTØR ber om betaling, utgir seg for å være en klient av selskapet.

Hvalfangst angrep alltid personlig adresse målrettet individer, ofte ved hjelp av sin tittel, stilling og telefon-nummer, som er innhentet ved hjelp av selskapets nettsider, sosiale medier, eller trykk på.,

forskjellen mellom hvalfangst og spyd phishing er at hvalfangsten utelukkende mål høytstående individer i en organisasjon, mens spyd phishing går vanligvis etter en kategori av personer med en lavere profil.

Spyd phishing avbøtende

målrettet arten av spear phishing-angrep som gjør dem vanskelige å oppdage. Men, flere risiko forebyggende tiltak som kan hjelpe, inkludert to faktor autentisering (2FA), passord management politikk og opplysningskampanjer.,

To-faktor autentisering

2FA hjelper deg sikker innlogging til sensitive applikasjoner ved å kreve at brukere har to ting: noe de kjenner, for eksempel et passord og et brukernavn, og noe de har, for eksempel en smarttelefon eller kryptografisk token. Når 2FA er brukt, selv om et passord er kompromittert ved hjelp av en teknikk som spyd phishing, det er ingen bruk for en angriper uten den fysiske enheten som ble holdt av den egentlige brukeren.,

– Passord management politikk

En forsvarlig passord management politikk bør ta skritt for å hindre ansatte fra å bruke corporate access passord på falske eksterne nettsider.

Ett eksempel på en slik politikk er å instruere de ansatte til å alltid skrive inn en falsk passord når du åpner en link via e-post. Et legitimt nettsted vil ikke ta imot en falsk passord, men et phishing-område vil.

Pedagogisk kampanjer

På organisatorisk nivå, foretak kan øke bevisstheten og aktivt trene ansatte, utheving spyd phishing-angrep som en viktig trussel., Opplæring materialer, kan funksjonen real-life eksempler på spyd phishing, med spørsmål laget for å teste de ansattes kunnskap. Medarbeidere som er klar over spyd phishing er mindre sannsynlighet for å bli offer for et angrep.

Se hvordan Imperva Web Application Firewall kan hjelpe deg med spyd phishing-angrep.

Spyd phishing-beskyttelse fra Imperva

Imperva har to løsninger som kan bidra til å sikre mot phishing-forsøk, inkludert spyd phishing:

- Imperva skyen Logg inn Beskytte gir 2FA beskyttelse for Nettadresser i en nettside eller web-applikasjon., Tjenesten fungerer med web-sider som har URL-parametre eller bruke AJAX, hvor 2FA kan være vanskeligere å gjennomføre. Logg inn Beskytte er utplassert i sekunder, ikke krever maskinvare eller programvare installasjon og gir enkel administrasjon av roller og rettigheter direkte fra din Incapsula dashbordet.

- Imperva er cloud-basert Web-Applikasjon Brannmur (WAF) blokkerer skadelige forespørsler på nettverk kanten. Det forhindrer at skadelig programvare injeksjon av kompromitterte brukerkontoer og kan blokkere reflektert XSS-angrep som kommer fra et phishing-episode.