- 10/8/2019

- 13 minutter på å lese

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Sammendrag: Denne artikkelen beskriver hvordan du bruker DomainKeys Identifisert Post (DKIM -) med Microsoft 365 for å sikre at e-post destinasjon systemer stole på utgående meldinger som er sendt fra domenet ditt.,

Du bør bruke DKIM i tillegg til SPF og DMARC å bidra til å hindre spoofers fra å sende meldinger som ser ut som de kommer fra ditt domene. DKIM kan du legge til en digital signatur i utgående e-postmeldinger i meldingshodet. Det kan høres komplisert ut, men det er virkelig ikke. Når du konfigurerer DKIM, godkjenner du at ditt domene til førsteamanuensis, eller tegn, dens navn til en e-postmelding ved hjelp av kryptografiske godkjenning. E-post systemer som mottar e-post fra ditt domene kan bruke denne digitale signaturen til å avgjøre om innkommende e-post som de mottar er legitime.,

i Utgangspunktet, du bruker en privat nøkkel til å kryptere overskriften i domenet ‘ s utgående e-post. Du publisere en offentlig nøkkel til å domenets DNS-poster som du mottar servere deretter kan bruke til å dekode signatur. De bruker den offentlige nøkkelen for å verifisere at meldingene er virkelig kommer fra deg, og ikke kommer fra noen spoofing domenet.

Microsoft 365 automatisk setter opp DKIM for sin opprinnelige ‘onmicrosoft.com’ domener. Det betyr at du ikke trenger å gjøre noe for å sette opp DKIM for første domenenavn (for eksempel litware.onmicrosoft.com)., For mer informasjon om domener, se Domener FAQ.

Du kan velge å gjøre ingenting om DKIM til eget domene også. Hvis du ikke har satt opp DKIM for ditt egendefinerte domene, Microsoft 365 oppretter et privat og offentlig nøkkel-par, kan DKIM-signering, og deretter konfigurerer Microsoft 365 standard policy for ditt eget domene., Selv om dette er tilstrekkelig dekning for de fleste kunder, bør du manuelt konfigurere DKIM for ditt egendefinerte domene i følgende tilfeller:

-

Du har mer enn ett domene i Microsoft 365

-

Du kommer til å sette opp DMARC også (anbefales)

-

Du vil ha kontroll over din private nøkkel

-

Du vil tilpasse dine CNAME-poster

-

Du vil sette opp DKIM-tastene for e-post som stammer ut av et tredjeparts domene, for eksempel, hvis du bruker en tredjeparts bulk mailer.,nually satt opp DKIM –

– >

-

for Å konfigurere DKIM for mer enn én egendefinert domene

-

Deaktivere DKIM signatur-politikk for en tilpasset domene –

– >

-

Standard virkemåte for DKIM og Microsoft 365

-

Sett opp DKIM, slik at en tredjepart kan sende, eller forfalske e-post på vegne av ditt egendefinerte domene

-

Neste trinn: Når du har satt opp DKIM for Microsoft 365

Hvordan DKIM fungerer bedre enn SPF alene for å hindre skadelig spoofing

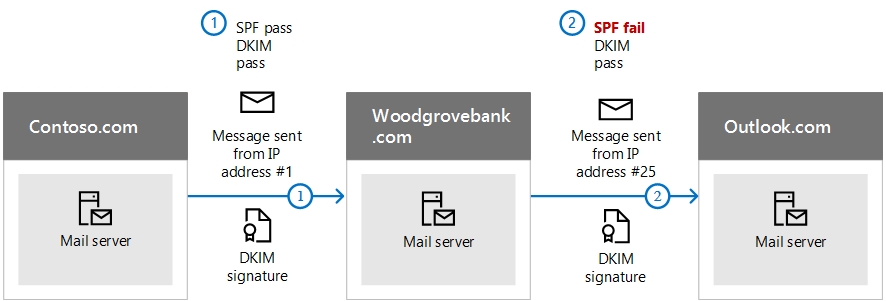

SPF legger til informasjon i en melding konvolutt men DKIM faktisk krypterer en signatur i e-postoverskriften., Når du videresender en melding, deler av meldingen er konvolutt kan bli strippet bort av videresending server. Siden den digitale signaturen opphold med e-postmelding fordi det er en del av meldingshodet, DKIM fungerer selv når en melding har blitt videresendt, som vist i følgende eksempel.

I dette eksempelet, hvis du bare hadde publisert en SPF-TXT-posten for domenet ditt, mottakerens e-postserver kunne få merket din e-post som spam og generert et falskt positivt resultat. Tillegg av DKIM i dette scenariet reduserer falske positive spam rapportering., Fordi DKIM er avhengig av offentlig nøkkel kryptografi for å godkjenne og ikke bare IP-adresser, DKIM regnes som en mye sterkere form for godkjenning enn SPF. Vi anbefaler at du bruker både SPF og DKIM, samt DMARC i distribusjonen.

The nitty gritty: DKIM bruker en privat nøkkel for å sette inn en kryptert signatur i meldingshodene. Signatur-domene, eller utgående domene, er satt inn som verdien av d= – feltet i meldingshodet. Det å kontrollere domenet, eller mottakerens domene, så kan du bruke d= – feltet for å lete opp den offentlige nøkkelen fra DNS og godkjenne meldingen., Hvis meldingen er kontrollert, DKIM sjekk passerer.

Manuelt oppgradere din 1024-biters nøkler til 2048-bit DKIM krypteringsnøkler

Siden både 1024 og 2048 bitness støttes for DKIM-tastene, disse retningene vil fortelle deg hvordan å oppgradere din 1024-biters nøkkel til 2048. Trinnene nedenfor er for to bruk-tilfeller, må du velge den som passer best for din konfigurasjon.

-

Når du allerede har DKIM konfigurert, kan du rotere bitness som følger:

-

Koble til Office 365 arbeidsbelastninger via PowerShell. (Cmdleten kommer fra Exchange Online.,)

-

Kjør følgende kommando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Eller for en ny gjennomføring av DKIM:

-

Koble til Office 365 arbeidsbelastninger via PowerShell. (Dette er en Exchange Online-cmdleten.)

-

Kjør følgende kommando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Opphold koblet til Microsoft 365 for å kontrollere konfigurasjonen.,

-

Kjør følgende kommando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tips

Denne nye 2048-biters nøkkel tar effekt på RotateOnDate, og vil sende e-post med 1024-biters nøkkel i mellomtiden. Etter fire dager, kan du teste igjen med 2048-biters nøkkel (som er, når rotasjonen tar hensyn til andre selector).,

Hvis du ønsker å rotere til det andre selector, ditt valg er a) la Microsoft 365-tjenesten drei velgeren og oppgradere til 2048-bitness i løpet av de neste 6 måneder, eller b) etter 4 dager og bekrefter at 2048-bitness er i bruk, manuelt rotere den andre selector-tasten ved å bruke de riktige cmdlet som er nevnt ovenfor.,

Trinnene du trenger å gjøre for å manuelt sette opp DKIM

for Å konfigurere DKIM, vil du fullføre disse trinnene:

-

Publiser to CNAME-poster for domenet ditt, i DNS –

– >

-

Aktiver DKIM signering for ditt egendefinerte domene

Publiser to CNAME-poster for domenet ditt, i DNS

For hvert domene som du ønsker å legge til en DKIM-signatur i DNS, du trenger for å publisere to CNAME-poster.,

Merk

Hvis du ikke har lest hele artikkelen, du kan ha gått glipp av denne tidsbesparende PowerShell forbindelse informasjon: Koble til Office 365 arbeidsbelastninger via PowerShell. (Cmdleten kommer fra Exchange Online.)

Kjør følgende kommandoer for å opprette velgeren poster:

Hvis du har klargjort egne domener i tillegg til den opprinnelige domenet i Microsoft 365, må du publisere to CNAME-poster for hver ekstra domene. Så, hvis du har to domener, må du publisere ytterligere to CNAME-poster, og så videre.

Bruk følgende format for CNAME-poster.,

Viktig

Hvis du er en av våre GCC Høy kunder, vi beregne domainGuid annerledes! I stedet for å lete opp MX-posten for din initialDomain å beregne domainGuid, i stedet har vi beregne den direkte fra tilpasset domene. For eksempel, hvis det tilpassede domenet «contoso.com» din domainGuid blir «contoso-com», noen perioder er erstattet med en strek. Så, uavhengig av hva MX-posten din initialDomain poeng, vil du alltid bruke den ovennevnte metoden for å beregne domainGuid til bruk i din CNAME-poster.,

Hvor:

-

For Microsoft 365, – velgere vil alltid være «selector1» eller «selector2».

-

domainGUID er den samme som domainGUID i de tilpassede MX-posten for domenet ditt, som vises før mail.protection.outlook.com. For eksempel i følgende MX-posten for domenet contoso.com det domainGUID er contoso-com:

contoso.com. 3600 IN MX-5 contoso-com.mail.protection.outlook.com

-

initialDomain er det domenet som du brukte når du registrerte deg for Microsoft 365., Første domener alltid ender i onmicrosoft.com. For informasjon om hvordan du finner ut din første domene, kan du se Domener FAQ.

For eksempel, hvis du har en innledende domenet av cohovineyardandwinery.onmicrosoft.com og to tilpasset domener cohovineyard.com og cohowinery.com ville du trenger for å sette opp to CNAME-poster for hver ekstra domene, for totalt fire CNAME-poster.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Merk

Det er viktig å skape den andre posten, men bare én av velgere kan være tilgjengelig på tidspunktet for opprettelsen., I hovedsak, det andre velgeren kan peke til en adresse som ikke er opprettet ennå. Vi har fortsatt anbefales at du oppretter den andre CNAME-posten, fordi nøkkelrotasjon vil være sømløs.

Aktiver DKIM signering for ditt egendefinerte domene

Når du har publisert CNAME-poster i DNS, du er klar til å aktivere DKIM-signering gjennom Microsoft 365. Du kan gjøre dette enten gjennom Microsoft 365 administrasjonssenter eller ved bruk av PowerShell.,

for Å aktivere DKIM signering for ditt eget domene gjennom administrasjonssenter

-

Logg på Microsoft 365 med arbeid eller skole-konto.

-

Velg app launcher-ikonet øverst til venstre og velg Admin.

-

I nedre venstre navigasjon, utvide Admin og velg Exchange.

-

Gå til Beskyttelse > dkim.

-

Velg domenet som du ønsker å aktivere DKIM og deretter, for å Signere meldinger for dette domenet med DKIM signaturer, velger du Aktiver. Gjenta dette trinnet for hvert domene.,

for Å aktivere DKIM signering for ditt egendefinerte domene ved hjelp av PowerShell

Viktig

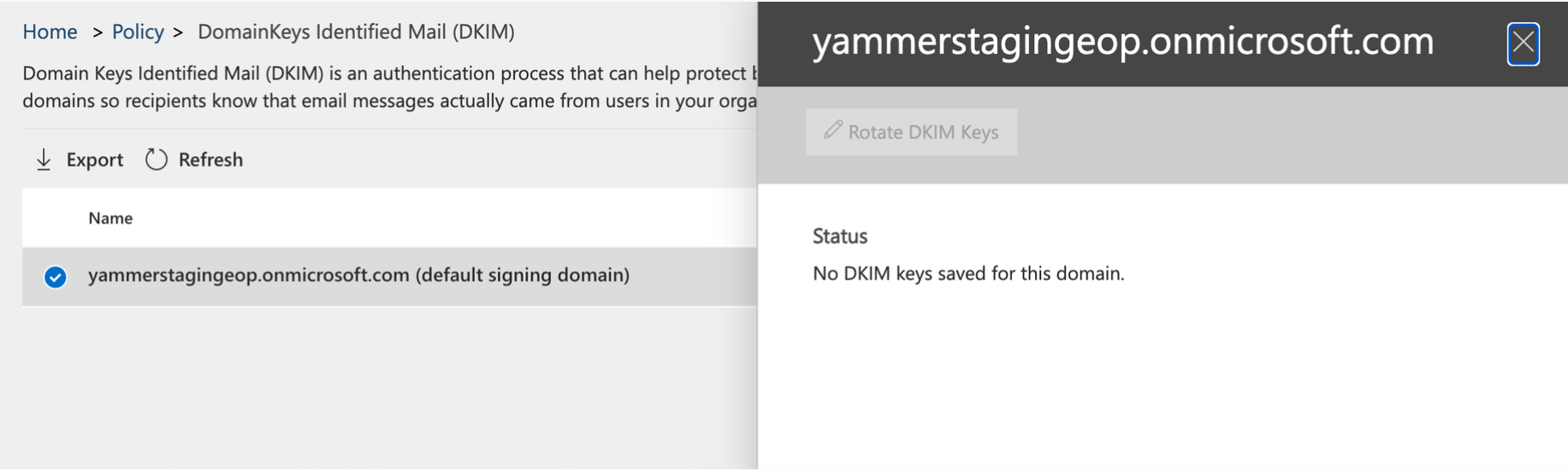

Hvis du konfigurerer DKIM for første gang og ser feilmeldingen » Ingen DKIM nøkler lagret for dette domenet.’fullføre kommandoen i trinn 2, nedenfor (for eksempel, Set-DkimSigningConfig -Identitet contoso.com -Aktivert $true) for å se på-tasten.

Hvis du konfigurerer DKIM for første gang og ser feilmeldingen » Ingen DKIM nøkler lagret for dette domenet.’fullføre kommandoen i trinn 2, nedenfor (for eksempel, Set-DkimSigningConfig -Identitet contoso.com -Aktivert $true) for å se på-tasten.

– >

-

Koble til Exchange Online PowerShell.,

-

Kjør følgende kommando:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueDer domenenavn er navnet på det egendefinerte domenet som du ønsker å aktivere DKIM signering for.

For eksempel, for det domenet contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

for Å Bekrefte DKIM-signering er riktig konfigurert for Microsoft 365

Vent noen minutter før du følger denne fremgangsmåten for å bekrefte at du har riktig konfigurert DKIM. Dette gir tid for DKIM informasjon om domenet til å være spredt over hele nettverk.,

-

du vil Sende en melding fra en konto i Microsoft 365 DKIM-aktivert domenet til en annen e-postkonto, for eksempel outlook.com eller Hotmail.com.

-

du Må ikke bruke en aol.com konto for testing. AOL kan hoppe over DKIM-sjekk om SPF sjekk passerer. Dette vil oppheve din test.

-

Åpne meldingen og se på overskriften. Instruksjoner for visning på overskriften for meldingen vil variere avhengig av din messaging-klient. For instruksjoner om å vise meldingshoder i Outlook, kan du se Vise internett-meldingshoder i Outlook.,

DKIM-signert melding vil inneholde vertsnavn og domene du fastsatte da du publiserte CNAME-oppføringer. Meldingen vil se ut noe som dette for eksempel:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

Se etter Godkjenning-Resultater header. Mens hver motta tjenesten bruker en litt annen måte å stemple innkommende e-post, resultatet bør inneholde noe som DKIM=pass eller DKIM=OK.,

for Å konfigurere DKIM for mer enn én egendefinert domene

Hvis du på et tidspunkt i fremtiden du bestemmer deg for å legge til en egendefinert domene, og du ønsker å aktivere DKIM for det nye domenet, må du fullføre trinnene i denne artikkelen for hvert domene. Spesielt, fullføre alle trinnene i Hva du trenger å gjøre for å manuelt sette opp DKIM.

Deaktivere DKIM signatur-politikk for en egendefinert domene

Deaktivere signering for personvern ikke fullstendig deaktivere DKIM. Etter en periode av tid, Microsoft 365 vil automatisk bruke standard policy for ditt domene., For mer informasjon, se Standard virkemåte for DKIM og Microsoft 365.

for Å deaktivere DKIM signatur-policy ved hjelp av Windows PowerShell

Standard virkemåte for DKIM og Microsoft 365

Hvis du ikke aktiverer DKIM, Microsoft 365 oppretter automatisk en 1024-bits DKIM offentlig nøkkel for din standard domene og den tilhørende private nøkkelen som vi lagrer internt i vårt datasenter. Standard Microsoft 365 bruker en standard signatur-konfigurasjon for domener som ikke har en policy på plass., Dette betyr at hvis du ikke setter opp DKIM deg selv, Microsoft 365 vil bruke standardinnstillingene for personvern og taster det skaper for å aktivere DKIM for ditt domene.

Også, hvis du deaktiverer DKIM signering etter at det, etter en periode av tid, Microsoft 365 vil automatisk bruke standard policy for ditt domene.

I følgende eksempel, la oss anta at DKIM for fabrikam.com ble aktivert av Microsoft 365, ikke av administrator av domenet. Dette betyr at det kreves CNAMEs ikke finnes i DNS., DKIM signaturer for e-post fra dette domenet vil se ut noe som dette:

I dette eksempelet, vertsnavn og domene inneholder verdiene som CNAME ville peke hvis DKIM-signering for fabrikam.com hadde blitt aktivert av domene administrator. Til slutt, hver eneste melding som sendes fra Microsoft 365 vil være DKIM-signert. Hvis du aktiverer DKIM deg selv, og domenet vil være den samme som domenet i Fra: adresse, i dette tilfellet fabrikam.com. Hvis du ikke gjør det, vil det ikke rett inn og i stedet vil bruke organisasjonens første domene., For informasjon om hvordan du finner ut din første domene, kan du se Domener FAQ.

Sett opp DKIM, slik at en tredjeparts tjeneste som kan sende eller forfalske e-post på vegne av ditt egendefinerte domene

Noen bulk e-post tjenesteleverandører, eller software-as-a-service-tilbydere, som lar deg sette opp DKIM-tastene for e-post som kommer fra deres service. Dette krever koordinering mellom deg og tredjeparts for å sette opp de nødvendige DNS-postene. Noen tredjeparts servere kan ha sine egne CNAME-poster med forskjellige velgere. Ingen to organisasjoner gjør det på nøyaktig samme måte., I stedet, er prosessen kommer helt an på bedriften.

et eksempel på En melding som viser et riktig konfigurert for DKIM contoso.com og bulkemailprovider.com kan se ut som dette:

I dette eksempelet, for å oppnå dette resultatet:

-

Bulk E-Leverandøren ga Contoso en offentlig DKIM-tasten.

-

Contoso publisert DKIM-tasten for å DNS-posten.

-

Når du sender e-post, Masseutsendelse av E-post-Leverandør tegn på tasten med den tilhørende private nøkkelen. Ved å gjøre dette, Bulk E-Leverandøren har koblet DKIM signatur i meldingshodet.,

-

Mottak av e-post-systemer utfører en DKIM-sjekk ved å godkjenne DKIM-Signatur d=<domenenavnet> verdi mot domenet i Fra: (5322.Fra) adressen i meldingen. I dette eksemplet verdier kamp:

d=contoso.,com

Identifisere domener som ikke sende e-post

Organisasjoner bør eksplisitt staten hvis et domene ikke sende e-post ved å angi v=DKIM1; p= i DKIM-posten for disse domenene. Dette råder motta e-postservere at det ikke er noen gyldig offentlige nøkler for domenet, og all e-post som hevder å være fra at domenet skal bli avvist. Du bør gjøre dette for hvert domene og underdomene bruke et jokertegn DKIM.,

For eksempel, DKIM-posten vil se ut som dette:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="Selv om DKIM er utformet for å hjelpe til med å forhindre forfalsking, DKIM fungerer bedre med SPF og DMARC. Når du har satt opp DKIM, hvis du har ikke allerede er satt opp SPF du bør gjøre det. For en rask introduksjon til SPF og for å få den konfigurert raskt, kan du se konfigurere SPF i Microsoft 365 for å bidra til å forhindre forfalsking., For en mer dyptgående forståelse av hvordan Microsoft 365 bruker SPF, eller for feilsøking eller ikke-standard distribusjoner for eksempel hybrid-distribusjoner, starte med Hvordan Microsoft 365 bruker spf (sender Policy Framework (SPF) for å forhindre forfalsking. Neste, kan du se Bruke DMARC til å validere e-post. Anti-spam meldingshoder inkluderer syntaks og header felt som brukes av Microsoft 365 for DKIM sjekker.