- 10/8/2019

- 13 minuti a leggere

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Sommario: Questo articolo viene descritto come utilizzare DomainKeys identified Mail (DKIM) con Microsoft office 365 per garantire che la destinazione dei sistemi di posta elettronica fiducia messaggi inviati in uscita dal tuo dominio personalizzato.,

Dovresti usare DKIM oltre a SPF e DMARC per evitare che gli spoofer inviino messaggi che sembrano provenire dal tuo dominio. DKIM consente di aggiungere una firma digitale ai messaggi e-mail in uscita nell’intestazione del messaggio. Può sembrare complicato, ma in realtà non lo è. Quando configuri DKIM, autorizzi il tuo dominio ad associare o firmare il suo nome a un messaggio e-mail utilizzando l’autenticazione crittografica. I sistemi di posta elettronica che ricevono e-mail dal tuo dominio possono utilizzare questa firma digitale per determinare se l’e-mail in arrivo che ricevono è legittima.,

Fondamentalmente, si utilizza una chiave privata per crittografare l’intestazione nell’e-mail in uscita del dominio. Si pubblica una chiave pubblica per i record DNS del dominio che i server riceventi possono quindi utilizzare per decodificare la firma. Usano la chiave pubblica per verificare che i messaggi provengano davvero da te e non provengano da qualcuno che spoofing il tuo dominio.

Microsoft 365 imposta automaticamente DKIM per il suo ‘onmicrosoft.com” domini. Ciò significa che non è necessario fare nulla per impostare DKIM per i nomi di dominio iniziali (ad esempio, litware.onmicrosoft.com)., Per ulteriori informazioni sui domini, vedere Domains FAQ.

Puoi scegliere di non fare nulla su DKIM anche per il tuo dominio personalizzato. Se non si imposta DKIM per il dominio personalizzato, Microsoft 365 crea una coppia di chiavi privata e pubblica, abilita la firma DKIM e quindi configura il criterio predefinito di Microsoft 365 per il dominio personalizzato., Mentre questa è una copertura sufficiente per la maggior parte dei clienti, si deve configurare manualmente DKIM per il tuo dominio personalizzato nei seguenti casi:

-

Si dispone di più di un dominio personalizzato in Microsoft 365

-

Si sta per impostare DMARC troppo (raccomandato)

-

Si vuole il controllo sopra la vostra chiave privata

-

vuoi personalizzare il tuo record CNAME

-

Si desidera impostare DKIM chiavi per email originari di un dominio di terze parti, ad esempio, se si utilizza un terzo bulk mailer.,nually impostare DKIM

-

Per configurare DKIM per più di un dominio personalizzato

-

Disabilitare il DKIM politica per un dominio personalizzato

-

il comportamento Predefinito per DKIM e Microsoft office 365

-

Impostare DKIM, in modo che un servizio di terze parti in grado di inviare, o parodia, e-mail, a nome del tuo dominio personalizzato

-

il Prossimo passo: Dopo aver impostato DKIM per Microsoft 365

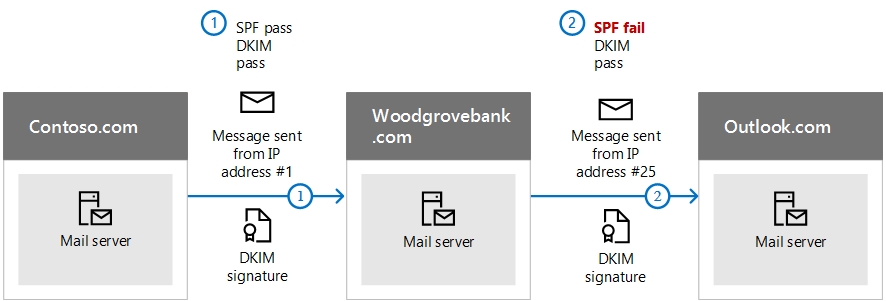

Come DKIM funziona meglio di SPF solo per impedire attacchi di spoofing

SPF aggiunge le informazioni di un messaggio, busta, ma DKIM effettivamente cifra una firma all’interno dell’intestazione del messaggio., Quando si inoltra un messaggio, porzioni della busta del messaggio possono essere rimosse dal server di inoltro. Poiché la firma digitale rimane con il messaggio e-mail perché fa parte dell’intestazione e-mail, DKIM funziona anche quando un messaggio è stato inoltrato come mostrato nell’esempio seguente.

In questo esempio, se hai pubblicato solo un record SPF TXT per il tuo dominio, il server di posta del destinatario potrebbe aver contrassegnato la tua email come spam e generato un risultato falso positivo. L’aggiunta di DKIM in questo scenario riduce la segnalazione di spam falsi positivi., Poiché DKIM si basa sulla crittografia a chiave pubblica per autenticare e non solo gli indirizzi IP, DKIM è considerato una forma di autenticazione molto più forte di SPF. Si consiglia di utilizzare sia SPF e DKIM, così come DMARC nella distribuzione.

The nitty gritty: DKIM utilizza una chiave privata per inserire una firma crittografata nelle intestazioni dei messaggi. Il dominio di firma, o dominio in uscita, viene inserito come valore del campo d= nell’intestazione. Il dominio di verifica o il dominio del destinatario, quindi utilizzare il campo d= per cercare la chiave pubblica dal DNS e autenticare il messaggio., Se il messaggio è verificato, il controllo DKIM passa.

Aggiorna manualmente le chiavi a 1024 bit alle chiavi di crittografia DKIM a 2048 bit

Poiché sia 1024 che 2048 bit sono supportati per le chiavi DKIM, queste istruzioni ti diranno come aggiornare la tua chiave a 1024 bit a 2048. I passaggi seguenti sono per due casi d’uso, si prega di scegliere quello che meglio si adatta alla configurazione.

-

Quando si dispone già di DKIM configurato, si ruota bitness come segue:

-

Connettersi ai carichi di lavoro di Office 365 tramite PowerShell. (Il cmdlet proviene da Exchange Online.,)

-

Eseguire il seguente comando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Oppure per una nuova implementazione di DKIM:

-

Connettersi ai carichi di lavoro di Office 365 tramite PowerShell. (Questo è un cmdlet di Exchange Online.)

-

Eseguire il seguente comando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Resta connesso a Microsoft 365 per verificare la configurazione.,

-

Esegui il seguente comando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Questa nuova chiave a 2048 bit ha effetto sulla RotateOnDate e invierà email con la chiave a 1024 bit nel frattempo. Dopo quattro giorni, è possibile testare nuovamente con la chiave a 2048 bit (ovvero, una volta che la rotazione ha effetto sul secondo selettore).,

Se si desidera ruotare al secondo selettore, le opzioni sono a) lasciare che il servizio Microsoft 365 ruotare il selettore e l’aggiornamento a 2048-bitness entro i prossimi 6 mesi, o b) dopo 4 giorni e confermando che 2048-bitness è in uso, ruotare manualmente il secondo tasto di selezione utilizzando il cmdlet appropriato elencato sopra.,

i Passi che dovete fare per impostare manualmente DKIM

Per configurare DKIM, completare la procedura seguente:

-

di Pubblicare due record CNAME per il tuo dominio personalizzato DNS

-

Attivare DKIM per il tuo dominio personalizzato

Pubblica due record CNAME per il tuo dominio personalizzato DNS

Per ogni dominio per il quale si desidera aggiungere una firma DKIM in DNS, è necessario pubblicare due record CNAME.,

Nota

Se non hai letto l’articolo completo, potresti aver perso queste informazioni sulla connessione PowerShell per risparmiare tempo: Connettiti ai carichi di lavoro di Office 365 tramite PowerShell. (Il cmdlet proviene da Exchange Online.)

Eseguire i seguenti comandi per creare i record del selettore:

Se è stato eseguito il provisioning di domini personalizzati oltre al dominio iniziale in Microsoft 365, è necessario pubblicare due record CNAME per ogni dominio aggiuntivo. Quindi, se hai due domini, devi pubblicare due record CNAME aggiuntivi e così via.

Utilizzare il seguente formato per i record CNAME.,

Importante

Se sei uno dei nostri clienti GCC, calcoliamo domainGuid in modo diverso! Invece di cercare il record MX per il tuo initialDomain per calcolare domainGuid, lo calcoliamo direttamente dal dominio personalizzato. Ad esempio, se il tuo dominio personalizzato è “contoso.com” il tuo domainGuid diventa “contoso-com”, tutti i periodi vengono sostituiti con un trattino. Quindi, indipendentemente dal record MX a cui punta il tuo initialDomain, utilizzerai sempre il metodo precedente per calcolare domainGuid da utilizzare nei tuoi record CNAME.,

Dove:

-

Per Microsoft 365, i selettori saranno sempre “selector1” o “selector2”.

-

domainGUID è lo stesso come il domainGUID personalizzato record MX per il dominio personalizzato che viene visualizzato prima mail.protection.outlook.com. Per esempio, nel seguente record MX per il dominio contoso.com il domainGUID è contoso-com:

contoso.com. 3600 IN MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain è il dominio che hai utilizzato quando ti sei registrato per Microsoft office 365., I domini iniziali terminano sempre in onmicrosoft.com.Per informazioni sulla determinazione del dominio iniziale, vedere Domains FAQ.

Ad esempio, se si dispone di un dominio iniziale di cohovineyardandwinery.onmicrosoft.com, e due domini personalizzati cohovineyard.com e cohowinery.com, è necessario impostare due record CNAME per ogni dominio aggiuntivo, per un totale di quattro record CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Nota

È importante creare il secondo record, ma solo uno dei selettori può essere disponibile al momento della creazione., In sostanza, il secondo selettore potrebbe puntare a un indirizzo che non è stato ancora creato. Si consiglia comunque di creare il secondo record CNAME, poiché la rotazione della chiave sarà senza interruzioni.

Abilita la firma DKIM per il tuo dominio personalizzato

Una volta pubblicati i record CNAME in DNS, sei pronto per abilitare la firma DKIM tramite Microsoft 365. È possibile farlo tramite Microsoft 365 admin center o utilizzando PowerShell.,

Per abilitare la firma DKIM per il tuo dominio personalizzato tramite admin center

-

Accedi a Microsoft 365 con il tuo account di lavoro o scuola.

-

Selezionare l’icona di avvio app in alto a sinistra e scegliere Admin.

-

Nella navigazione in basso a sinistra, espandere Admin e scegliere Exchange.

-

Vai a Protezione > dkim.

-

Selezionare il dominio per il quale si desidera abilitare DKIM e quindi, per i messaggi di firma per questo dominio con firme DKIM, scegliere Abilita. Ripetere questo passaggio per ogni dominio personalizzato.,

Per abilitare la firma DKIM per il tuo dominio personalizzato utilizzando PowerShell

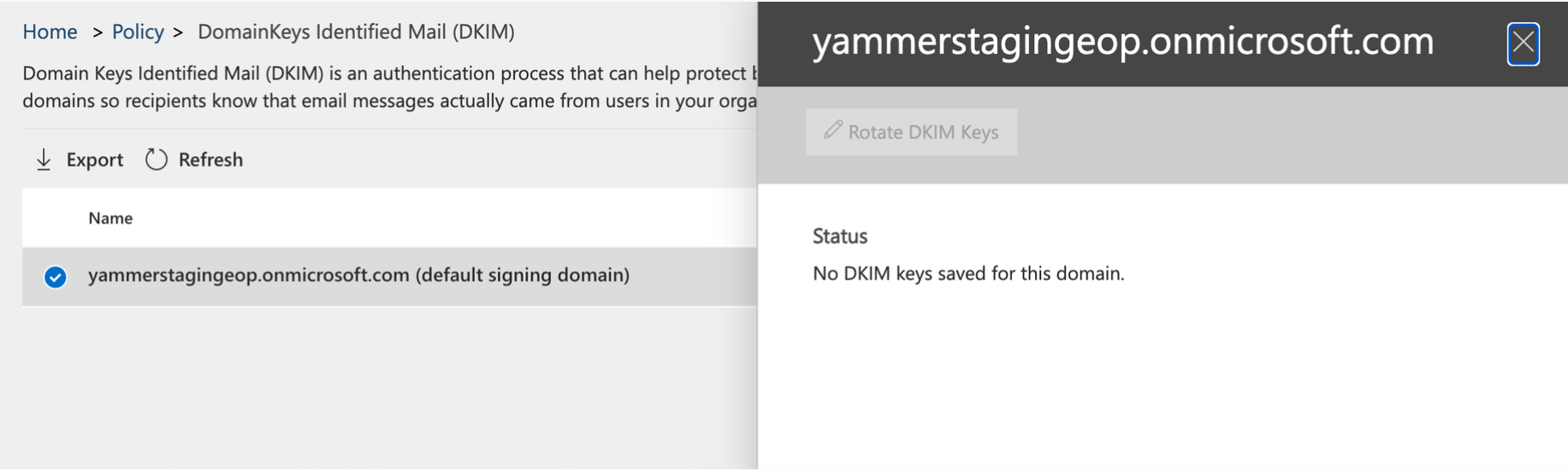

Importante

Se stai configurando DKIM per la prima volta e vedi l’errore ‘Nessuna chiave DKIM salvata per questo dominio.’completare il comando nel passaggio 2, sotto (ad esempio, Set-DkimSigningConfig-Identity contoso.com -Abilitato true vero) per vedere la chiave.

Se stai configurando DKIM per la prima volta e vedi l’errore ‘Nessuna chiave DKIM salvata per questo dominio.’completare il comando nel passaggio 2, sotto (ad esempio, Set-DkimSigningConfig-Identity contoso.com -Abilitato true vero) per vedere la chiave.

-

Connettiti a Exchange Online PowerShell.,

-

Eseguire il seguente comando:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueDove dominio è il nome del dominio personalizzato per il quale si desidera abilitare la firma DKIM.

Ad esempio, per il dominio contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Per confermare che la firma DKIM sia configurata correttamente per Microsoft 365

Attendere alcuni minuti prima di seguire questi passaggi per confermare di aver configurato correttamente DKIM. Ciò consente il tempo per le informazioni DKIM sul dominio da diffondere in tutta la rete.,

-

Invia un messaggio da un account all’interno del dominio abilitato per Microsoft 365 DKIM a un altro account di posta elettronica, ad esempio outlook.com oppure Hotmail.com.

-

Non utilizzare un aol.com conto per scopi di test. AOL può saltare il controllo DKIM se il controllo SPF passa. Questo annullerà il tuo test.

-

Apri il messaggio e guarda l’intestazione. Le istruzioni per la visualizzazione dell’intestazione del messaggio variano a seconda del client di messaggistica. Per istruzioni sulla visualizzazione delle intestazioni dei messaggi in Outlook, vedere Visualizza intestazioni dei messaggi Internet in Outlook.,

Il messaggio firmato DKIM conterrà il nome host e il dominio definiti al momento della pubblicazione delle voci CNAME. Il messaggio sarà simile a questo esempio:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

Cerca l’intestazione Authentication-Results. Mentre ogni servizio di ricezione utilizza un formato leggermente diverso per timbrare la posta in arrivo, il risultato dovrebbe includere qualcosa come DKIM=pass o DKIM=OK.,

Per configurare DKIM per più di un dominio personalizzato

Se in futuro si decide di aggiungere un altro dominio personalizzato e si desidera abilitare DKIM per il nuovo dominio, è necessario completare i passaggi in questo articolo per ogni dominio. In particolare, completa tutti i passaggi di Ciò che devi fare per configurare manualmente DKIM.

Disabilitare il criterio di firma DKIM per un dominio personalizzato

Disabilitare il criterio di firma non disabilita completamente DKIM. Dopo un periodo di tempo, Microsoft 365 applicherà automaticamente i criteri predefiniti per il dominio., Per ulteriori informazioni, vedere Comportamento predefinito per DKIM e Microsoft 365.

Per disabilitare il criterio di firma DKIM utilizzando Windows PowerShell

Comportamento predefinito per DKIM e Microsoft 365

Se non si abilita DKIM, Microsoft 365 crea automaticamente una chiave pubblica DKIM a 1024 bit per il dominio predefinito e la chiave privata associata che memorizziamo internamente nel nostro datacenter. Per impostazione predefinita, Microsoft 365 utilizza una configurazione di firma predefinita per i domini che non dispongono di un criterio., Ciò significa che se non si imposta DKIM da soli, Microsoft 365 utilizzerà i criteri predefiniti e le chiavi create per abilitare DKIM per il dominio.

Inoltre, se si disattiva la firma DKIM dopo averla abilitata, dopo un periodo di tempo, Microsoft 365 applicherà automaticamente i criteri predefiniti per il dominio.

Nell’esempio seguente, supponiamo che DKIM per fabrikam.com è stato abilitato da Microsoft 365, non dall’amministratore del dominio. Ciò significa che i CNAME richiesti non esistono nel DNS., Le firme DKIM per l’e-mail da questo dominio saranno simili a queste:

In questo esempio, il nome host e il dominio contengono i valori a cui il CNAME punterebbe se DKIM-signing per fabrikam.com era stato abilitato dall’amministratore del dominio. Alla fine, ogni singolo messaggio inviato da Microsoft 365 verrà firmato DKIM. Se abiliti DKIM da solo, il dominio sarà lo stesso del dominio nell’indirizzo From:, in questo caso fabrikam.com. Se non lo fai, non si allineerà e utilizzerà invece il dominio iniziale della tua organizzazione., Per informazioni sulla determinazione del dominio iniziale, vedere Domains FAQ.

Configura DKIM in modo che un servizio di terze parti possa inviare, o falsificare, e-mail per conto del tuo dominio personalizzato

Alcuni fornitori di servizi di posta elettronica di massa, o fornitori di servizi software-as-a-service, ti consentono di impostare chiavi DKIM per e-mail che provengono dal loro servizio. Ciò richiede un coordinamento tra te e la terza parte per impostare i record DNS necessari. Alcuni server di terze parti possono avere i propri record CNAME con diversi selettori. Non ci sono due organizzazioni lo fanno esattamente allo stesso modo., Invece, il processo dipende interamente dall’organizzazione.

Un messaggio di esempio che mostra un DKIM configurato correttamente per contoso.com e bulkemailprovider.com potrebbe essere simile a questo:

In questo esempio, per ottenere questo risultato:

-

Il provider di posta elettronica di massa ha dato a Contoso una chiave DKIM pubblica.

-

Contoso ha pubblicato la chiave DKIM per il suo record DNS.

-

Quando si invia e-mail, il provider di posta elettronica di massa firma la chiave con la chiave privata corrispondente. In questo modo, il provider di posta elettronica di massa ha allegato la firma DKIM all’intestazione del messaggio.,

-

I sistemi di ricezione e-mail eseguono un controllo DKIM autenticando il valore DKIM-Signature d=<domain> contro il dominio nel From: (5322.Da) indirizzo del messaggio. In questo esempio, i valori corrispondono:

d=contoso.,com

Identificare i domini che non inviano e-mail

Le organizzazioni devono indicare esplicitamente se un dominio non invia e-mail specificandov=DKIM1; p= nel record DKIM per tali domini. Questo consiglia di ricevere i server di posta elettronica che non ci sono chiavi pubbliche valide per il dominio e qualsiasi email che dichiara di provenire da quel dominio dovrebbe essere rifiutata. Dovresti farlo per ogni dominio e sottodominio usando un jolly DKIM.,

Ad esempio, il record DKIM sarà simile a questo:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="Sebbene DKIM sia progettato per aiutare a prevenire lo spoofing, DKIM funziona meglio con SPF e DMARC. Una volta impostato DKIM, se non hai già impostato SPF dovresti farlo. Per una rapida introduzione a SPF e per configurarlo rapidamente, vedere Impostare SPF in Microsoft 365 per prevenire lo spoofing., Per una comprensione più approfondita di come Microsoft 365 utilizza SPF, o per la risoluzione dei problemi o distribuzioni non standard come distribuzioni ibride, iniziare con Come Microsoft 365 utilizza Sender Policy Framework (SPF) per prevenire lo spoofing. Quindi, vedere Usa DMARC per convalidare la posta elettronica. Le intestazioni dei messaggi antispam includono la sintassi e i campi di intestazione utilizzati da Microsoft 365 per i controlli DKIM.