Cos’è lo spear phishing

Lo spear phishing è un attacco di ingegneria sociale in cui un perpetratore, travestito da individuo fidato, inganna un bersaglio facendo clic su un link in un’e-mail, Di conseguenza, l’obiettivo rivela involontariamente informazioni sensibili, installa programmi dannosi (malware) sulla propria rete o esegue la prima fase di una minaccia persistente avanzata (APT), per citarne alcune delle possibili conseguenze.,

Mentre simile agli attacchi di phishing e caccia alle balene, spear phishing viene lanciato in un modo unico e i suoi obiettivi differiscono da altri assalti di ingegneria sociale. Di conseguenza, l’attacco merita particolare attenzione nella formulazione della strategia di sicurezza dell’applicazione.

Esempio di spear phishing

Il seguente esempio illustra la progressione e le potenziali conseguenze di un attacco di spear phishing:

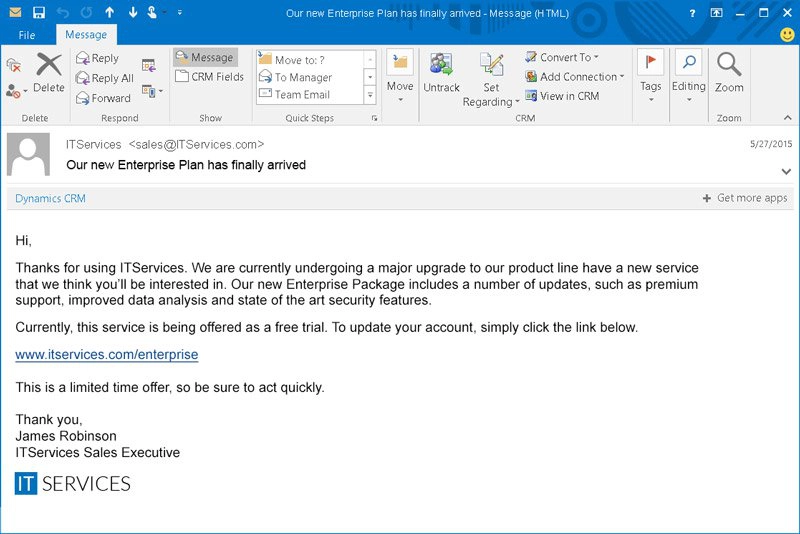

- Un’e-mail contraffatta viene inviata al sysadmin di un’azienda da qualcuno che dichiara di rappresentare www.itservices.com, un fornitore di SaaS di gestione di database. L’e-mail utilizza i servizi itservices.,modello di mailing cliente com.

- L’e-mail afferma che itservices.com offre un nuovo servizio gratuito per un tempo limitato e invita l’utente a iscriversi al servizio utilizzando il link allegato.

- Dopo aver cliccato sul link, l’amministratore di sistema viene reindirizzato a una pagina di login su itservice.com, un sito web falso identico al itservices.com pagina di registrazione.

- Allo stesso tempo, un agente di comando e controllo viene installato sulla macchina dell’amministratore di sistema, che può quindi essere utilizzato come backdoor nella rete aziendale per eseguire il primo stadio di un APT.,

Spear phishing vs. phishing e attacchi di caccia alle balene

Spear phishing, phishing e attacchi di caccia alle balene variano nei loro livelli di sofisticazione e obiettivi previsti. Le loro differenze sono evidenziate di seguito.

Phishing

Il phishing implica l’invio di e-mail dannose da presunte fonti attendibili a quante più persone possibili, assumendo un basso tasso di risposta. Ad esempio, un’e-mail di phishing potrebbe pretendere di essere da PayPal e chiedere a un destinatario di verificare i dettagli del proprio account facendo clic su un link allegato, che porta all’installazione di malware sul computer della vittima.,

Le email di phishing sono impersonali, inviate in blocco e spesso contengono errori di ortografia o altri errori che rivelano il loro intento malevolo. Il problema è che non tutti notano questi sottili suggerimenti. Loghi affidabili e link a destinazioni conosciute sono sufficienti per ingannare molte persone a condividere i loro dettagli.

Le email di spear phishing, d’altra parte, sono più difficili da rilevare perché sembrano provenire da fonti vicine al bersaglio., Cyber-criminali inviano e-mail personalizzate a particolari individui o gruppi di persone con qualcosa in comune, come i dipendenti che lavorano nello stesso reparto.

Caccia alle balene

La caccia alle balene utilizza messaggi e-mail ingannevoli rivolti a decisori di alto livello all’interno di un’organizzazione, come CEO, CFO e altri dirigenti. Tali individui hanno accesso a informazioni di grande valore, inclusi segreti commerciali e password per gli account aziendali amministrativi.,

L’utente malintenzionato invia e-mail su questioni di importanza aziendale critica, mascherandosi da individuo o organizzazione con autorità legittima. Ad esempio, un utente malintenzionato può inviare un’e-mail a un amministratore delegato che richiede il pagamento, fingendo di essere un cliente della società.

Gli attacchi di caccia alle balene si rivolgono sempre personalmente a individui mirati, spesso utilizzando il loro titolo, posizione e numero di telefono, che vengono ottenuti utilizzando siti Web aziendali, social media o la stampa.,

La differenza tra caccia alle balene e spear phishing è che la caccia alle balene si rivolge esclusivamente individui di alto rango all’interno di un’organizzazione, mentre spear phishing di solito va dopo una categoria di individui con un profilo inferiore.

Mitigazione dello spear phishing

La natura mirata degli attacchi di spear phishing li rende difficili da rilevare. Tuttavia, diverse misure di prevenzione dei rischi possono aiutare, tra cui l’autenticazione a due fattori (2FA), le politiche di gestione delle password e le campagne educative.,

Autenticazione a due fattori

2FA aiuta l’accesso sicuro alle applicazioni sensibili richiedendo agli utenti di avere due cose: qualcosa che conoscono, come una password e un nome utente, e qualcosa che hanno, come uno smartphone o un token crittografico. Quando viene utilizzato 2FA, anche se una password viene compromessa utilizzando una tecnica come lo spear phishing, non è di alcuna utilità per un utente malintenzionato senza il dispositivo fisico detenuto dall’utente reale.,

Politiche di gestione delle password

Una politica di gestione delle password prudente dovrebbe adottare misure per impedire ai dipendenti di utilizzare le password di accesso aziendali su falsi siti Web esterni.

Un esempio di tale politica è quello di istruire i dipendenti a inserire sempre una password falsa quando si accede a un link fornito via e-mail. Un sito web legittimo non accetterà una password falsa, ma un sito di phishing lo farà.

Campagne educative

A livello organizzativo, le aziende possono sensibilizzare e formare attivamente i dipendenti, evidenziando gli attacchi di spear phishing come una minaccia importante., I materiali di formazione possono presentare esempi reali di spear phishing, con domande progettate per testare la conoscenza dei dipendenti. I dipendenti che sono a conoscenza di spear phishing hanno meno probabilità di cadere vittima di un attacco.

Scopri come Imperva Web Application Firewall può aiutarti con gli attacchi di spear phishing.

Spear phishing protezione da Imperva

Imperva offre due soluzioni che possono aiutare a proteggere contro i tentativi di phishing, tra cui spear phishing:

- Imperva cloud Login Protect fornisce protezione 2FA per gli URL in un sito web o un’applicazione web., Il servizio funziona con pagine web che hanno parametri URL o utilizzano AJAX, dove 2FA può essere più difficile da implementare. Login Protect viene distribuito in pochi secondi, non richiede l’installazione di hardware o software e fornisce una facile gestione di ruoli e privilegi direttamente dalla dashboard Incapsula.

- Il Web Application Firewall (WAF) basato su cloud di Imperva blocca le richieste dannose ai margini della rete. Impedisce l’iniezione di malware da parte di account utente compromessi e può bloccare gli attacchi XSS riflessi derivanti da un episodio di phishing.