mi spear adathalászat

Spear adathalászat egy társadalmi mérnöki támadás, amelyben az elkövető, álcázott megbízható egyén, trükkök a cél kattintva egy linket egy hamis e-mail, szöveges üzenet vagy azonnali üzenetet. Ennek eredményeként a cél akaratlanul érzékeny információkat tár fel, rosszindulatú programokat (rosszindulatú programokat) telepít a hálózatukra, vagy végrehajtja a fejlett tartós fenyegetés (APT) első szakaszát, hogy megnevezzen néhány lehetséges következményt.,

míg az adathalász-és bálnavadász-támadásokhoz hasonlóan a lándzsa-adathalászat is egyedülálló módon indul, céljai pedig eltérnek a többi társadalomtudományi támadástól. Ennek eredményeként a támadás különös figyelmet érdemel az alkalmazás biztonsági stratégiájának megfogalmazásakor.

Spear adathalász példa

a következő példa egy lándzsás adathalász támadás előrehaladását és lehetséges következményeit szemlélteti:

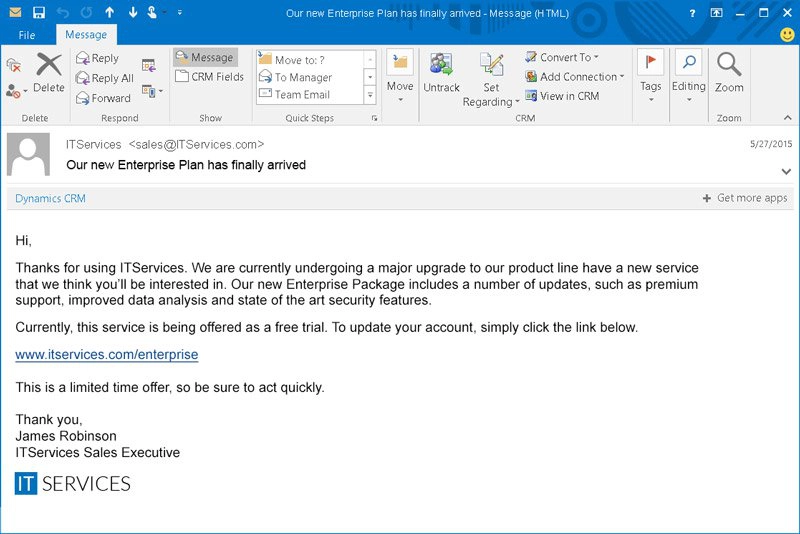

- egy hamis e-mailt küld egy vállalkozás sysadmin-jának valaki, aki azt állítja, hogy képviseli www.itservices.com, egy adatbázis-kezelő SaaS szolgáltató. Az e-mail az itservices szolgáltatást használja.,com ügyfél levelezési sablon.

- az e-mail azt állítja, hogy itservices.com ingyenes új szolgáltatást kínál korlátozott ideig, és felkéri a felhasználót, hogy iratkozzon fel a szolgáltatásra a mellékelt link segítségével.

- a linkre kattintás után a sysadmin átirányításra kerül egy bejelentkezési oldalra itservice.com, egy hamis weboldal, amely megegyezik a itservices.com regisztrációs oldal.

- ugyanakkor a sysadmin gépére egy parancs-és vezérlőügynök is telepítve van, amely ezután a vállalati hálózat hátsó ajtójaként használható az APT első szakaszának végrehajtására.,

Spear phishing vs. phishing and whaling attacks

Spear phishing, phishing and whaling attacks vary in their levels of kifinomultság and intended targets. Különbségeiket az alábbiakban kiemeljük.

adathalászat

Az adathalászat magában foglalja a rosszindulatú e-mailek küldését feltételezett megbízható forrásokból a lehető legtöbb ember számára, alacsony válaszadási arányt feltételezve. Előfordulhat például, hogy egy adathalász e-mail a PayPal-tól származik, és megkérheti a címzettet, hogy ellenőrizze fiókja adatait egy mellékelt linkre kattintva, amely rosszindulatú programok telepítéséhez vezet az áldozat számítógépén.,

az adathalász e-mailek személytelenek, ömlesztve kerülnek elküldésre, gyakran tartalmaznak helyesírási hibákat vagy egyéb hibákat, amelyek feltárják rosszindulatú szándékukat. A probléma az, hogy nem mindenki veszi észre ezeket a finom tippeket. A megbízható logók és az ismert célállomásokra mutató linkek elégségesek ahhoz, hogy sok embert becsapjanak a részletek megosztására.

az adathalász e-mailek viszont nagyobb kihívást jelentenek a felismerés szempontjából, mivel úgy tűnik, hogy a célhoz közeli forrásokból származnak., A kiberbűnözők személyre szabott e-maileket küldenek bizonyos egyéneknek vagy olyan embercsoportoknak, akiknek valami közös van, például ugyanazon osztályon dolgozó alkalmazottak.

Bálnavadász

a Bálnavadászat használ megtévesztő e-mail üzenetek célba magas szintű döntéshozók egy szervezeten belül, mint például a Vezérigazgatók, a CFOs, valamint az egyéb vezetők. Az ilyen személyek rendkívül értékes információkhoz férhetnek hozzá, beleértve az üzleti titkokat és az adminisztratív vállalati fiókokhoz tartozó jelszavakat.,

a támadó e-maileket küld kritikus üzleti jelentőségű kérdésekről, törvényes felhatalmazással rendelkező magánszemélynek vagy szervezetnek álcázva. Például a támadó e-mailt küldhet a fizetést kérő vezérigazgatónak, úgy tesz, mintha a vállalat ügyfele lenne.

a bálnavadász támadások mindig személyesen foglalkoznak célzott személyekkel, gyakran címüket, pozíciójukat és telefonszámukat használva, amelyeket vállalati weboldalakon, közösségi médiában vagy a sajtóban szereznek be.,

a bálnavadászat és a lándzsa-adathalászat közötti különbség az, hogy a bálnavadászat kizárólag magas rangú személyeket céloz meg egy szervezeten belül, míg a lándzsa-adathalászat általában alacsonyabb profilú egyének kategóriáját követi.

Spear adathalászat mérséklése

a lándzsás adathalász támadások célzott jellege megnehezíti az észlelést. Számos kockázatmegelőzési intézkedés segíthet azonban, beleértve a kéttényezős hitelesítést (2FA), a jelszókezelési irányelveket és az oktatási kampányokat.,

kéttényezős hitelesítés

2FA segíti a bejelentkezést az érzékeny alkalmazásokhoz azáltal, hogy két dolgot követel meg a felhasználóktól: valamit, amit tudnak, például jelszót és felhasználónevet, valamint valamit, ami van, például okostelefont vagy kriptográfiai tokent. Ha 2FA-t használunk, még akkor is, ha egy jelszó veszélybe kerül egy olyan technikával, mint a spear adathalászat, akkor a támadónak nincs értelme a valódi felhasználó által tartott fizikai eszköz nélkül.,

jelszókezelési Irányelvek

a körültekintő jelszókezelő politikának lépéseket kell tennie annak megakadályozására, hogy az alkalmazottak vállalati hozzáférési jelszavakat használjanak hamis Külső Webhelyeken.

az ilyen házirend egyik példája az, hogy utasítsa az alkalmazottakat, hogy mindig hamis jelszót adjanak meg az e-mailben megadott link elérésekor. A törvényes webhely nem fogad el hamis jelszót, de az adathalász webhely.

oktatási kampányok

szervezeti szinten a vállalkozások felhívhatják a figyelmet és aktívan képezhetik az alkalmazottakat, kiemelve az adathalász támadások fontos veszélyét., A képzési anyagok valós példákat mutathatnak be a lándzsa adathalászatra, olyan kérdésekkel, amelyek célja a munkavállalói ismeretek tesztelése. Azok a munkavállalók, akik tisztában vannak a lándzsa adathalászattal, kevésbé valószínű, hogy támadás áldozatává válnak.

nézze meg, hogyan segíthet az Imperva Web Application tűzfal lándzsás adathalász támadásokban.

Spear adathalász védelem az Imperva

Imperva két megoldást kínál, amelyek segíthetnek az adathalász kísérletek elleni védelemben, beleértve a spear adathalászatot:

- Imperva cloud Login Protect 2FA védelmet nyújt az URL-ek számára egy weboldalon vagy webes alkalmazásban., A szolgáltatás olyan weboldalakkal működik, amelyek URL-paraméterekkel rendelkeznek, vagy AJAX-ot használnak, ahol a 2FA-t nehezebb megvalósítani. A Login Protect másodpercek alatt kerül telepítésre, nem igényel hardver – vagy szoftvertelepítést, és a szerepek és jogosultságok egyszerű kezelését közvetlenül az Incapsula irányítópultról biztosítja.

- az Imperva felhőalapú webes alkalmazás tűzfala (WAF) blokkolja a rosszindulatú kéréseket a hálózat szélén. Megakadályozza a kártevő-befecskendezést a veszélyeztetett felhasználói fiókok által, és blokkolhatja az adathalász epizódból származó visszavert XSS-támadásokat.