- 10/8/2019

- 13 perc olvasni

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Összefoglaló: Ez a cikk leírja, hogyan használja a DomainKeys Azonosított Mail (DKIM) a Microsoft 365 annak biztosítására, hogy a célállomás e-mail rendszerek bizalom küldött üzenetek a kimenő az egyéni tartomány.,

az SPF és a DMARC mellett a DKIM-et is használnia kell, hogy megakadályozza, hogy a hamisítók olyan üzeneteket küldjenek, amelyek úgy néznek ki, mintha a domainedről érkeznek. A DKIM lehetővé teszi, hogy digitális aláírást adjon a kimenő e-mail üzenetekhez az üzenet fejlécében. Lehet, hogy bonyolultnak hangzik,de valójában nem. A DKIM konfigurálásakor kriptográfiai hitelesítés segítségével engedélyezi a tartományának, hogy nevét e-mail üzenethez társítsa vagy aláírja. E-mail rendszerek, amelyek e-mailt kapnak a domain használhatja ezt a digitális aláírás, hogy segítsen meghatározni, ha a bejövő e-mail, hogy kapnak jogos.,

alapvetően egy privát kulcsot használ a fejléc titkosításához a domain kimenő e-mailjében. Közzétesz egy nyilvános kulcsot a domain DNS-rekordjaihoz, amelyeket a fogadó szerverek használhatnak az aláírás dekódolásához. A nyilvános kulcsot használják annak ellenőrzésére, hogy az üzenetek valóban Öntől származnak-e, nem pedig az Ön domainjét hamisító személytől.

A Microsoft 365 automatikusan beállítja a DKIM-et a kezdeti “onmicrosoft.com” domains. Ez azt jelenti, hogy nem kell semmit tennie a DKIM beállításához bármely kezdeti domain névhez (például litware.onmicrosoft.com)., A domainekkel kapcsolatos további információkért lásd: Domains GYIK.

választhat, hogy nem tesz semmit DKIM az egyéni domain is. Ha nem állítja be a DKIM-et az egyéni tartományhoz, a Microsoft 365 létrehoz egy privát és nyilvános kulcspárt, engedélyezi a DKIM aláírását, majd konfigurálja a Microsoft 365 alapértelmezett házirendjét az egyéni tartományhoz., Míg ez a fedezet a legtöbb ügyfél, akkor manuálisan kell konfigurálni, DKIM, az egyéni domain a következő körülmények között:

-

több, mint egy egyedi domain a Microsoft 365

-

fogsz létrehozni DMARC is (ajánlott)

-

akarod irányítani a privát kulcs

-

testreszabni a CNAME rekordok

-

kíván beállítani, DKIM kulcsot e-mail származó ki egy harmadik fél domain, például, ha egy harmadik fél tömeges mailer.,nually létre, DKIM

-

beállítani DKIM több, mint egy egyedi domain

-

Kikapcsolni a DKIM aláírása politika egy egyedi domain

-

Alapértelmezett viselkedés DKIM a Microsoft 365

-

létre, DKIM, így egy harmadik fél szolgáltatás küldése, vagy svindli, e-mail nevében az egyéni tartomány

-

a Következő lépéseket: Miután beállítottuk a DKIM a Microsoft 365

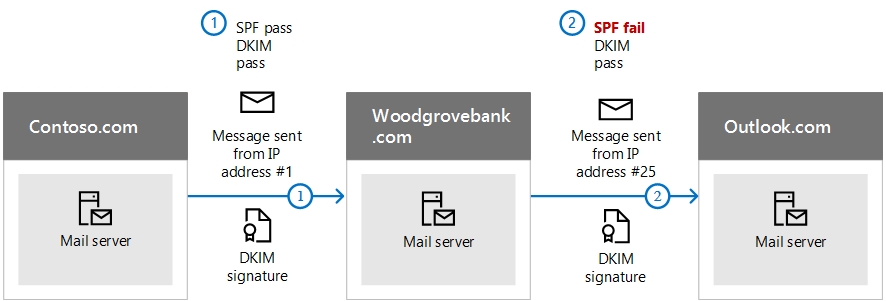

Hogyan DKIM jobban működik, mint az SPF egyedül, hogy megakadályozza a rosszindulatú spoofing

SPF ad információt, hogy egy üzenetet borítékot, de DKIM valójában titkosítja aláírás belül, az üzenet fejlécében., Amikor továbbít egy üzenetet, az üzenet borítékának egy részét a továbbító szerver eltávolíthatja. Mivel a digitális aláírás az e-mail üzenettel marad, mivel az az e-mail fejléc része, a DKIM akkor is működik, ha egy üzenetet továbbítottak az alábbi példában látható módon.

ebben a példában, ha csak SPF TXT rekordot tett közzé a domainjéhez, a címzett levelezőszervere spamként jelölte meg az e-mailt, és hamis pozitív eredményt generált. A DKIM hozzáadása ebben a forgatókönyvben csökkenti a hamis pozitív spamjelentést., Mivel a DKIM a nyilvános kulcsú kriptográfiára támaszkodik, nem csak az IP-címek hitelesítésére, a DKIM-et sokkal erősebb hitelesítési formának tekintik, mint az SPF-et. Javasoljuk mind az SPF, mind a DKIM, valamint a DMARC használatát a telepítésben.

a tetves kavicsos: DKIM használ egy privát kulcsot, hogy beszúrjon egy titkosított aláírást az üzenet fejlécek. Az aláírási tartomány vagy a kimenő tartomány a D= mező értékeként kerül beillesztésre a fejlécbe. Az ellenőrző tartomány vagy a címzett tartománya, majd a D= mező segítségével keresse meg a nyilvános kulcsot a DNS-ből, majd hitelesítse az üzenetet., Ha az üzenet ellenőrizve van, a DKIM ellenőrzés átmegy.

manuálisan frissítse az 1024 bites kulcsokat 2048 bites DKIM titkosítási kulcsokra

mivel mind az 1024, mind az 2048 bitness támogatott a DKIM kulcsokhoz, ezek az irányok megmondják, hogyan kell frissíteni az 1024 bites kulcsot 2048-ra. Az alábbi lépések két Használati esetre vonatkoznak, kérjük, válassza ki azt, amelyik a legjobban megfelel a konfigurációnak.

-

Ha már konfigurálta a DKIM-et, akkor a bitness-t az alábbiak szerint forgatja:

-

csatlakozzon az Office 365 munkaterheléshez a PowerShell segítségével. (A cmdlet származik Exchange Online.,)

-

futtassa a következő parancsot:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

vagy a DKIM új megvalósításához:

-

csatlakozzon az Office 365 munkaterheléshez a PowerShell segítségével. (Ez egy Exchange Online cmdlet.)

-

futtassa a következő parancsot:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

a konfiguráció ellenőrzéséhez maradjon kapcsolatban a Microsoft 365-tel.,

-

futtassa a következő parancsot:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Ez az új 2048 bites kulcs a RotateOnDate-ra lép, és közben e-maileket küld az 1024 bites kulccsal. Négy nap elteltével újra tesztelheti a 2048 bites kulcsot (vagyis ha a forgatás a második választóra lép).,

Ha a második választóra szeretne forgatni, a Beállítások a) hagyja, hogy a Microsoft 365 szolgáltatás elforgatja a választót, és a következő 6 hónapban 2048-bitességre váltson, vagy B) 4 nap elteltével, és megerősítve, hogy a 2048-bitness használatban van, manuálisan forgassa el a második választógombot a fent felsorolt megfelelő cmdlet használatával.,

Lépéseket kell tennie, hogy kézzel állítsa fel DKIM

konfigurálni, DKIM, akkor kövesse az alábbi lépéseket:

-

Közzé két CNAME rekordok az egyéni domain DNS

-

Engedélyezés DKIM aláíró a saját domain

Közzé két CNAME rekordok az egyéni domain DNS

Az egyes domain, amelyhez hozzá kívánja adni a DKIM aláírás a DNS -, meg kell, hogy tegye közzé két CNAME rekordot.,

Megjegyzés

Ha még nem olvasta el a teljes cikket, előfordulhat, hogy elmulasztotta ezt az időtakarékos PowerShell csatlakozási információt: csatlakozzon az Office 365 munkaterheléshez a PowerShell segítségével. (A cmdlet származik Exchange Online.)

futtassa a következő parancsokat a választó rekordok létrehozásához:

Ha a Microsoft 365 kezdeti tartományán kívül egyéni domaineket is létrehozott, akkor minden további domainhez két CNAME rekordot kell közzétennie. Tehát, ha két domainje van, két további CNAME-rekordot kell közzétennie stb.

használja a következő formátumot a CNAME rekordokhoz.,

fontos

Ha Ön az egyik GCC magas ügyfelünk, másképp számoljuk ki a domainGuid-ot! Ahelyett, hogy megnézné az MX rekordot az initialDomain számára a domaininguid kiszámításához, ehelyett közvetlenül a testreszabott tartományból számítjuk ki. Például, ha a testreszabott domain “contoso.com” a domainGuid lesz “contoso-com”, minden időszak helyébe egy kötőjel. Tehát, függetlenül attól, hogy az MX rögzíti az initialDomain pontjait, mindig a fenti módszert fogja használni a DOMAINGUID kiszámításához a CNAME rekordokban.,

ahol:

-

A Microsoft 365 esetében a kiválasztók mindig “selector1” vagy “selector2″lesznek.

-

domainGUID ugyanaz, mint a domainGUID a testre szabott MX-rekord az egyéni tartomány jelenik meg, mielőtt mail.protection.outlook.com. Például, a következő MX rekord a domain contoso.com a domainGUID a contoso-com:

contoso.com. 3600 AZ MX-5 contoso-com.mail.protection.outlook.com

-

initialDomain a domain használt, amikor jelentkezett a Microsoft 365., A kezdeti tartományok mindig véget érnek onmicrosoft.com. a kezdeti domain meghatározásával kapcsolatos információkért lásd: Domains GYIK.

például, ha van egy kezdeti tartománya cohovineyardandwinery.onmicrosoft.com, valamint két egyedi domaint cohovineyard.com és cohowinery.com, minden további domainhez két CNAME-rekordot kell beállítania, összesen négy CNAME-rekordra.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Megjegyzés

fontos a második rekord létrehozása, de a létrehozáskor csak az egyik kiválasztó lehet elérhető., Lényegében a második választó olyan címre mutathat, amelyet még nem hoztak létre. Még mindig javasoljuk, hogy hozza létre a második CNAME rekordot, mert a kulcsforgatás zökkenőmentes lesz.

engedélyezze a DKIM aláírását az egyéni tartományhoz

miután közzétette a CNAME rekordokat a DNS-ben, készen áll a DKIM aláírásának engedélyezésére a Microsoft 365-en keresztül. Ezt megteheti a Microsoft 365 admin center segítségével vagy a PowerShell használatával.,

annak engedélyezéséhez, hogy a DKIM aláírja az egyéni domainjét az adminisztrációs központon keresztül

-

jelentkezzen be a Microsoft 365-be munkahelyi vagy iskolai fiókjával.

-

válassza ki az alkalmazásindító ikont a bal felső sarokban, majd válassza az Admin lehetőséget.

-

a bal alsó navigációban bontsa ki az Admin elemet, majd válassza az Exchange lehetőséget.

-

Go to Protection > dkim.

-

válassza ki azt a tartományt, amelyhez engedélyezni kívánja a DKIM-et, majd a DKIM aláírásokkal rendelkező tartományhoz tartozó üzenetek aláírásához válassza az Engedélyezés lehetőséget. Ismételje meg ezt a lépést minden egyes egyéni tartomány esetében.,

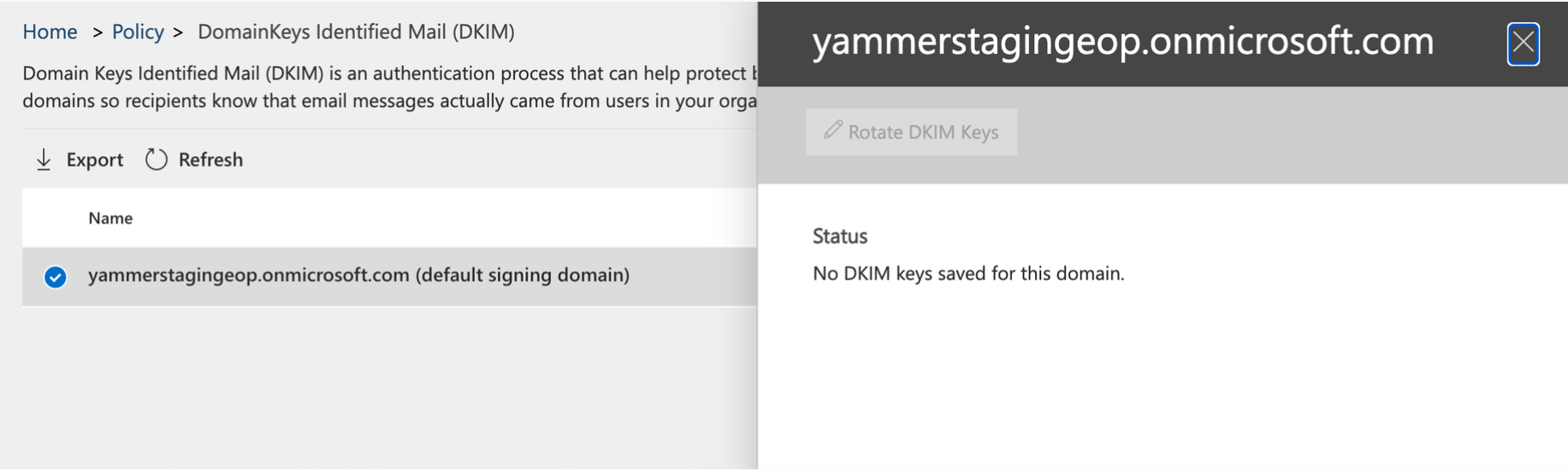

ahhoz, hogy engedélyezze a DKIM aláírását az egyéni domainhez a PowerShell

fontos

ha először konfigurálja a DKIM-et, akkor nézze meg a hibát: “nincs DKIM kulcs mentve erre a tartományra.”töltse ki a parancsot a 2. lépésben, alább (például Set-DkimSigningConfig-Identity contoso.com -engedélyezve $true), hogy a kulcs.

ha először konfigurálja a DKIM-et, akkor nézze meg a hibát: “nincs DKIM kulcs mentve erre a tartományra.”töltse ki a parancsot a 2. lépésben, alább (például Set-DkimSigningConfig-Identity contoso.com -engedélyezve $true), hogy a kulcs.

-

Csatlakozás az online PowerShell cseréjéhez.,

-

futtassa a következő parancsot:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueahol a domain annak az egyéni tartománynak a neve, amelyhez engedélyezni kívánja a DKIM aláírását.

például a tartományhoz contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

A DKIM aláírásának megerősítéséhez a Microsoft 365

várjon néhány percet, mielőtt végrehajtja ezeket a lépéseket annak megerősítésére, hogy megfelelően konfigurálta a DKIM-et. Ez lehetővé teszi, hogy a domainre vonatkozó DKIM-információk az egész hálózaton elterjedjenek.,

-

üzenet küldése a Microsoft 365 DKIM-kompatibilis tartomány egyik Fiókjából egy másik e-mail fiókba, például outlook.com vagy Hotmail.com.

-

ne használjon aol.com számla tesztelési célokra. Az AOL kihagyhatja a DKIM-ellenőrzést, ha az SPF-ellenőrzés elhalad. Ez érvényteleníti a tesztet.

-

nyissa meg az üzenetet, majd nézze meg a fejlécet. Az üzenet fejlécének megtekintésére vonatkozó utasítások az üzenetküldő ügyféltől függően változnak. Az Outlook üzenetfejléceinek megtekintésére vonatkozó utasításokat lásd: Internet üzenet fejlécek megtekintése Az Outlook programban.,

a DKIM által aláírt üzenet tartalmazza a CNAME bejegyzések közzétételekor megadott hosztnevet és tartományt. Az üzenet úgy fog kinézni, mint ez a példa:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

keresse meg a hitelesítési eredmények fejlécét. Míg minden fogadó szolgáltatás kissé eltérő formátumot használ a bejövő levelek bélyegzéséhez, az eredménynek tartalmaznia kell valami hasonlót DKIM=pass vagy DKIM=OK.,

a DKIM konfigurálásához egynél több egyéni tartományra

Ha a jövőben úgy dönt, hogy egy másik egyéni tartományt ad hozzá, és engedélyezni kívánja a DKIM-et az új domainhez, akkor minden domainhez be kell fejeznie a cikkben szereplő lépéseket. Pontosabban, végezze el az összes lépést, amit meg kell tennie a DKIM manuális beállításához.

A DKIM aláírási házirend letiltása egy egyéni tartományhoz

az aláírási házirend letiltása nem kapcsolja ki teljesen a DKIM-et. Egy idő után a Microsoft 365 automatikusan alkalmazza az alapértelmezett házirendet a domainre., További információkért lásd: alapértelmezett viselkedés a DKIM és a Microsoft 365 esetén.

a DKIM aláírási házirend letiltásához Windows PowerShell

alapértelmezett viselkedés a DKIM és a Microsoft 365

Ha nem engedélyezi a DKIM-et, a Microsoft 365 automatikusan létrehoz egy 1024 bites DKIM nyilvános kulcsot az alapértelmezett domainhez és a hozzá tartozó privát kulcsot, amelyet belsőleg tárolunk az adatközpontunkban. Alapértelmezés szerint a Microsoft 365 alapértelmezett aláírási konfigurációt használ olyan tartományokhoz, amelyek nem rendelkeznek házirenddel., Ez azt jelenti, hogy ha Ön nem állítja be a DKIM-et, a Microsoft 365 Az alapértelmezett házirendjét és az általa létrehozott kulcsokat használja a DKIM engedélyezéséhez a domainjéhez.

Továbbá, ha letiltja a DKIM aláírását az engedélyezés után, egy idő után a Microsoft 365 automatikusan alkalmazza a domain alapértelmezett házirendjét.

a következő példában tegyük fel, hogy a DKIM fabrikam.com a Microsoft 365 engedélyezte, nem a domain adminisztrátora. Ez azt jelenti, hogy a szükséges CNAMEs nem létezik a DNS-ben., DKIM aláírások e-mail ebből a tartományból fog kinézni, mint ez:

ebben a példában, a fogadó neve, tartomány tartalmazza azokat az értékeket, amelyekre a CNAME mutatna, ha DKIM-aláírása fabrikam.com a domain rendszergazda engedélyezte. Végül a Microsoft 365-től küldött minden egyes üzenet DKIM-aláírással lesz ellátva. Ha maga engedélyezi a DKIM-et, akkor a domain ugyanaz lesz, mint a From: cím tartománya, ebben az esetben fabrikam.com. ha nem, akkor nem igazodik, hanem a szervezet kezdeti tartományát fogja használni., A kezdeti domain meghatározásával kapcsolatos információkért lásd: Domains GYIK.

létre, DKIM, így egy harmadik fél szolgáltatás lehet küldeni, vagy svindli, e-mail nevében az egyéni tartomány

Néhány tömeges e-mail szolgáltatók, vagy software-as-a-szolgáltatók, hadd beállítása DKIM kulcsok, e-mail, hogy származik a szolgáltatás. Ehhez koordinációra van szükség ön és a harmadik fél között a szükséges DNS-rekordok beállításához. Egyes harmadik féltől származó szerverek saját CNAME-rekordokkal rendelkezhetnek különböző kiválasztókkal. Nincs két szervezet pontosan ugyanúgy., Ehelyett a folyamat teljes mértékben a szervezettől függ.

egy példa üzenet, amely egy megfelelően konfigurált DKIM-et mutat contoso.com és bulkemailprovider.com így nézhet ki:

ebben a példában az eredmény elérése érdekében:

-

tömeges e-mail szolgáltató nyilvános DKIM kulcsot adott Contoso-nak.

-

Contoso közzétette DNS-rekordjának DKIM kulcsát.

-

e-mail küldésekor a tömeges e-mail szolgáltató aláírja a kulcsot a megfelelő privát kulccsal. Ezzel a tömeges e-mail szolgáltató csatolta a DKIM aláírást az üzenet fejlécéhez.,

-

az e-mail rendszerek fogadása DKIM-ellenőrzést hajt végre a DKIM-Signature d=<domain> érték a tartományhoz képest a From: (5322.Tól től) az üzenet címe. Ebben a példában az értékek megegyeznek:

d=contoso.,com

azon domainek azonosítása, amelyek nem küldenek e-mailt

a szervezeteknek kifejezetten meg kell jelölniük, ha egy domain nem küld e-mailt a v=DKIM1; p= megadásával az adott domainek DKIM-rekordjában. Ez azt tanácsolja az e-mail szerverek fogadásának, hogy nincsenek érvényes nyilvános kulcsok a domainhez, és minden e-mailt, amely azt állítja, hogy az adott domainből származik, el kell utasítani. Meg kell csinálni ezt minden domain aldomain egy helyettesítő DKIM.,

például a DKIM rekord így néz ki:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="bár a DKIM célja a hamisítás megelőzése, a DKIM jobban működik az SPF és a DMARC segítségével. Miután beállította a DKIM-et, ha még nem állította be az SPF-et, akkor ezt meg kell tennie. Az SPF gyors bevezetéséhez és a gyors konfiguráláshoz lásd: SPF beállítása a Microsoft 365-ben a hamisítás megelőzése érdekében., Annak mélyebb megértése érdekében, hogy a Microsoft 365 hogyan használja az SPF-et, vagy hibaelhárításhoz vagy nem szabványos telepítésekhez, például hibrid telepítésekhez, kezdje azzal, hogy a Microsoft 365 hogyan használja a Sender Policy Framework (SPF) – et a hamisítás megakadályozására. Ezután lásd: a DMARC használata az e-mailek érvényesítéséhez. A levélszemét elleni üzenetek fejlécei tartalmazzák a Microsoft 365 által a DKIM ellenőrzésekhez használt szintaxis-és fejlécmezőket.