- 10/8/2019

- 13 minutes pour lire

-

-

M

M -

d

d -

c

c -

m

m -

d

d -

+12

-

résumé: cet article décrit comment vous utilisez DomainKeys identified mail (DKIM) avec Microsoft 365 pour vous assurer que les systèmes de messagerie de destination approuvent les messages envoyés à partir de votre domaine personnalisé.,

Vous devez utiliser DKIM en plus de SPF et DMARC pour empêcher les spoofers d’envoyer des messages qui semblent provenir de votre domaine. DKIM vous permet d’ajouter une signature numérique aux e-mails sortants dans l’en-tête du message. Cela peut paraître compliqué, mais il est vraiment pas. Lorsque vous configurez DKIM, vous autorisez votre domaine d’associer ou de signer son nom à un message électronique en utilisant l’authentification cryptographique. Les systèmes de messagerie qui reçoivent des e-mails de votre domaine peuvent utiliser cette signature numérique pour déterminer si les e-mails entrants qu’ils reçoivent sont légitimes.,

Fondamentalement, vous utilisez une clé privée pour crypter l’en-tête dans votre domaine de messagerie sortant. Vous publiez une clé publique dans les enregistrements DNS de votre domaine que les serveurs récepteurs peuvent ensuite utiliser pour décoder la signature. Ils utilisent la clé publique pour vérifier que les messages proviennent vraiment de vous et ne proviennent pas de quelqu’un qui usurpe votre domaine.

Microsoft 365 configure automatiquement DKIM pour son ‘onmicrosoft.com’ domaines. Cela signifie que vous n’avez rien à faire pour configurer DKIM pour les noms de domaine initiaux (par exemple, litware.onmicrosoft.com)., Pour plus d’informations sur les domaines, consultez la FAQ domaines.

Vous pouvez également choisir de ne rien faire à propos de DKIM pour votre domaine personnalisé. Si vous ne configurez pas DKIM pour votre domaine personnalisé, Microsoft 365 crée une paire de clés privée et publique, active la signature DKIM, puis configure la stratégie par défaut Microsoft 365 pour votre domaine personnalisé., Bien que cette couverture soit suffisante pour la plupart des clients, vous devez configurer manuellement DKIM pour votre domaine personnalisé dans les circonstances suivantes:

-

Vous avez plus d’un domaine personnalisé dans Microsoft 365

-

vous allez également configurer DMARC (recommandé)

-

vous souhaitez contrôler votre clé privée

-

Vous li>

-

vous souhaitez configurer des clés DKIM pour les e-mails provenant d’un domaine tiers, par exemple, si vous utilisez une messagerie groupée tierce.,configurez nually DKIM

-

pour configurer DKIM pour plusieurs domaines personnalisés

-

désactivation de la stratégie de signature DKIM pour un domaine personnalisé

-

comportement par défaut pour DKIM et Microsoft 365

-

configurez DKIM pour qu’un service tiers puisse envoyer, ou usurper, des e-mails au nom de votre domaine personnalisé

-

prochaines étapes: après avoir configuré DKIM pour Microsoft 365

comment DKIM fonctionne mieux que SPF seul pour empêcher l’usurpation malveillante

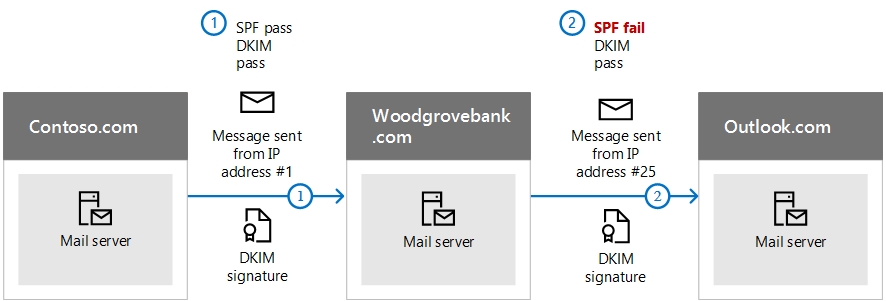

SPF ajoute des informations à une enveloppe de message mais DKIM crypte en fait une signature dans l’en-tête du message., Lorsque vous transférez un message, des parties de l’enveloppe de ce message peuvent être supprimées par le serveur de transfert. Étant donné que la signature numérique reste avec le message électronique car elle fait partie de l’en-tête de l’e-mail, DKIM fonctionne même lorsqu’un message a été transféré, comme indiqué dans l’exemple suivant.

dans cet exemple, si vous n’aviez publié qu’un enregistrement SPF TXT pour votre domaine, le serveur de messagerie du destinataire aurait pu marquer votre e-mail comme spam et générer un faux résultat positif. L’ajout de DKIM dans ce scénario réduit les rapports de spam faux positifs., Parce que DKIM s’appuie sur la cryptographie à clé publique pour authentifier et pas seulement les adresses IP, DKIM est considéré comme une forme d’authentification beaucoup plus forte que SPF. Nous vous recommandons D’utiliser à la fois SPF et DKIM, ainsi que DMARC dans votre déploiement.

The nitty gritty: DKIM utilise une clé privée pour insérer une signature chiffrée dans les en-têtes de message. Le domaine de signature, ou domaine sortant, est inséré comme valeur du champ d = dans l’en-tête. Le domaine de vérification, ou le domaine du destinataire, puis utilisez le champ d= pour rechercher la clé publique du DNS et authentifier le message., Si le message est vérifié,la vérification DKIM passe.

mettez à niveau manuellement vos clés 1024 bits vers des clés de cryptage DKIM 2048 bits

étant donné que les clés 1024 et 2048 bits sont prises en charge pour les clés DKIM, ces instructions vous indiqueront comment mettre à niveau votre clé 1024 bits vers 2048. Les étapes ci-dessous sont pour deux cas d’utilisation, veuillez choisir celui qui correspond le mieux à votre configuration.

-

lorsque vous avez déjà configuré DKIM, vous effectuez la rotation de bitness comme suit:

-

connectez-vous aux charges de travail Office 365 via PowerShell. (L’applet de commande provient D’Exchange Online.,)

-

Exécutez la commande suivante:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Ou pour une nouvelle mise en œuvre de DKIM:

-

Connectez-vous à Office 365 charges de travail via PowerShell. (Ceci est une applet de commande Exchange Online.)

-

Exécutez la commande suivante:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Restez connecté à Microsoft 365 pour vérifier la configuration.,

-

Exécutez la commande suivante:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Astuce

Cette nouvelle 2048-bit key prend effet à la RotateOnDate, et envoyer des e-mails avec le 1024 bits clé dans l’intervalle. Après quatre jours, vous pouvez tester à nouveau avec la clé 2048 bits (c’est-à-dire une fois que la rotation prend effet sur le deuxième sélecteur).,

Si vous souhaitez effectuer une rotation vers le deuxième sélecteur, vos options sont a) laisser le service Microsoft 365 faire pivoter le sélecteur et passer à 2048 bits dans les 6 prochains mois, ou b) après 4 jours et confirmer que 2048 bits est utilisé, faites pivoter manuellement la deuxième touche de sélecteur à l’aide de l’applet de commande appropriée,

les Étapes que vous devez faire pour configurer manuellement DKIM

Pour configurer DKIM, vous pourrez compléter ces étapes:

-

Publiez deux enregistrements CNAME de votre domaine personnalisé dans DNS

-

Activer la signature DKIM pour votre domaine personnalisé

Publier deux enregistrements CNAME de votre domaine personnalisé dans DNS

Pour chaque domaine pour lequel vous souhaitez ajouter une signature DKIM dans le DNS, vous devez publier deux enregistrements CNAME.,

Remarque

Si vous n’avez pas lu l’article complet, vous avez peut-être manqué cette information de connexion PowerShell qui permet de gagner du temps: connectez-vous aux charges de travail Office 365 via PowerShell. (L’applet de commande provient D’Exchange Online.)

Exécutez les commandes suivantes pour créer le sélecteur de dossiers:

Si vous avez configuré personnalisé domaines, en plus du domaine initial dans Microsoft 365, vous devez publier deux enregistrements CNAME pour chaque domaine. Donc, si vous avez deux domaines, vous devez publier deux enregistrements CNAME supplémentaires, et ainsi de suite.

utilisez le format suivant pour les enregistrements CNAME.,

Important

Si vous êtes l’un de nos clients GCC High, nous calculons domainGuid différemment! Au lieu de rechercher l’enregistrement MX de votre domaine initialDomain pour calculer domainGuid, nous le calculons directement à partir du domaine personnalisé. Par exemple, si votre domaine personnalisé est « contoso.com » votre domainGuid devient « contoso-com », tous les points sont remplacés par un tiret. Ainsi, quel que soit l’enregistrement MX vers lequel pointe votre initialDomain, vous utiliserez toujours la méthode ci-dessus pour calculer le domainGuid à utiliser dans vos enregistrements CNAME.,

Où:

-

Pour Microsoft 365, les sélecteurs sera toujours « selector1 » ou « selector2 ».

-

domainGUID est le même que le domainGUID dans l’enregistrement MX personnalisé pour votre domaine personnalisé qui apparaît avant mail.protection.outlook.com. par exemple, dans l’enregistrement MX suivant pour le domaine contoso.com, le domainGUID est contoso-com:

contoso.com. 3600 en MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain est le domaine que vous avez utilisé lors de votre inscription à Microsoft 365., Les domaines initiaux se terminent toujours par onmicrosoft.com. pour plus d’informations sur la détermination de votre domaine initial, consultez la FAQ domaines.

par exemple, si vous avez un domaine initial de cohovineyardandwinery.onmicrosoft.com, et deux domaines personnalisés cohovineyard.com et cohowinery.com, vous devez configurer deux enregistrements CNAME pour chaque domaine supplémentaire, pour un total de quatre enregistrements CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Remarque

Il est important de créer la deuxième enregistrement, mais seulement l’un des sélecteurs peuvent être disponibles au moment de la création., Essentiellement, le deuxième sélecteur peut pointer vers une adresse qui n’a pas encore été créée. Nous vous recommandons toujours de créer le deuxième enregistrement CNAME, car votre rotation de clé sera transparente.

activer la signature DKIM pour votre domaine personnalisé

Une fois que vous avez publié les enregistrements CNAME dans DNS, Vous êtes prêt à activer la signature DKIM via Microsoft 365. Vous pouvez le faire via le centre D’administration Microsoft 365 ou en utilisant PowerShell.,

pour activer la signature DKIM pour votre domaine personnalisé via le centre d’administration

-

connectez-vous à Microsoft 365 avec votre compte professionnel ou scolaire.

-

sélectionnez l’icône du lanceur d’applications en haut à gauche et choisissez Admin.

-

dans la navigation en bas à gauche, développez Admin et choisissez Exchange.

-

Aller à la Protection de l’ > dkim.

-

sélectionnez le domaine pour lequel vous souhaitez activer DKIM, puis, pour signer des messages pour ce domaine avec des signatures DKIM, choisissez Activer. Répétez cette étape pour chaque domaine personnalisé.,

Pour activer la signature DKIM pour votre domaine personnalisé par l’utilisation de PowerShell

Important

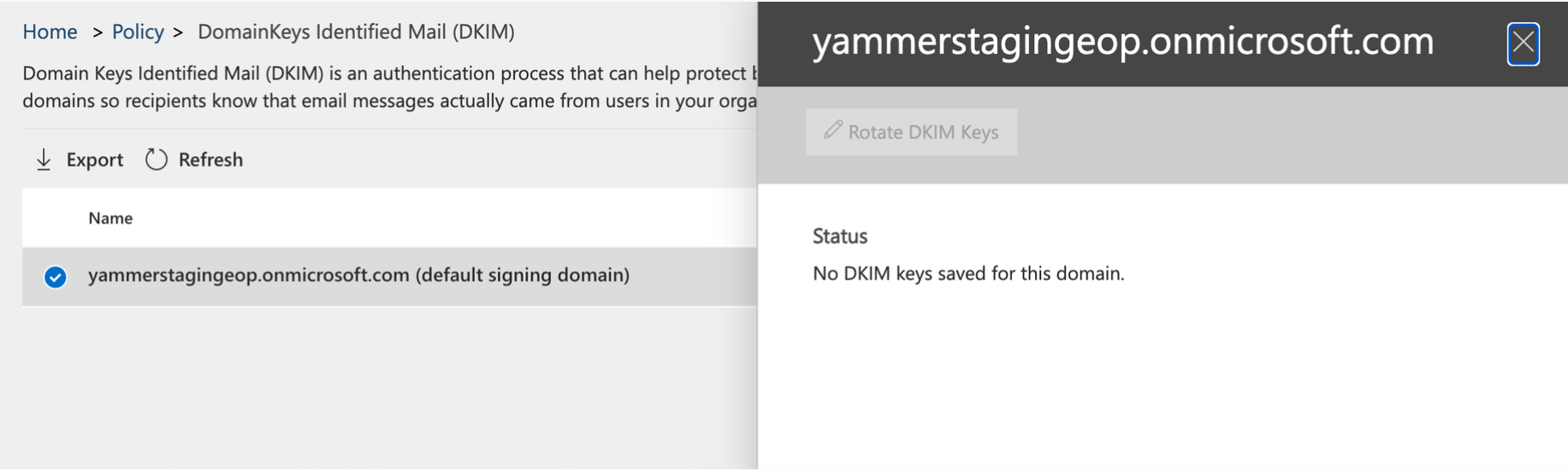

Si vous configurez DKIM pour la première fois et de voir l’erreur » Pas de DKIM touches enregistrées pour ce domaine.’terminez la commande à l’étape 2 ci-dessous (par exemple, Set-Dkimsigningconfig-Identity contoso.com -activé true true) pour voir la clé.

Si vous configurez DKIM pour la première fois et de voir l’erreur » Pas de DKIM touches enregistrées pour ce domaine.’terminez la commande à l’étape 2 ci-dessous (par exemple, Set-Dkimsigningconfig-Identity contoso.com -activé true true) pour voir la clé.

-

se Connecter à Exchange PowerShell en Ligne.,

-

Exécutez la commande suivante:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueOù domaine est le nom du domaine personnalisé que vous souhaitez activer la signature DKIM pour.

Par exemple, pour le domaine contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Pour Confirmer la signature DKIM est configuré correctement pour Microsoft 365

Attendez quelques minutes avant de suivre ces étapes pour vérifier que vous avez correctement configuré DKIM. Cela laisse du temps pour que les informations DKIM sur le domaine soient réparties sur tout le réseau.,

-

envoyez un message depuis un compte de votre domaine compatible Microsoft 365 DKIM vers un autre compte de messagerie tel que outlook.com ou Hotmail.com.

-

Ne pas utiliser aol.com compte à des fins de test. AOL peut ignorer la vérification DKIM si la vérification SPF passe. Cela annulera votre test.

-

Ouvrez le message et de chercher à l’en-tête. Les Instructions pour afficher l’en-tête du message varient en fonction de votre client de messagerie. Pour obtenir des instructions sur l’affichage des en-têtes de message dans Outlook, consultez Afficher les en-têtes de message internet dans Outlook.,

le message signé par DKIM contiendra le nom d’hôte et le domaine que vous avez définis lorsque vous avez publié les entrées CNAME. Le message ressemblera à cet exemple:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

recherchez L’en-tête Authentication-Results. Alors que chaque service de réception utilise un format légèrement différent pour tamponner le courrier entrant, le résultat doit inclure quelque chose comme DKIM=pass ou DKIM=OK.,

Pour configurer DKIM pour plus d’un domaine personnalisé

Si à un certain moment dans le futur, vous décidez d’ajouter un autre domaine personnalisé et que vous souhaitez activer DKIM pour le nouveau nom de domaine, vous devez effectuer les étapes décrites dans cet article pour chaque domaine. Plus précisément, effectuez toutes les étapes de ce que vous devez faire pour configurer manuellement DKIM.

désactiver la stratégie de signature DKIM pour un domaine personnalisé

désactiver la stratégie de signature ne désactive pas complètement DKIM. Après un certain temps, Microsoft 365 appliquera automatiquement la stratégie par défaut pour votre domaine., Pour plus d’informations, consultez comportement par défaut pour DKIM et Microsoft 365.

pour désactiver la stratégie de signature DKIM en utilisant Windows PowerShell

comportement par défaut pour DKIM et Microsoft 365

Si vous n’activez pas DKIM, Microsoft 365 crée automatiquement une clé publique DKIM de 1024 bits pour votre domaine par défaut et la clé privée associée que nous stockons en interne dans notre Par défaut, Microsoft 365 utilise une configuration de signature par défaut pour les domaines qui n’ont pas de stratégie en place., Cela signifie que si vous ne configurez pas DKIM vous-même, Microsoft 365 utilisera sa stratégie par défaut et les clés qu’il crée pour activer DKIM pour votre domaine.

de plus, si vous désactivez la signature DKIM après l’avoir activée, après un certain temps, Microsoft 365 appliquera automatiquement la stratégie par défaut à votre domaine.

Dans l’exemple suivant, supposons que DKIM pour fabrikam.com a été activée par Microsoft 365, pas par l’administrateur du domaine. Cela signifie que les CNAMEs requis n’existent pas dans DNS., Les signatures DKIM pour les e-mails de ce domaine ressembleront à ceci:

dans cet exemple, le nom d’hôte et le domaine contiennent les valeurs vers lesquelles le CNAME pointerait si DKIM-signing for fabrikam.com avait été activé par l’administrateur du domaine. Finalement, chaque message envoyé depuis Microsoft 365 sera signé DKIM. Si vous activez DKIM vous-même, le domaine sera le même que celui de L’adresse From:, dans ce cas fabrikam.com. si vous ne le faites pas, il ne s’alignera pas et utilisera à la place le domaine initial de votre organisation., Pour plus d’informations sur la détermination de votre domaine initial, consultez la FAQ domaines.

configurez DKIM de sorte qu’un service tiers puisse envoyer ou usurper des e-mails au nom de votre domaine personnalisé

certains fournisseurs de services de messagerie en vrac, ou fournisseurs de logiciels en tant que service, vous permettent de configurer des clés DKIM pour les e-mails provenant de leur service. Cela nécessite une coordination entre vous et le tiers afin de configurer les enregistrements DNS nécessaires. Certains serveurs tiers peuvent avoir leurs propres enregistrements CNAME avec différents sélecteurs. Il n’y a pas deux organisations qui le font exactement de la même manière., Au lieu de cela, le processus dépend entièrement de l’organisation.

un exemple de message montrant un DKIM correctement configuré pour contoso.com et bulkemailprovider.com cela pourrait ressembler à ceci:

dans cet exemple, afin d’obtenir ce résultat:

-

Le fournisseur de messagerie en vrac a donné à Contoso une clé DKIM publique.

-

Contoso a publié la clé DKIM de son enregistrement DNS.

-

lors de l’envoi d’e-mails, le fournisseur de messagerie en vrac signe la clé avec la clé privée correspondante. Ce faisant, Bulk Email Provider a attaché la signature DKIM à l’en-tête du message.,

-

les systèmes de messagerie de réception effectuent une vérification DKIM en authentifiant la DKIM-Signature d=<domaine > valeur par rapport au domaine dans le From: (5322.À partir de) l’adresse du message. Dans cet exemple, les valeurs correspondent:

d=contoso.,com

Identifier les domaines qui ne pas envoyer de courriel

les Organisations devraient indiquer explicitement si un domaine n’envoie pas d’e-mail en spécifiant v=DKIM1; p= dans le DKIM record pour ces domaines. Cela indique aux serveurs de messagerie reçus qu’il n’y a pas de clés publiques valides pour le domaine et que tout e-mail prétendant provenir de ce domaine doit être rejeté. Vous devez le faire pour chaque domaine et sous-domaine en utilisant un DKIM Générique.,

par exemple, L’enregistrement DKIM ressemblerait à ceci:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="bien que DKIM soit conçu pour empêcher l’usurpation d’identité, DKIM fonctionne mieux avec SPF et DMARC. Une fois que vous avez configuré DKIM, si vous n’avez pas déjà configuré SPF, vous devez le faire. Pour une introduction rapide à SPF et pour le configurer rapidement, consultez Configurer SPF dans Microsoft 365 pour éviter l’usurpation d’identité., Pour une compréhension plus approfondie de la façon dont Microsoft 365 utilise SPF, ou pour le dépannage ou les déploiements non standard tels que les déploiements hybrides, commencez par la façon dont Microsoft 365 utilise Sender Policy Framework (SPF) pour empêcher l’usurpation. Ensuite, consultez Utiliser DMARC pour valider l’e-mail. Les en-têtes de message Anti-spam incluent la syntaxe et les champs d’en-tête utilisés par Microsoft 365 pour les vérifications DKIM.