qu’est-Ce que l’usurpation d’adresse IP?

l’usurpation D’adresse IP est la création de paquets de protocole Internet (IP) qui ont une adresse source modifiée afin de cacher l’identité de l’expéditeur, de se faire passer pour un autre système informatique, ou les deux. C’est une technique souvent utilisée par les mauvais acteurs pour invoquer des attaques DDoS contre un périphérique cible ou l’infrastructure environnante.

L’envoi et la réception de paquets IP sont un moyen principal de communication entre les ordinateurs en réseau et d’autres appareils, et constituent la base de l’internet moderne., Tous les paquets IP contiennent un en-tête qui précède le corps du paquet et contient des informations de routage importantes, y compris l’adresse source. Dans un paquet normal, l’adresse IP source est l’adresse de l’expéditeur du paquet. Si le paquet a été usurpé, l’adresse source sera falsifiée.

L’usurpation D’adresse IP est analogue à un attaquant qui envoie un paquet à quelqu’un avec la mauvaise adresse de retour indiquée., Si la personne qui reçoit le colis veut empêcher l’expéditeur d’envoyer des colis, le blocage de tous les colis à partir de la fausse adresse ne fera que peu de bien, car l’adresse de retour est facilement modifiée. Par rapport, si le destinataire veut répondre à l’adresse de retour, son paquet de réponse ira ailleurs qu’à l’expéditeur réel. La possibilité d’usurper les adresses des paquets est une vulnérabilité principale exploitée par de nombreuses attaques DDoS.,

Les attaques DDoS utilisent souvent l’usurpation d’identité dans le but de submerger une cible de trafic tout en masquant l’identité de la source malveillante, ce qui empêche les efforts d’atténuation. Si l’adresse IP source est falsifiée et randomisée en permanence, le blocage des requêtes malveillantes devient difficile. L’usurpation D’adresse IP rend également difficile pour les équipes chargées de l’application de la loi et de la cybersécurité de retrouver l’auteur de l’attaque.

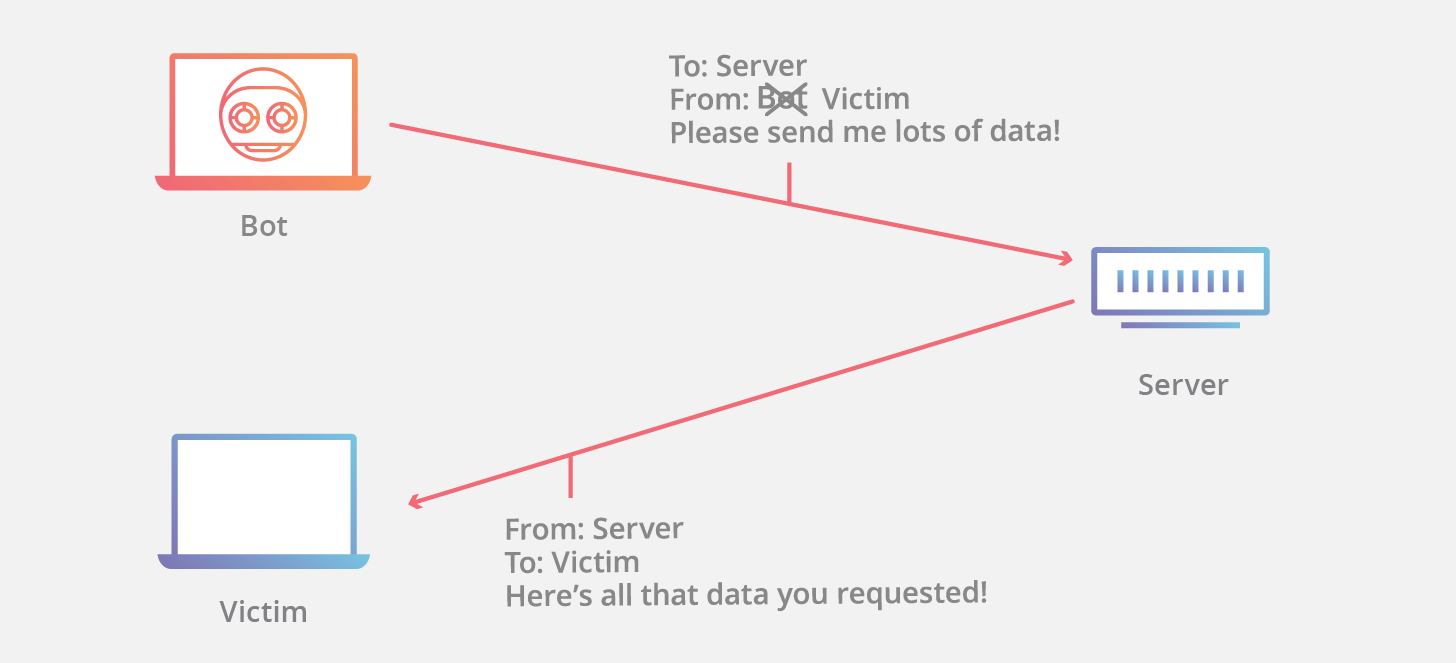

l’usurpation d’identité est également utilisée pour se faire passer pour un autre périphérique afin que les réponses soient envoyées à ce périphérique ciblé à la place., Les attaques volumétriques telles que L’Amplification NTP et L’amplification DNS utilisent cette vulnérabilité. La possibilité de modifier l’IP source est inhérente à la conception de TCP/IP, ce qui en fait un problème de sécurité permanent.

tangentielle aux attaques DDoS, l’usurpation d’identité peut également être effectuée dans le but de se faire passer pour un autre périphérique afin d’éviter l’authentification et d’accéder à ou de « détourner” la session d’un utilisateur.

comment se protéger contre L’usurpation D’adresse IP (filtrage de paquets)

bien que L’usurpation D’adresse IP ne puisse pas être empêchée, des mesures peuvent être prises pour empêcher les paquets usurpés d’infiltrer un réseau., Un moyen de défense très courant contre l’usurpation d’identité est le filtrage d’entrée, décrit dans BCP38 (un document sur les meilleures pratiques courantes). Le filtrage d’entrée est une forme de filtrage de paquets généralement implémentée sur un périphérique périphérique réseau qui examine les paquets IP entrants et examine leurs en-têtes source. Si les en-têtes source de ces paquets ne correspondent pas à leur origine ou s’ils semblent louches, les paquets sont rejetés., Certains réseaux implémenteront également un filtrage de sortie, qui examine les paquets IP sortant du réseau, garantissant que ces paquets ont des en-têtes de source légitimes pour empêcher quelqu’un au sein du réseau de lancer une attaque malveillante sortante utilisant L’usurpation D’adresse IP.