Qu’est-ce que le spear phishing

Le Spear phishing est une attaque d’ingénierie sociale dans laquelle un auteur, déguisé en personne de confiance, trompe une cible en En conséquence, la cible révèle involontairement des informations sensibles, installe des programmes malveillants (malware) sur son réseau ou exécute la première étape d’une menace persistante avancée (APT), pour ne nommer que quelques-unes des conséquences possibles.,

bien que similaire aux attaques de phishing et de chasse à la baleine, le spear phishing est lancé d’une manière unique et ses cibles diffèrent des autres attaques d’ingénierie sociale. En conséquence, l’attaque mérite une attention particulière lors de la formulation de votre stratégie de sécurité des applications.

exemple de Spear phishing

l’exemple suivant illustre la progression et les conséquences potentielles d’une attaque de spear phishing:

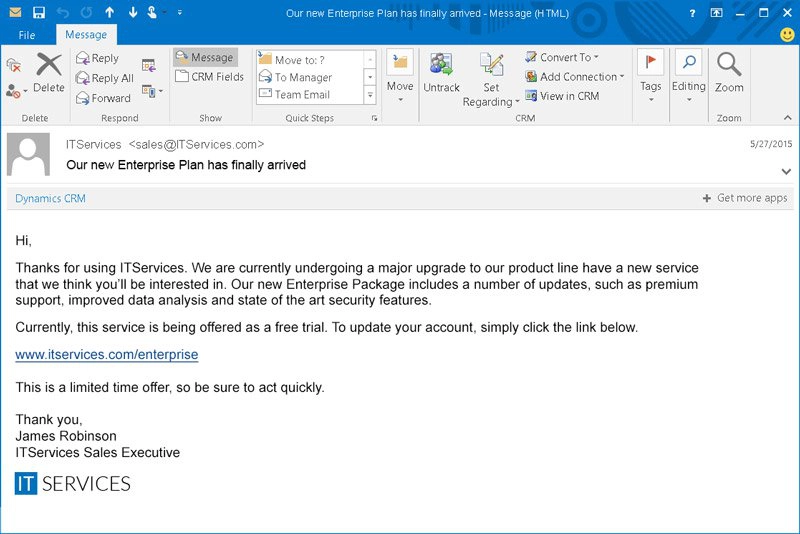

- un e-mail usurpé est envoyé à l’administrateur système d’une entreprise par une personne prétendant représenter www.itservices.com, un fournisseur SaaS de gestion de base de données. L’e-mail utilise les itservices.,modèle de mailing client com.

- l’e-mail prétend que itservices.com offre un nouveau service gratuit pour une durée limitée et invite l’utilisateur à s’inscrire au service en utilisant le lien ci-joint.

- après avoir cliqué sur le lien, l’administrateur système est redirigé vers une page de connexion sur itservice.com, un faux site web identique au itservices.com page d’inscription.

- En même temps, un agent de commande et de contrôle est installé sur la machine de l’administrateur système, qui peut ensuite être utilisé comme porte dérobée dans le réseau de l’entreprise pour exécuter la première étape d’un APT.,

hameçonnage par Lance contre les attaques de phishing et de chasse à la baleine

L’hameçonnage par Lance, l’hameçonnage et les attaques de chasse à la baleine varient selon les niveaux de sophistication et les cibles visées. Leurs différences sont soulignées ci-dessous.

Phishing

le Phishing consiste à envoyer des e-mails malveillants à partir de sources supposées fiables à autant de personnes que possible, en supposant un faible taux de réponse. Par exemple, un e-mail de phishing peut prétendre provenir de PayPal et demander à un destinataire de vérifier les détails de son compte en cliquant sur un lien ci-joint, ce qui conduit à l’installation de logiciels malveillants sur l’ordinateur de la victime.,

Les e-mails de Phishing sont impersonnels, envoyés en masse et contiennent souvent des fautes d’orthographe ou d’autres erreurs qui révèlent leur intention malveillante. Le problème est que tout le monde ne remarque pas ces allusions subtiles. Des logos de confiance et des liens vers des destinations connues suffisent à inciter de nombreuses personnes à partager leurs détails.

Spear phishing), d’autre part, sont plus difficiles à détecter, car ils semblent provenir de sources proches de la cible., Les cybercriminels envoient des courriels personnalisés à des personnes ou à des groupes de personnes ayant quelque chose en commun, tels que des employés travaillant dans le même service.

chasse à la baleine

La chasse à la baleine utilise des messages électroniques trompeurs ciblant les décideurs de haut niveau au sein d’une organisation, tels que les PDG, les Directeurs Financiers et d’autres cadres. Ces personnes ont accès à des informations très précieuses, y compris des secrets commerciaux et des mots de passe pour les comptes administratifs de la société.,

l’attaquant envoie des e-mails sur des questions d’importance commerciale critique, se faisant passer pour un individu ou une organisation ayant une autorité légitime. Par exemple, un attaquant peut envoyer un e-mail à un PDG demandant un paiement, se faisant passer pour un client de l’entreprise.

Les attaques de chasse à la baleine s’adressent toujours personnellement à des personnes ciblées, souvent en utilisant leur titre, leur poste et leur numéro de téléphone, qui sont obtenus via les sites Web de l’entreprise, les médias sociaux ou la presse.,

la différence entre la chasse à la baleine et le spear phishing est que la chasse à la baleine cible exclusivement des personnes de haut rang au sein d’une organisation, tandis que le spear phishing s’attaque généralement à une catégorie d’individus ayant un profil inférieur.

atténuation du Spear phishing

La nature ciblée des attaques de spear phishing les rend difficiles à détecter. Cependant, plusieurs mesures de prévention des risques peuvent aider, y compris l’authentification à deux facteurs (2FA), les politiques de gestion des mots de passe et les campagnes éducatives.,

authentification à deux facteurs

2FA permet de sécuriser la connexion aux applications sensibles en exigeant que les utilisateurs aient deux choses: quelque chose qu’ils connaissent, comme un mot de passe et un nom d’utilisateur, et quelque chose qu’ils ont, comme un smartphone ou un jeton cryptographique. Lorsque 2FA est utilisé, même si un mot de passe est compromis à l’aide d’une technique comme le spear phishing, Il n’est d’aucune utilité pour un attaquant sans le périphérique physique détenu par l’utilisateur réel.,

politiques de gestion des mots de passe

Une politique de gestion des mots de passe prudente devrait prendre des mesures pour empêcher les employés d’utiliser des mots de passe d’accès d’entreprise sur de faux sites web externes.

un exemple d’une telle politique consiste à demander aux employés de toujours entrer un faux mot de passe lorsqu’ils accèdent à un lien fourni par courriel. Un site Web légitime n’acceptera pas un faux mot de passe, mais un site de phishing le fera.

campagnes éducatives

au niveau organisationnel, les entreprises peuvent sensibiliser et former activement leurs employés, soulignant que les attaques de spear phishing constituent une menace importante., Le matériel de formation peut présenter des exemples réels de spear phishing, avec des questions conçues pour tester les connaissances des employés. Les employés qui connaissent le spear phishing sont moins susceptibles d’être victimes d’une attaque.

de Voir comment Imperva (Web Application Firewall) peut vous aider avec des attaques par hameçonnage.

protection contre L’hameçonnage par Lance D’Imperva

Imperva offre deux solutions qui peuvent aider à se protéger contre les tentatives d’hameçonnage, y compris l’hameçonnage par Lance:

- Imperva cloud Login Protect offre une protection 2FA pour les URL d’un site web ou d’une application web., Le service fonctionne avec des pages web qui ont des paramètres D’URL ou utilisent AJAX, où 2FA peut être plus difficile à implémenter. Login Protect est déployé en quelques secondes, ne nécessite pas d’installation matérielle ou logicielle et fournit une gestion facile des rôles et des privilèges directement à partir de votre tableau de bord Incapsula.

- Le pare-feu D’applications web (WAF) basé sur le cloud d’Imperva bloque les requêtes malveillantes à la périphérie du réseau. Il empêche l’injection de logiciels malveillants par des comptes d’utilisateurs compromis et peut bloquer les attaques XSS réfléchies dérivant d’un épisode de phishing.