- 1/14/2021

- 14 minutes pour lire

-

-

j

j -

L

L -

0

0 -

v

v -

t

t -

+15

-

S’applique à

- Windows 10

Vous recherchez des informations sur les consommateurs?, Voir Windows Update: FAQ

Important

en raison des changements de dénomination, des termes plus anciens comme CB et CBB peuvent toujours être affichés dans certains de nos produits, comme dans la stratégie de groupe ou le registre. Si vous rencontrez ces conditions, » CB « fait référence au canal semestriel (ciblé)-qui n’est plus utilisé-tandis que » CBB » fait référence au canal semestriel.

WSUS est un rôle Windows Server disponible dans les systèmes D’exploitation Windows Server. Il fournit un hub unique pour les mises à jour Windows au sein d’une organisation., WSUS permet aux entreprises non seulement de différer les mises à jour, mais aussi de les approuver de manière sélective, de choisir quand elles sont livrées et de déterminer quels appareils individuels ou groupes d’appareils les reçoivent. WSUS fournit un contrôle supplémentaire sur Windows Update for Business mais ne fournit pas toutes les options de planification et la flexibilité de déploiement fournies par Microsoft Endpoint Manager.

lorsque vous choisissez WSUS comme source pour les mises à jour Windows, vous utilisez la stratégie de groupe pour pointer les périphériques clients Windows 10 vers le serveur WSUS pour leurs mises à jour., À partir de là, les mises à jour sont téléchargées périodiquement sur le serveur WSUS et gérées, approuvées et déployées via la console d’administration WSUS ou la stratégie de groupe, rationalisant ainsi la gestion des mises à jour d’entreprise. Si vous utilisez actuellement WSUS pour gérer les mises à jour Windows dans votre environnement, vous pouvez continuer à le faire dans Windows 10.

exigences pour la maintenance de Windows 10 avec WSUS

Pour pouvoir utiliser WSUS pour gérer et déployer des mises à jour de fonctionnalités Windows 10, vous devez utiliser une version WSUS prise en charge:

- WSUS 10.0.14393 (rôle dans Windows Server 2016)

- WSUS 10.0.,17763 (rôle dans Windows Server 2019)

- WSUS 6.2 et 6.3 (rôle dans Windows Server 2012 et Windows Server 2012 R2)

- KB 3095113 et KB 3159706 (ou une mise à jour équivalente) doivent être installés sur WSUS 6.2 et 6.3.

Important

Les KB 3095113 et KB 3159706 sont inclus dans le cumul mensuel de la qualité de la sécurité à partir de juillet 2017. Cela signifie que vous ne pouvez pas voir KB 3095113 et KB 3159706 comme des mises à jour installées car elles peuvent avoir été installées avec un cumul., Toutefois, si vous avez besoin de l’une ou l’autre de ces mises à jour, nous vous recommandons d’installer un cumul mensuel de qualité de sécurité publié après octobre 2017, car ils contiennent une mise à jour WSUS supplémentaire pour réduire l’utilisation de la mémoire sur le clientwebservice de WSUS.Si vous avez synchronisé l’une de ces mises à jour avant le cumul mensuel de la qualité de la sécurité, Vous pouvez rencontrer des problèmes. Pour récupérer de cela, voir comment supprimer les mises à niveau dans WSUS.,

évolutivité de WSUS

Pour utiliser WSUS pour gérer toutes les mises à jour Windows, certaines organisations peuvent avoir besoin d’accéder à WSUS à partir d’un réseau périmétrique, ou elles peuvent avoir un autre scénario complexe. WSUS est hautement évolutif et configurable pour les organisations de toute taille ou mise en page de site. Pour des informations spécifiques sur la mise à l’échelle de WSUS, y compris la configuration de serveur en amont et en aval, les succursales, l’équilibrage de charge WSUS et d’autres scénarios complexes, consultez Choisir un type de déploiement WSUS.,

configurer les mises à jour automatiques et mettre à jour l’emplacement du service

lorsque vous utilisez WSUS pour gérer les mises à jour sur les appareils clients Windows, commencez par configurer les paramètres de stratégie de groupe configurer les mises à jour automatiques et L’emplacement du service Intranet Microsoft Update pour votre environnement. Cela oblige les clients concernés à contacter le serveur WSUS afin qu’il puisse les gérer. Le processus suivant décrit comment spécifier ces paramètres et les déployer sur tous les périphériques du domaine.,

pour configurer les paramètres de stratégie de groupe Configure Automatic Updates et Intranet Microsoft Update Service Location pour votre environnement

-

ouvrez la console de gestion des stratégies de groupe (gpmc.MSC).

-

Développez Forêt\Domains\Nom_domaine.

-

Cliquez avec le bouton droit de la souris sur Your_Domain, puis sélectionnez Créer un GPO dans ce domaine et liez-le ici.

Remarque

dans cet exemple, les paramètres de stratégie de groupe Configure Automatic Updates and Intranet Microsoft Update Service Location sont spécifiés pour l’ensemble du domaine., Ce n’est pas une exigence; vous pouvez cibler ces paramètres sur n’importe quel groupe de sécurité en utilisant le filtrage de sécurité ou une unité d’organisation spécifique.

-

dans la boîte de dialogue Nouveau GPO, nommez le nouvel emplacement du service GPO WSUS – mises à jour automatiques et mise à jour Intranet.

-

cliquez avec le bouton droit sur WSUS-auto Updates and Intranet Update Service Location GPO, puis cliquez sur Modifier.

-

dans L’éditeur de gestion des stratégies de groupe, accédez à Configuration de L’ordinateur\Stratégies\Modèles D’administration\Composants Windows\Windows Update.,

-

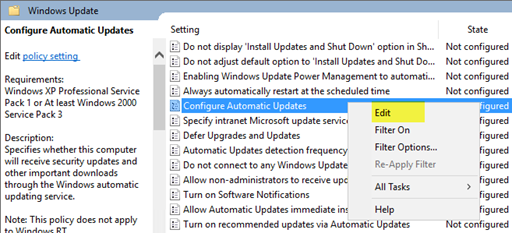

cliquez avec le bouton droit sur Configurer les mises à jour automatiques, puis cliquez sur Modifier.

-

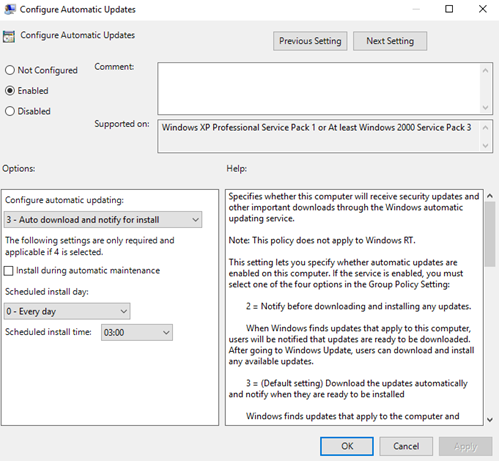

dans la boîte de dialogue Configurer les mises à jour automatiques, sélectionnez Activer.

-

sous Options, dans la liste configurer la mise à jour automatique, Sélectionnez 3 – Téléchargement automatique et notifier l’installation, puis cliquez sur OK.

Important

l’Utilisation de Regedit.,exe pour vérifier que la clé suivante n’est pas activée, car elle peut casser la connectivité du Windows Store: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\DoNotConnectToWindowsUpdateInternetlocations

Remarque

Il existe trois autres paramètres pour les dates et heures de téléchargement et d’installation de la mise à jour automatique. C’est simplement l’option que cet exemple utilise. Pour plus d’exemples de contrôle des mises à jour automatiques et d’autres stratégies associées, consultez Configurer les mises à jour automatiques à l’aide d’une stratégie de groupe.,

-

cliquez avec le bouton droit sur le paramètre spécifier l’emplacement du service intranet Microsoft update, puis sélectionnez Modifier.

-

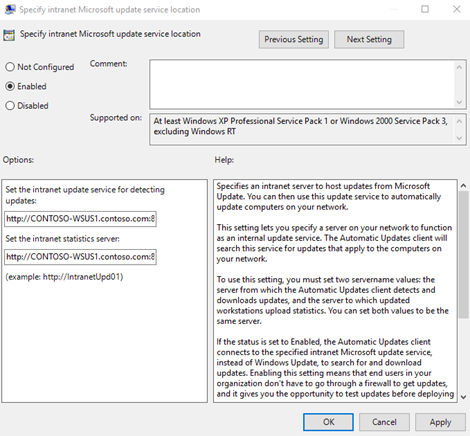

dans la boîte de dialogue Spécifier l’emplacement du service intranet Microsoft update, sélectionnez Activer.

-

sous Options, dans définir le service de mise à jour intranet pour détecter les mises à jour et définir les options du serveur de statistiques intranet, tapezhttp://Your_WSUS_Server_FQDN:PortNumber, puis sélectionnez OK.

Remarque

L’URL

dans l’image ci-dessous est juste un exemple., Dans votre environnement, veillez à utiliser le nom du serveur et le numéro de port de votre instance WSUS.

Remarque

Le port HTTP par défaut pour WSUS est 8530, et le HTTP par défaut sur la Couche de Sockets Sécurisés (HTTPS) port est 8531. (Les autres options sont 80 et 443; aucun autre port n’est pris en charge.)

lorsque les clients Windows actualisent leurs stratégies informatiques (le paramètre d’actualisation de la stratégie de groupe par défaut est de 90 minutes et lorsqu’un ordinateur redémarre), les ordinateurs commencent à apparaître dans WSUS., Maintenant que les clients communiquent avec le serveur WSUS, créez les groupes d’ordinateurs qui s’alignent avec vos anneaux de déploiement.

créer des groupes d’ordinateurs dans la console D’Administration WSUS

Remarque

Les procédures suivantes utilisent les groupes du tableau 1 dans Build deployment rings for Windows 10 updates comme exemples.

Vous pouvez utiliser des groupes d’ordinateurs pour cibler un sous-ensemble de périphériques qui ont des mises à jour de qualité et de fonctionnalités spécifiques. Ces groupes représentent vos anneaux de déploiement, tels que contrôlés par WSUS., Vous pouvez remplir les groupes manuellement à l’aide de la Console D’Administration WSUS ou automatiquement via la stratégie de groupe. Quelle que soit la méthode choisie, vous devez d’abord créer les groupes dans la Console D’Administration WSUS.

pour créer des groupes d’ordinateurs dans la console D’Administration WSUS

-

ouvrez la Console D’Administration WSUS.

-

accédez à nom_serveur\Ordinateurs\tous les ordinateurs, puis cliquez sur Ajouter un groupe D’Ordinateurs.

-

Type Anneau 2 Pilotes les Utilisateurs de l’Entreprise pour le nom, puis cliquez sur Ajouter.,

-

Répétez ces étapes pour les 3 Anneau Large et Anneau de 4 Grandes Affaires, les groupes d’Utilisateurs. Lorsque vous avez terminé, il devrait y avoir trois groupes de sonnerie de déploiement.

Maintenant que les groupes ont été créés, ajouter les ordinateurs pour les groupes d’ordinateurs que d’aligner le déploiement des anneaux. Vous pouvez le faire via la stratégie de groupe ou manuellement à l’aide de la Console D’Administration WSUS.,

utilisez la Console D’Administration WSUS pour remplir les anneaux de déploiement

L’ajout d’ordinateurs à des groupes d’ordinateurs dans la Console D’Administration WSUS est simple, mais cela peut prendre beaucoup plus de temps que la gestion de l’appartenance via une stratégie de groupe, surtout si vous avez de nombreux ordinateurs à ajouter. L’ajout d’ordinateurs à des groupes d’ordinateurs dans la Console D’Administration WSUS est appelé ciblage côté serveur.

dans cet exemple, vous ajoutez des ordinateurs à des groupes d’ordinateurs de deux manières différentes: en attribuant manuellement des ordinateurs non attribués et en recherchant plusieurs ordinateurs.,

assigner manuellement des ordinateurs non affectés à des groupes

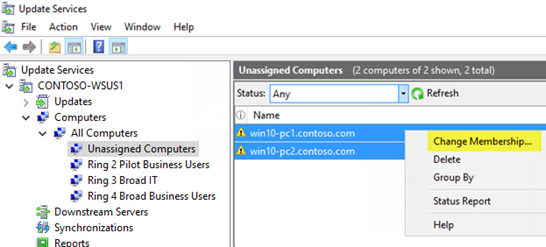

lorsque de nouveaux ordinateurs communiquent avec WSUS, ils apparaissent dans le groupe ordinateurs non affectés. À partir de là, vous pouvez utiliser la procédure suivante pour ajouter des ordinateurs à leurs groupes. Pour ces exemples, vous utilisez deux PC Windows 10 (WIN10-PC1 et WIN10-PC2) pour ajouter aux groupes d’ordinateurs.

pour assigner des ordinateurs manuellement

-

dans la Console D’Administration WSUS, allez dans nom_serveur\Ordinateurs\tous les ordinateurs\ordinateurs non affectés.,

ici, vous voyez les nouveaux ordinateurs qui ont reçu le GPO que vous avez créé dans la section précédente et ont commencé à communiquer avec WSUS. Cet exemple ne comporte que deux ordinateurs; selon l’étendue du déploiement de votre stratégie, vous aurez probablement de nombreux ordinateurs ici.

-

Sélectionnez les deux ordinateurs, cliquez-droit sur la sélection, puis cliquez sur Modifier l’Appartenance.

-

dans la boîte de dialogue Définir L’appartenance à un groupe D’Ordinateurs, sélectionnez L’anneau de déploiement Ring 2 Pilot Business Users, puis cliquez sur OK.,

étant donné qu’ils ont été affectés à un groupe, les ordinateurs ne font plus partie du groupe ordinateurs non affectés. Si vous sélectionnez le groupe D’ordinateurs Ring 2 Pilot Business Users, vous y verrez les deux ordinateurs.

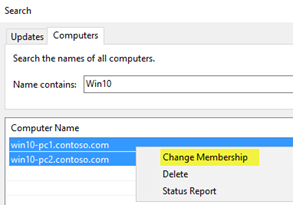

rechercher plusieurs ordinateurs à ajouter aux groupes

Une autre façon d’ajouter plusieurs ordinateurs à un anneau de déploiement dans la Console D’Administration WSUS consiste à utiliser la fonction de recherche.

pour rechercher plusieurs ordinateurs

-

dans la Console D’Administration WSUS, accédez à nom_serveur\Ordinateurs\tous les ordinateurs, cliquez avec le bouton droit de la souris sur tous les ordinateurs, puis cliquez sur Rechercher.,

-

Dans la zone de recherche, tapez WIN10.

-

Dans les résultats de recherche, sélectionnez les ordinateurs, cliquez-droit sur la sélection, puis cliquez sur Modifier l’Appartenance.

-

Sélectionnez l’Anneau 3 Large déploiement informatique de l’anneau, puis cliquez sur OK.

Vous pouvez maintenant voir ces ordinateurs dans le Groupe Informatique Ring 3 Broad.

## utilisez la stratégie de groupe pour remplir les anneaux de déploiement

la console D’Administration WSUS fournit une interface conviviale à partir de laquelle vous pouvez gérer la qualité Windows 10 et les mises à jour des fonctionnalités., Cependant, lorsque vous devez ajouter de nombreux ordinateurs à leur anneau de déploiement WSUS correct, il peut être fastidieux de le faire manuellement dans la Console D’Administration WSUS. Dans ces cas, envisagez d’utiliser une stratégie de groupe pour cibler les ordinateurs corrects, en les ajoutant automatiquement à l’anneau de déploiement WSUS correct basé sur un groupe de sécurité Active Directory. Ce processus est appelé ciblage côté client. Avant d’activer le ciblage côté client dans la stratégie de groupe, vous devez configurer WSUS pour accepter l’affectation de L’ordinateur de stratégie de groupe.,

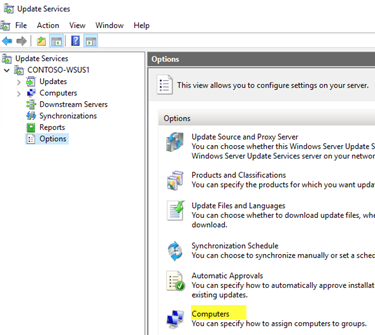

pour configurer WSUS pour autoriser le ciblage côté client à partir de la stratégie de groupe

-

ouvrez la Console D’Administration WSUS, accédez à nom_serveur\Options, puis cliquez sur ordinateurs.

-

Dans la boîte de dialogue Ordinateurs, sélectionnez Utiliser la Stratégie de Groupe ou les paramètres du registre sur les ordinateurs, puis cliquez sur OK.

Remarque

Cette option est exclusivement un ou l’autre. Lorsque vous activez WSUS pour utiliser la stratégie de groupe pour l’affectation de groupe, vous ne pouvez plus ajouter manuellement des ordinateurs via la Console D’Administration WSUS tant que vous n’avez pas modifié l’option.,

maintenant que WSUS est prêt pour le ciblage côté client, procédez comme suit pour utiliser la stratégie de groupe pour configurer le ciblage côté client:

pour configurer le ciblage côté client

Conseil

lorsque vous utilisez le ciblage côté client, pensez à donner aux groupes de sécurité les mêmes noms que Cela simplifie le processus de création de stratégie et permet de s’assurer que vous n’ajoutez pas d’ordinateurs aux anneaux incorrects.

-

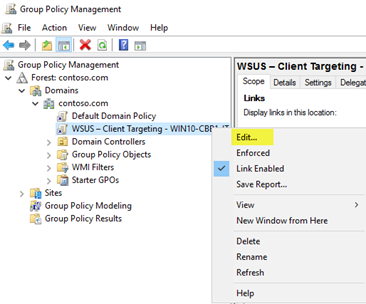

ouvrez la console de gestion des stratégies de groupe (gpmc.MSC).

-

Développez Forêt\Domains\Nom_domaine.,

-

Cliquez avec le bouton droit de la souris sur Your_Domain, puis cliquez sur Créer un GPO dans ce domaine et liez-le ici.

-

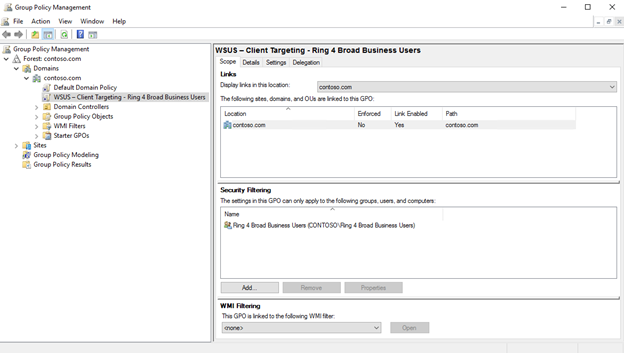

dans la boîte de dialogue Nouveau GPO, tapez WSUS – client Targeting – Ring 4 Broad Business Users pour le nom du nouveau GPO.

-

cliquez avec le bouton droit sur le GPO WSUS-client Targeting – Ring 4 Broad Business Users, puis cliquez sur Modifier.

-

dans L’éditeur de gestion des stratégies de groupe, accédez à Configuration de L’ordinateur\Stratégies\Modèles D’administration\Composants Windows\Windows Update.,

-

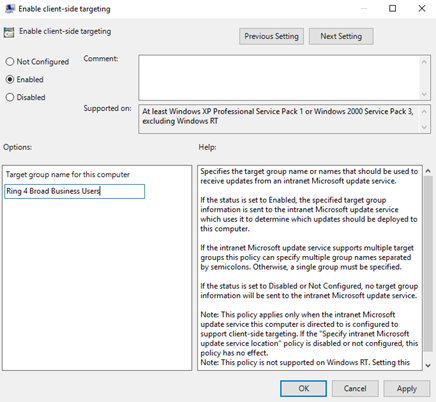

cliquez avec le bouton droit sur Activer le ciblage côté client, puis cliquez sur Modifier.

-

dans la boîte de dialogue Activer le ciblage côté client, sélectionnez Activer.

-

dans le nom du groupe cible de cet ordinateur, tapez Ring 4 Broad Business Users. C’est le nom de l’anneau de déploiement dans WSUS auquel ces ordinateurs seront ajoutés.

Avertissement

Le groupe cible nom doit correspondre au nom de groupe d’ordinateurs.

- fermez L’éditeur de gestion des stratégies de groupe.,

Vous êtes maintenant prêt à déployer ce GPO dans le groupe de sécurité informatique approprié pour le ring 4 large business Users.

pour étendre le GPO à un groupe

-

dans GPMC, sélectionnez la stratégie WSUS – client Targeting – Ring 4 Broad Business Users.

-

Cliquez sur l’onglet de la Portée.

-

sous filtrage de sécurité, supprimez le groupe de sécurité des utilisateurs authentifiés par défaut, puis ajoutez le groupe D’utilisateurs métier Ring 4.,

La prochaine fois que les clients du groupe de sécurité Ring 4 Broad Business Users recevront leur stratégie informatique et contacteront WSUS, ils seront ajoutés à L’anneau de déploiement Ring 4 Broad Business Users.

approuver et déployer automatiquement les mises à jour de fonctionnalités

pour les clients dont les mises à jour de fonctionnalités doivent être approuvées dès qu’elles sont disponibles, vous pouvez configurer des règles D’approbation automatique dans WSUS.

Remarque

WSUS respecte la branche de maintenance du périphérique client., Si vous approuvez une mise à jour de fonctionnalité alors qu’elle se trouve toujours dans une branche, telle que Insider Preview, WSUS installera la mise à jour uniquement sur les appareils qui se trouvent dans cette branche de maintenance. Lorsque Microsoft publie la version pour le canal semestriel, les appareils du canal semestriel l’installent. Les paramètres de branche Windows Update for Business ne s’appliquent pas aux mises à jour de fonctionnalités via WSUS.,

pour configurer une règle D’approbation automatique pour les mises à jour de fonctionnalités Windows 10 et les approuver pour L’anneau de déploiement informatique large Ring 3

-

dans la Console D’Administration WSUS, accédez à Update Services\Server_Name\Options, puis sélectionnez Approbations automatiques.

-

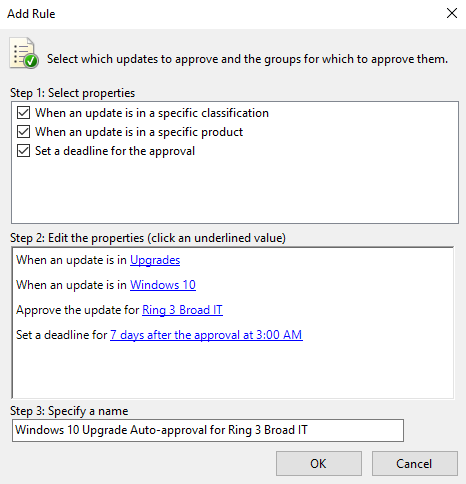

dans L’onglet Mettre à jour les règles, cliquez sur Nouvelle règle.

-

dans la boîte de dialogue Ajouter une règle, sélectionnez quand une mise à jour est dans une classification spécifique, quand une mise à jour est dans un produit spécifique, et définissez une date limite pour les cases à cocher d’approbation.,

-

En Modifier les propriétés de la zone, sélectionnez toute classification. Effacez tout sauf les mises à niveau, puis cliquez sur OK.

-

dans la zone Modifier les propriétés, cliquez sur le lien tout produit. Décochez toutes les cases sauf Windows 10, puis cliquez sur OK.

Windows 10 est sous tous les produits\Microsoft\Windows.

-

En Modifier les propriétés, cliquez sur tous les ordinateurs lien. Décochez toutes les cases à cocher du groupe d’ordinateurs, sauf Ring 3 Broad IT, puis cliquez sur OK.,

-

laissez le délai fixé à 7 jours après l’approbation à 3h00 du matin.

-

dans L’étape 3: spécifiez une zone de nom, tapez L’approbation automatique de mise à niveau Windows 10 pour Ring 3 Broad IT, puis cliquez sur OK.

-

Dans l’approbation Automatique de la boîte de dialogue, cliquez sur OK.

Remarque

WSUS n’honore aucun paramètre de report Mois/Semaine / Jour existant., Cela dit, si vous utilisez Windows Update for Business pour un ordinateur pour lequel WSUS gère également les mises à jour, lorsque WSUS approuve la mise à jour, elle sera installée sur l’ordinateur, que vous ayez configuré ou non la stratégie de groupe pour attendre.

désormais, chaque fois que des mises à jour de fonctionnalités de Windows 10 sont publiées sur WSUS, elles seront automatiquement approuvées pour le ring 3 Broad it deployment ring avec un délai d’installation de 1 semaine.

avertissement

La règle d’approbation automatique s’exécute après la synchronisation., Cela signifie que la prochaine mise à niveau pour chaque version de Windows 10 sera approuvée. Si vous sélectionnez Exécuter la règle, toutes les mises à jour possibles qui répondent aux critères seront approuvées, y compris potentiellement les mises à jour plus anciennes que vous ne voulez pas réellement-ce qui peut être un problème lorsque les tailles de téléchargement sont très grandes.

approuver et déployer manuellement les mises à jour de fonctionnalités

Vous pouvez également approuver manuellement les mises à jour et définir des délais d’installation dans la Console D’Administration WSUS. Il peut être préférable d’approuver manuellement les règles de mise à jour après la mise à jour de votre déploiement pilote.,

pour simplifier le processus d’approbation manuelle, commencez par créer une vue de mise à jour logicielle qui ne contient que les mises à jour Windows 10.

Remarque

Si vous approuvez plusieurs mises à jour de fonctionnalités pour un ordinateur, une erreur peut survenir avec le client. N’approuvez qu’une seule mise à jour de fonctionnalité par ordinateur.

pour approuver et déployer manuellement les mises à jour de fonctionnalités

-

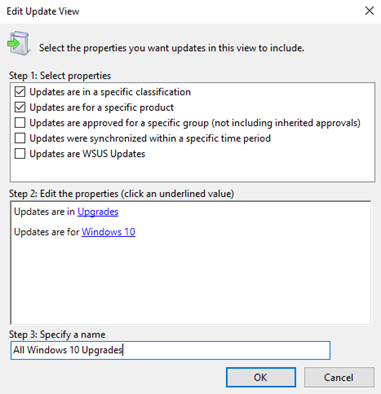

dans la Console D’Administration WSUS, accédez à Update Services\Server_Name\Updates. Dans le volet Action, cliquez sur nouvelle vue de mise à jour.,

-

dans la boîte de dialogue Ajouter une vue de mise à jour, sélectionnez Mises à jour dans une classification spécifique et mises à jour pour un produit spécifique.

-

Sous Étape 2: Modifier les propriétés, cliquez sur n’importe quel classement. Décochez toutes les cases sauf les mises à niveau, puis cliquez sur OK.

-

Sous Étape 2: Modifier les propriétés, cliquez sur n’importe quel produit. Décochez toutes les cases sauf Windows 10, puis cliquez sur OK.

Windows 10 est sous tous les produits\Microsoft\Windows.

-

dans L’étape 3: spécifiez une zone de nom, tapez Toutes les mises à niveau de Windows 10, puis cliquez sur OK.,

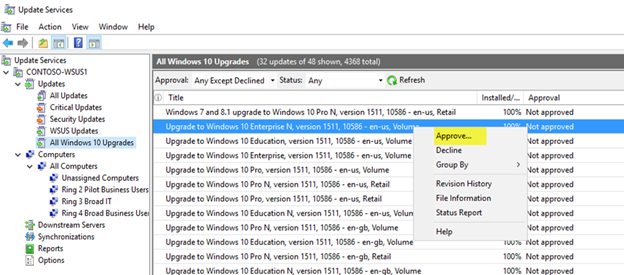

maintenant que vous avez la vue Toutes les mises à niveau de Windows 10, effectuez les étapes suivantes pour approuver manuellement une mise à jour pour L’anneau de déploiement des utilisateurs professionnels de Ring 4:

-

dans la Console D’Administration WSUS, allez dans Update Services\Server_Name\Updates\All Windows 10 Upgrades.

-

cliquez avec le bouton droit sur la mise à jour de fonctionnalité que vous souhaitez déployer, puis cliquez sur Approuver.

-

dans la boîte de dialogue approuver les mises à jour, dans la liste large des utilisateurs métier Ring 4, Sélectionnez approuvé pour L’installation.,

-

dans la boîte de dialogue approuver les mises à jour, dans la liste générale des utilisateurs professionnels Ring 4, Cliquez sur Date limite, cliquez sur une semaine, puis cliquez sur OK.

-

Si la boîte de dialogue conditions de licence du logiciel Microsoft S’ouvre, cliquez sur Accepter.

Si le déploiement est réussi, vous devriez recevoir un rapport de progression réussi.

-

Dans l’Approbation des Progrès de la boîte de dialogue, cliquez sur Fermer.,i>Configurer BranchCache pour les mises à jour Windows 10

- déployer des mises à jour pour Windows 10 Mobile Enterprise et Windows 10 IoT Mobile

- déployer des mises à jour à L’aide de Windows Update pour les entreprises

- configurer Windows Update pour les entreprises

- intégrer Windows Update pour les entreprises avec des solutions de gestion

- procédure pas à pas: Endpoint Configuration Manager

- Gérer les redémarrages de périphériques après les mises à jour