Mikä on keihäs phishing

Spear-phishing on social engineering-hyökkäys, joka on syyllinen, naamioitu luotetun henkilön, temppuja tavoite osaksi klikkaamalla linkkiä väärennetty sähköposti, tekstiviesti tai pikaviesti. Tämän seurauksena kohde tietämättään paljastaa arkaluonteisia tietoja, asentaa haittaohjelmia (malware) niiden verkkoon tai suorittaa ensimmäisen vaiheen advanced persistent threat (APT), vain muutamia mahdollisia seurauksia.,

Vaikka samanlainen phishing ja valaanpyynti hyökkäyksiä, keihäs phishing on käynnistänyt ainutlaatuisella tavalla ja sen tavoitteet eroavat muista social engineering hyökkäyksiä. Tämän seurauksena hyökkäys ansaitsee erityistä huomiota laatiessaan sovelluksen turvallisuusstrategia.

Spear phishing-esimerkki

seuraavassa esimerkissä kuvataan keihäs phishing-hyökkäys etenemistä ja mahdolliset seuraukset:

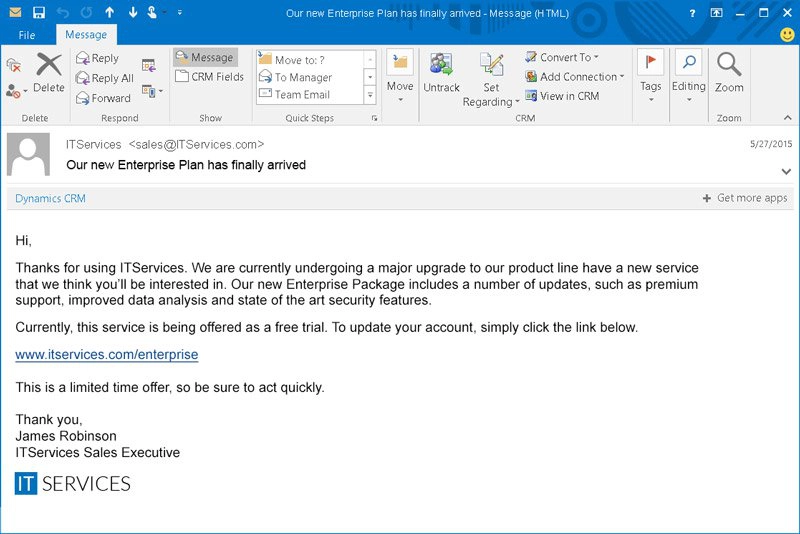

- väärennetty sähköposti lähetetään yrityksen sysadmin joku väittää edustavansa www.itservices.com, tietokannan hallinta SaaS-palveluntarjoaja. Sähköposti käyttää itservices.,com – asiakaspostitusmalli.

- Sähköposti väittää, että itservices.com is tarjoaa rajoitetun ajan ilmaista uutta palvelua ja kehottaa käyttäjää kirjautumaan palveluun oheisella linkillä.

- Jälkeen klikkaamalla linkkiä, sysadmin ohjataan login-sivulla itservice.com, fake verkkosivuilla identtinen itservices.com rekisteröinti-sivulla.

- samaan aikaan, komento-ja valvonta-agentti on asennettu sysadmin on kone, jota voidaan sitten käyttää kuten backdoor osaksi yrityksen verkko voidaan toteuttaa ensimmäisessä vaiheessa APT.,

Spear-phishing vs. phishing ja valaanpyynti hyökkäyksiä

Spear-phishing, tietojen kalastelu ja valaanpyynti hyökkäykset vaihtelevat niiden tason hienostuneisuutta ja kohteista. Niiden erot korostuvat alla.

Phishing

Phishing liittyy lähettää haittaohjelmia sähköposteja pitäisi luotettavista lähteistä niin monta ihmistä kuin mahdollista, olettaen, että alhainen vastausprosentti. Esimerkiksi phishing sähköposti voi väittää olla PayPal ja kysyä vastaanottaja tarkistaa tilinsä tiedot klikkaamalla suljettu linkki, joka johtaa asennus haittaohjelmia uhrin tietokoneeseen.,

Phishing sähköpostit ovat persoonaton, lähettää irtotavarana ja sisältävät usein kirjoitusvirheitä tai muita virheitä, jotka paljastavat heidän ilkivalta. Ongelma on se, että kaikki eivät huomaa näitä hienovaraisia vihjeitä. Luotetut logot ja linkit tunnettuihin kohteisiin riittävät huijaamaan monia ihmisiä kertomaan yksityiskohdistaan.

Keihäskalastelusähköpostit sen sijaan ovat haastavampia havaita, koska ne näyttävät tulevan kohteen lähellä olevista lähteistä., Kyberrikolliset lähettävät henkilökohtaisia sähköposteja tietyille henkilöille tai ihmisryhmille, joilla on jotain yhteistä, kuten samalla osastolla työskenteleville työntekijöille.

Valaanpyynti

Valaanpyynti käyttää petollisia sähköposti viestien kohdistaminen korkean tason päättäjiä organisaation sisällä, kuten Toimitusjohtajat, Talousjohtajat ja muut avainhenkilöt. Tällaisia henkilöitä saada erittäin arvokasta tietoa, kuten liikesalaisuuksia ja salasanat hallinto-yhtiön tilinpäätöksessä.,

hyökkääjä lähettää sähköposteja kysymyksiä kriittisiä liiketoiminnan merkitys, naamioitunut henkilö tai organisaatio, jolla on legitiimi auktoriteetti. Hyökkääjä voi esimerkiksi lähettää toimitusjohtajalle sähköpostia, jossa hän pyytää maksua ja esittää olevansa yrityksen asiakas.

Valaanpyynti-iskujen aina henkilökohtaisesti osoite suunnattu henkilöille, usein käyttämällä niiden nimi, asema ja puhelinnumero, jotka on saatu käyttämällä yrityksen verkkosivut, sosiaalinen media tai lehdistö.,

ero valaanpyynti ja keihäs phishing on, että valaanpyynti yksinomaan tavoitteet korkea-arvoiset henkilöt organisaation sisällä, kun taas keihäs phishing yleensä menee sen jälkeen ryhmä yksilöitä, joilla on matalampi profiili.

Keihäskalasteluhyökkäysten kohdennettu luonne

vaikeuttaa niiden havaitsemista. Useat riskinhallintatoimenpiteet voivat kuitenkin auttaa, kuten kaksitekijäinen todentaminen (2FA), salasanojen hallintaperiaatteet ja koulutuskampanjat.,

Kaksi tekijä authentication

2FA auttaa turvallinen kirjautuminen arkaluonteisia sovelluksia vaatimalla käyttäjiä on kaksi asiaa: jotain ne tietää, kuten salasana ja käyttäjätunnus, ja jotakin, mitä he ovat, kuten älypuhelin tai cryptographic token. Kun 2FA on käyttää, vaikka salasana on vaarantunut, käyttäen tekniikkaa, kuten keihäs phishing, se ei ole hyötyä hyökkääjälle ilman fyysistä laitetta hallussa todellinen käyttäjä.,

Salasanan hallinta-politiikkaa

varovaista salasanan hallinta politiikan pitäisi ryhtyä toimiin estää työntekijää käyttämästä corporate access salasanat fake ulkoisilla web-sivustoilla.

Yksi esimerkki tällaisen politiikan on ohjeistaa työntekijöitä aina anna väärä salasana, kun pääsy linkin sähköpostitse. Laillinen sivusto ei hyväksy väärää salasanaa, mutta tietojenkalastelusivusto hyväksyy.

Koulutus kampanjat

organisaatiotasolla, yritykset voivat lisätä tietoisuutta ja aktiivisesti kouluttaa työntekijöitä, korostaen spear phishing-hyökkäykset tärkeä uhka., Koulutusmateriaaleissa voi olla tosielämän esimerkkejä keihäskalastelusta, ja kysymyksissä on tarkoitus testata työntekijöiden osaamista. Työntekijät, jotka ovat tietoisia keihäskalastuksesta, eivät todennäköisesti joudu hyökkäyksen uhriksi.

katso, miten Impervan verkkosovelluksen palomuuri voi auttaa keihäskalasteluhyökkäyksissä.

Spear-phishing suojaa Imperva

Imperva tarjoaa kaksi ratkaisuja, jotka voivat auttaa suojaamaan phishing-yritykset, mukaan lukien keihäs phishing:

- Imperva pilvi Kirjaudu Suojata tarjoaa 2FA suoja Url verkkosivuilla tai web-sovellus., Palvelu toimii Internet-sivuilla, joilla on URL-parametrit tai käyttää AJAX, jossa 2FA voi olla vaikeampi toteuttaa. Kirjautuminen Suojaa on käyttöön muutamassa sekunnissa, ei vaadi laitteiston tai ohjelmiston asennuksen ja tarjoaa helpon hallinnan roolit ja oikeudet suoraan Incapsula kojelautaan.

- Impervan pilvipohjainen web-sovellus palomuuri (WAF) estää haittaohjelmat verkon reunalla. Se estää haittaohjelmien ruiskutuksen vaarantuneilla käyttäjätileillä ja voi estää tietojenkalastelujaksosta johtuvat heijastuneet XSS-hyökkäykset.