Selitä, kuin olisin 5-vuotias: Kerberos – mikä on Kerberos, ja miksi minun pitäisi välittää?

Vaikka tämä aihe varmaan voi olla selitti on 5 vuotta vanha ja on ymmärrettävä, tämä on minun yritys eheyttäminen dokumentointi joitakin visuaalisia apuvälineitä ja sulavaa kieli.,

pähkinänkuoressa

Pohjimmiltaan, Kerberos tulee alas vain tämä:

- protokolla, autentikointi

- käyttää lippuja todentaa

- vältetään tallentaa salasanat paikallisesti tai lähettää ne internetin välityksellä

- liittyy luotettu 3rd-party

- rakennettu symmetrinen-avaimen salausta

Sinulla on lippu – sinun todistaa henkilöllisyytensä salataan salaisen avaimen erityisesti palvelun pyydetty – omalla koneellasi (luominen lippu on kuvattu alla); niin kauan kuin se on voimassa, voit käyttää pyysi palvelu, joka ei sisällä Kerberos valtakunta.,

tyypillisesti tätä käytetään yritys – / sisäisissä ympäristöissä. Ehkä haluat käyttää sisäistä palkanlaskentaa sivuston tarkistaa, mitä pikku bonus pomosi on antanut sinulle. Sen sijaan, että kirjoittaisit uudelleen käyttäjätunnuksesi/salasanasi, lippuasi (välimuistissa järjestelmässäsi) käytetään todentamaan yhden kirjautumistunnuksen salliminen.

lippusi on virkeänä, kun kirjaudut tietokoneeseen, tai kun kinit USER onglemista terminaali.

triviaa rakastaville Kerberoksen nimi tulee kreikkalaisesta mytologiasta, Haadeksen kolmipäisestä vahtikoirasta., Se on melko sopivaa, koska se vaatii kolmannen osapuolen (avain jakelukeskus) todentaa asiakkaan ja palvelun tai isäntäkoneen välillä.

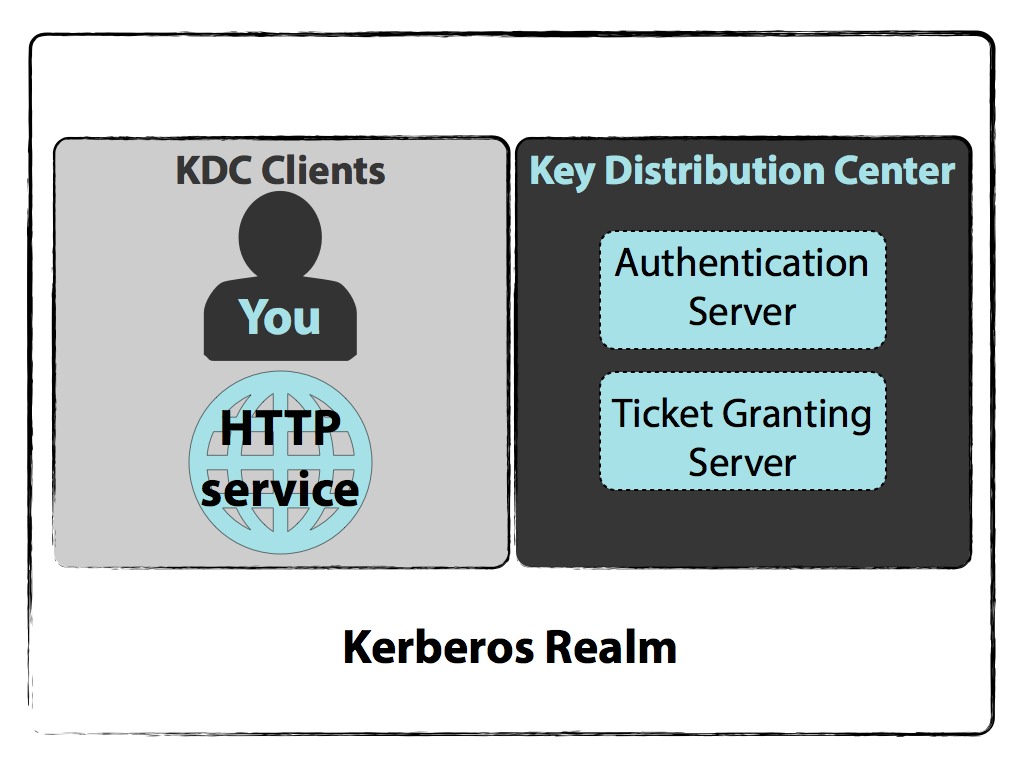

Kerberos Realm

Ylläpitäjät luoda realms – Kerberos realms – joka kattaa kaikki, joka on saatavilla käyttää. Myönnettäköön, että sinulla ei ehkä ole pääsyä tiettyihin palveluihin tai isäntäkoneisiin, jotka on määritelty politiikan hallinnassa – kehittäjien ei pitäisi käyttää mitään rahoitukseen liittyvää, sellaista. Mutta valtakunta määrittelee, mitä Kerberos hallitsee sen suhteen, kuka pääsee mihin.,

koneen, Asiakkaan, asuu sisällä tässä valtakunnassa, sekä palvelun tai palvelimen haluat pyytää ja Key Distribution Center, KDC (ei, ei KGB, vaikka ajattelen aina, että, liian). Seuraavassa esimerkissä erotan Tunnistautumispalvelimen ja lippujen Myöntämispalvelimen, mutta molemmat ovat KDC: n sisällä.

pitää takaraivossa

saatat haluavat tulla takaisin tänne, kun luet läpi yksityiskohtaisesti, miten esimerkiksi toimii.,

Kun pyytää pääsyä palveluun tai isäntä, kolme vuorovaikutus tapahtuu välillä sinä ja:

- Autentikointi-Palvelin

- Lipun Myöntäminen Palvelin

- Palvelun tai isäntä kone, joka et halua käyttää.

Muita tärkeitä kohtia:

- jokaisen vuorovaikutuksen, saat kaksi viestiä. Jokainen viesti on sellainen, jonka voi purkaa, ja sellainen, jota ei voi purkaa.

- palvelu tai kone, johon pyydät pääsyä, ei koskaan kommunikoi suoraan KDC: n kanssa.,

- KDC tallentaa kaikki käyttäjien koneiden ja palveluiden salaiset avaimet tietokantaansa.

- salaiset näppäimet ovat salasanoja sekä suola, joka hash – algoritmi valitaan Kerberos-setupin toteutuksen yhteydessä. Palveluille tai isäntäkoneille ei ole salasanoja (kuka siihen menisi). Avain on itse asiassa syntyy admin aikana alkuasennuksen ja ulkoa palvelun/isäntä kone.

- Jälleen, nämä salaiset avaimet ovat kaikki tallennetaan KDC-tietokanta; muistuttaa, Kerberos’ riippuvuus symmetrinen-avaimen salausta.,

- KDC itsessään on salattu master-avain lisätä kerros vaikeuksia varastaa avaimet tietokannasta.

- on Kerberos-kokoonpanoja ja toteutuksia, joissa käytetään julkisen avaimen salausta symmetrisen avaimen salauksen sijaan.

syrjään: järjestys viestit ja niiden sisältö keskusteltu täällä ei heijasta järjestyksessä, jossa ne on lähetetty yli TCP-tai UDP.

alla olevassa esimerkissä kuvataan, mitä tapahtuu, kun pyytää jotain sisäinen HTTP-Palvelua, kuten tietoa palkanlaskennan onglemista yrityksen intranet-verkkoon.,

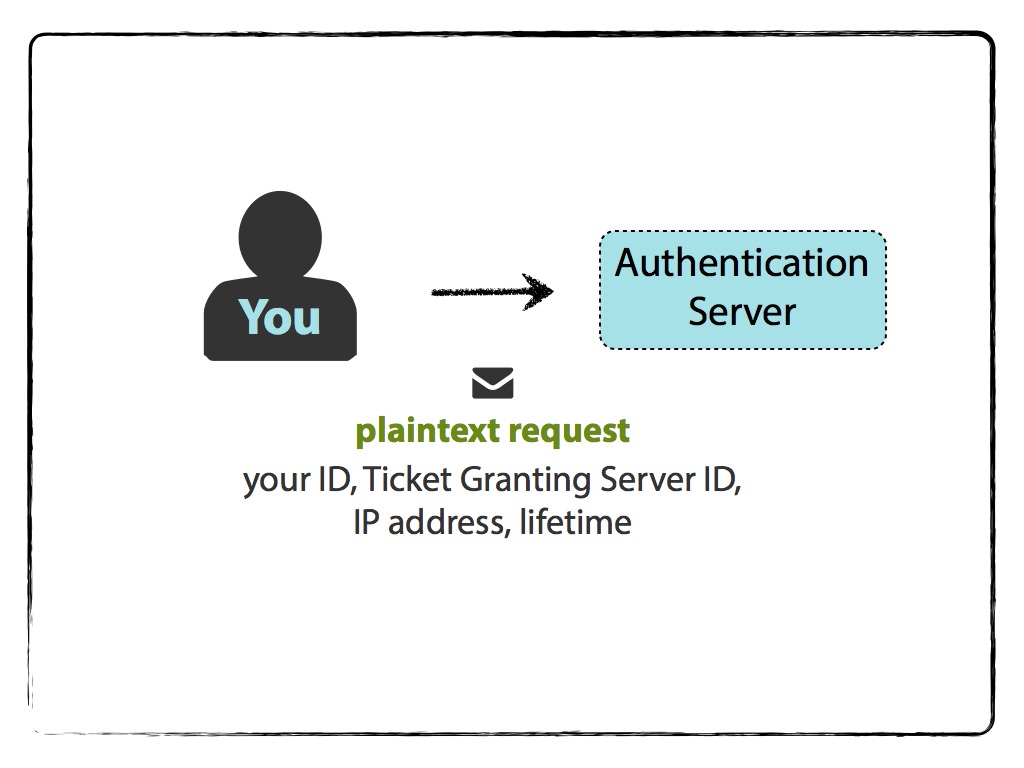

Sinä ja Authentication Server

haluat käyttää HTTP-Palvelua, mutta ensin sinun täytyy esitellä itsesi Authentication Server. Kirjautumalla tietokoneeseen, tai kinit USERNAME, vihityt, että käyttöönotto kautta selkokielisen pyytää Lipun Myöntäminen Lippu (TGT)., Selkokielisen viestin sisältää:

- oma nimi/TUNNUS

- nimi/ID pyydetyn palvelun (tässä tapauksessa palvelu on Lipun Myöntäminen Server),

- verkko-osoite (voi olla luettelo IP-osoitteet useita koneita, tai se voi olla null, jos haluavat käyttää millä tahansa koneella), ja

- pyytää elinikäinen validiteetin kannalta TGT,

ja lähetetään Authentication Server.

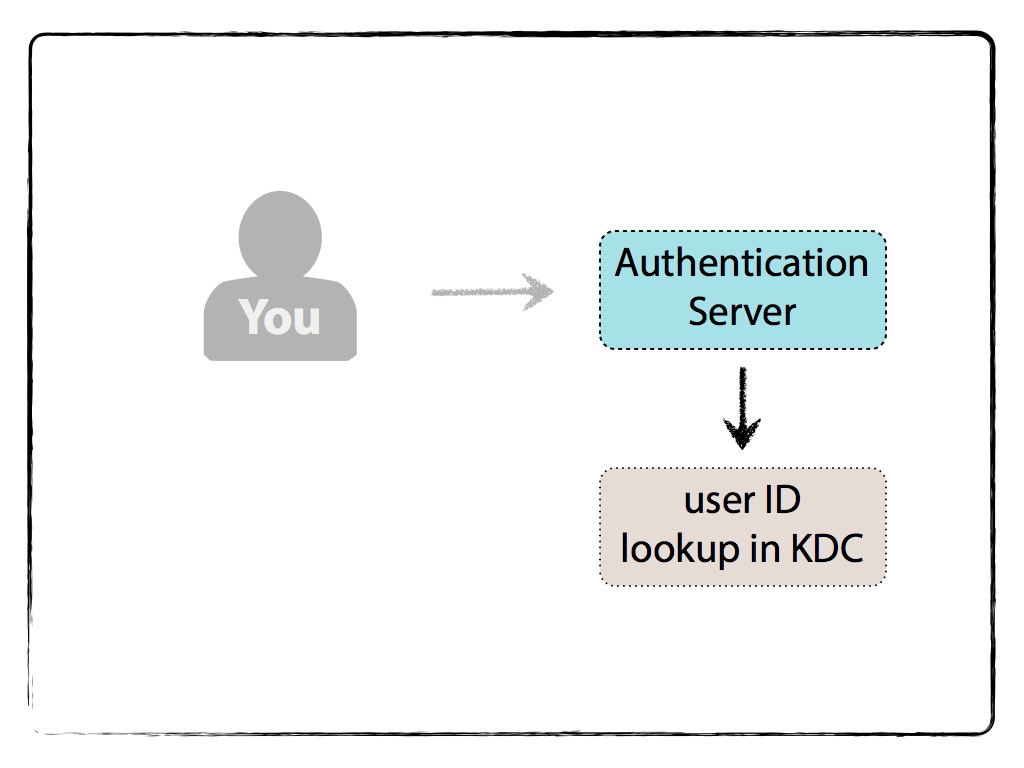

Todennus Palvelin tarkistaa, jos olet KDC-tietokantaan. Tämä tarkistus on vain nähdä, jos olet olemassa; ei valtakirjoja tarkistetaan.,

Jos on olemassa ei virheitä (esim. käyttäjä ei ole löytänyt), se satunnaisesti tuottaa avaimen kutsutaan istunnon avain käytetään sinun ja Lipun Myöntäminen Server (TGS).

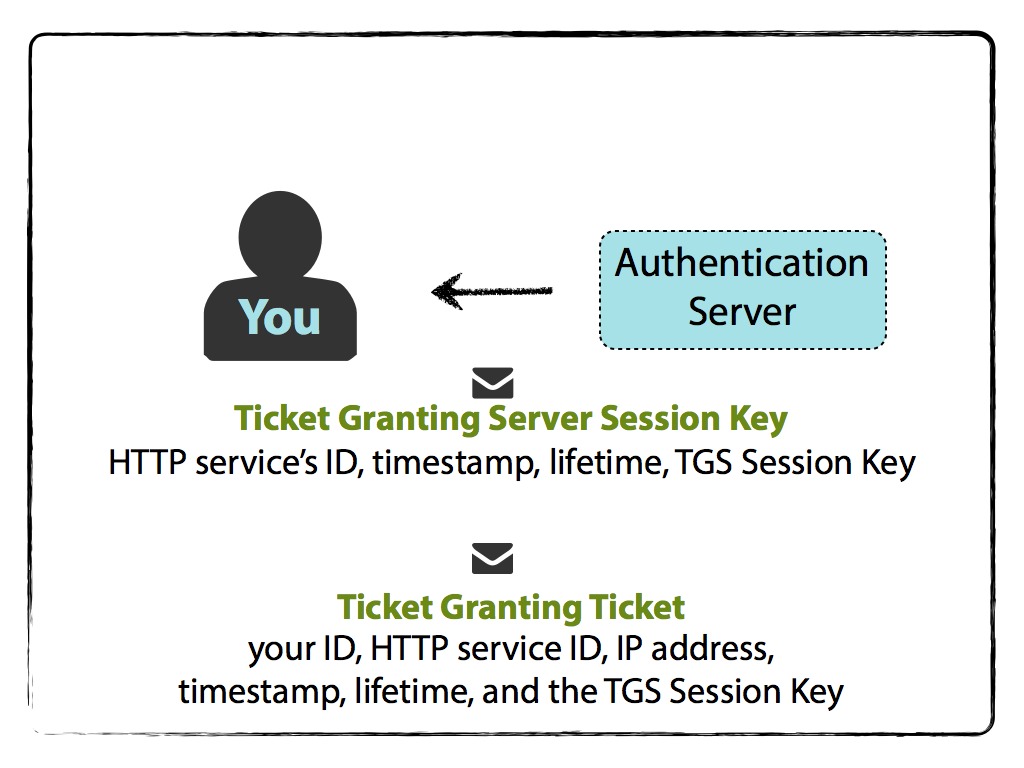

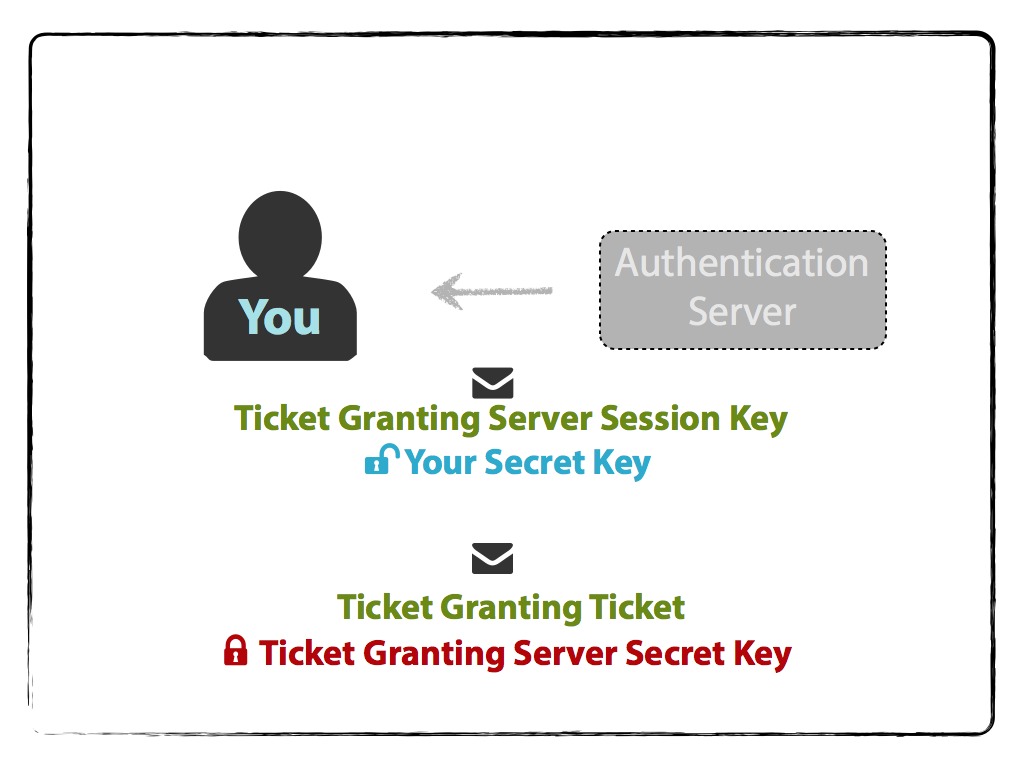

Tunnistautumispalvelin lähettää Sinulle sitten kaksi viestiä., Yksi viesti on TGT, joka sisältää:

- nimi tai ID,

- TGS nimi/TUNNUS,

- aikaleima,

- verkko-osoite (voi olla luettelo IP-osoitteet useita koneita, tai se voi olla null, jos haluavat käyttää millä tahansa koneella)

- käyttöikä TGT (voisi olla mitä olet alun perin pyytänyt, pienempi, jos sinä tai TGS: n salaiset avaimet ovat päättymässä, tai toinen raja, joka toteutettiin aikana Kerberos setup), ja

- TGS Session Key,

ja on salattu TGS Salainen Avain ., Toinen viesti sisältää:

- TGS nimi/TUNNUS,

- aikaleima,

- käyttöikä (sama kuin edellä), ja

- TGS Session Key

ja on salattu Asiakkaan kanssa Salainen Avain. Huomaa, että TGS-Istuntoavain on jaettu avain sinun ja TGS: n välillä.

Asiakkaan Salaisen Avaimen määräytyy kehotukset sinulle salasanan, lisäämällä suola (koostuu ) ja hajautus koko juttu. Nyt voit käyttää sitä toisen viestin purkamiseen, jotta saat TGS-istuntoavaimen., Jos salasana on virheellinen, et pysty purkamaan viestiä. Huomaa, että tämä on vaihe, jossa antamasi salasana on implisiittisesti validoitu.

Et voi, kuitenkin, purkaa TGT koska et tiedä TGS Salainen Avain. Salattu TGT on talletettu luottokätköön.

Sinä ja Lipun Myöntäminen Palvelin

tässä vaiheessa sinulla on TGT, että et voi lukea, koska sinulla ei ole TGS Salainen Avain purkaa se. Sinulla on kuitenkin TGS – Istuntoavain.,

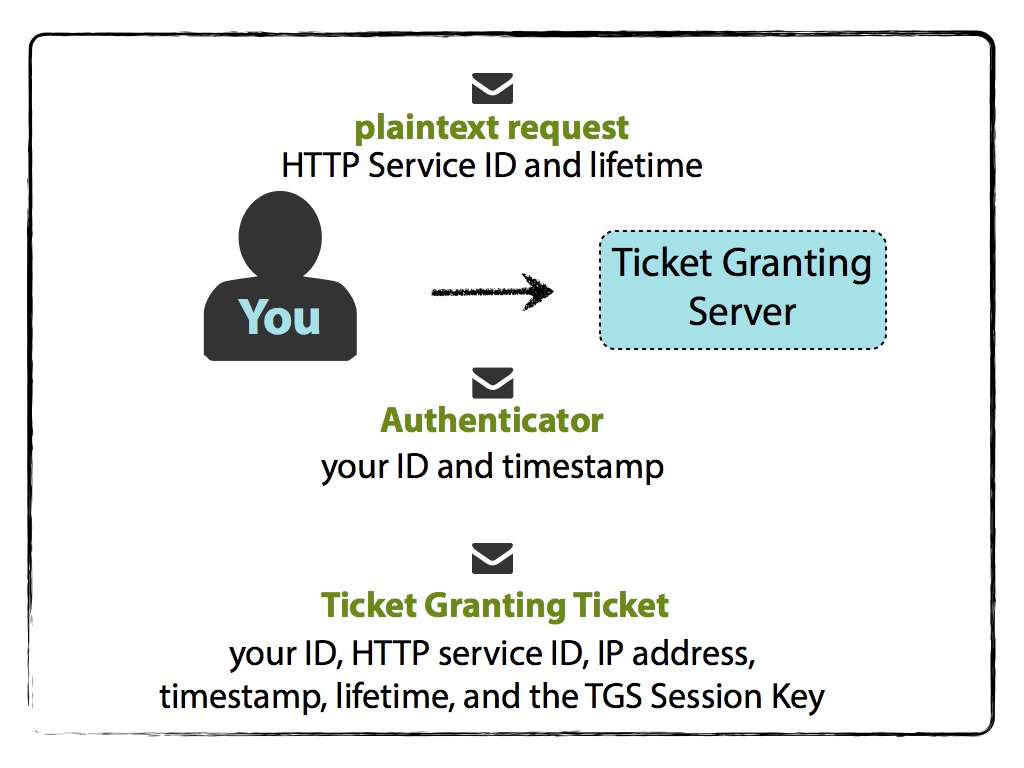

nyt on sinun vuorosi lähettää kaksi viestiä. Sinun on ensin valmistella Authenticator, salattu TGS Istunto Avain, joka sisältää:

- oma nimi/TUNNUS, ja

- aikaleima.

lähetä salaamaton viesti, joka sisältää:

- pyynnön HTTP-Palvelun nimi/ID haluat käyttää, ja

- elinikäinen Lippu HTTP-Palvelu

yhdessä salattu Authenticator ja TGT-Lippu Myönnetään Server.

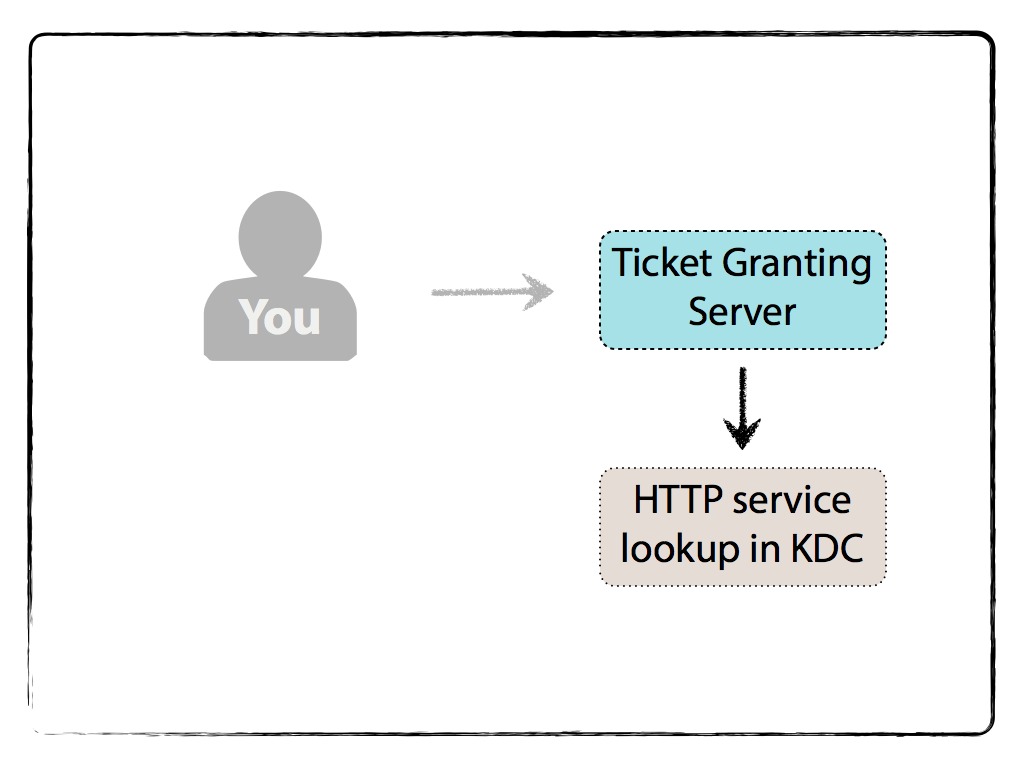

Lippujen Myöntämisestä Palvelin tarkistaa ensin KDC-tietokantaan nähdä, jos HTTP-Palvelu on olemassa.,

Jos näin on, TGS purkaa TGT sen Salainen Avain . Koska nyt-salaamaton TGT sisältää TGS Istunnon Avaimen, TGS voi purkaa Authenticator lähetit.,koska:

- vertaa asiakkaan TUNNUS Authenticator, että TGT

- vertaa aikaleima päässä Authenticator, että TGT (tyypillinen Kerberos-järjestelmä toleranssi ero on 2 minuuttia, mutta voidaan konfiguroida muuten)

- tarkista, jos TGT on päättynyt (elinikäinen elementti),

- tarkista, että Authenticator ei ole jo TGS välimuisti (välttää replay attacks), ja

- jos verkko-osoite alkuperäinen pyyntö ei ole null, vertaa lähde IP-osoite, verkko-osoite (tai sisällä pyydettyjä luettelo) sisällä TGT.,

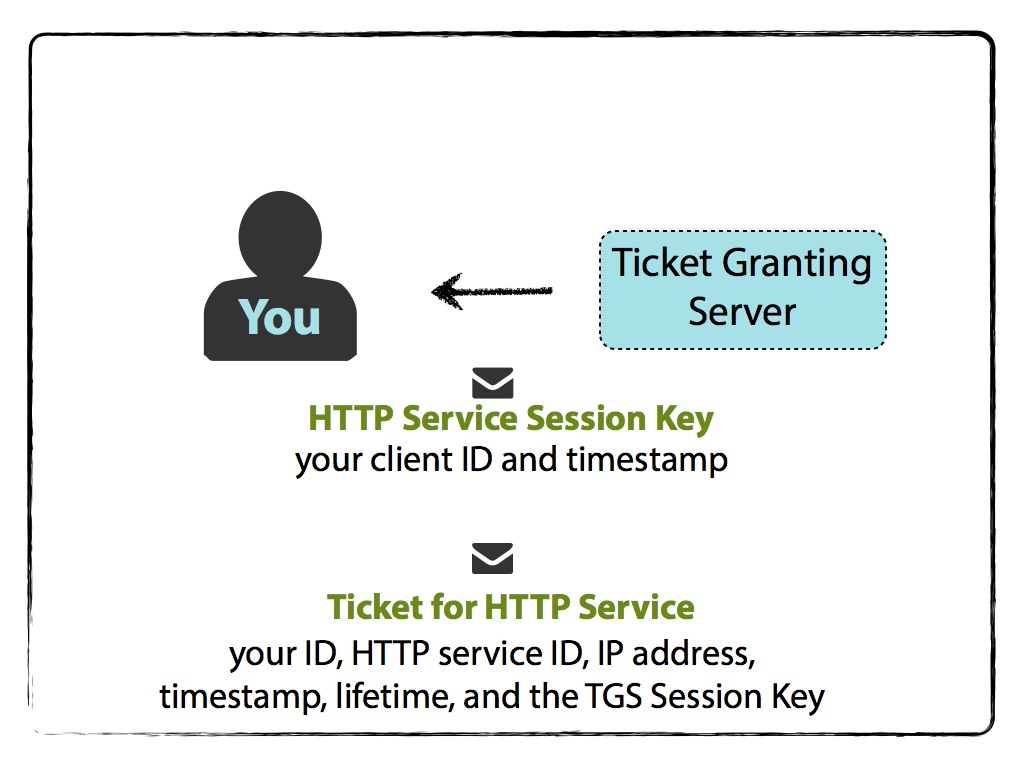

Lippujen Myöntämisestä Palvelin sitten satunnaisesti tuottaa HTTP-Palvelun Istunnon Avaimen, ja valmistelee HTTP-Palvelun lippu, joka sisältää:

- nimi tai ID,

- HTTP-Palvelun nimi/TUNNUS,

- verkko-osoite (voi olla luettelo IP-osoitteet useita koneita, tai se voi olla null, jos haluavat käyttää millä tahansa koneella),

- aikaleima,

- elinikäinen lipun voimassaoloajan, ja

- HTTP-Palvelun Istunto Avain,

ja salaa sen HTTP-Palvelun Salainen Avain.

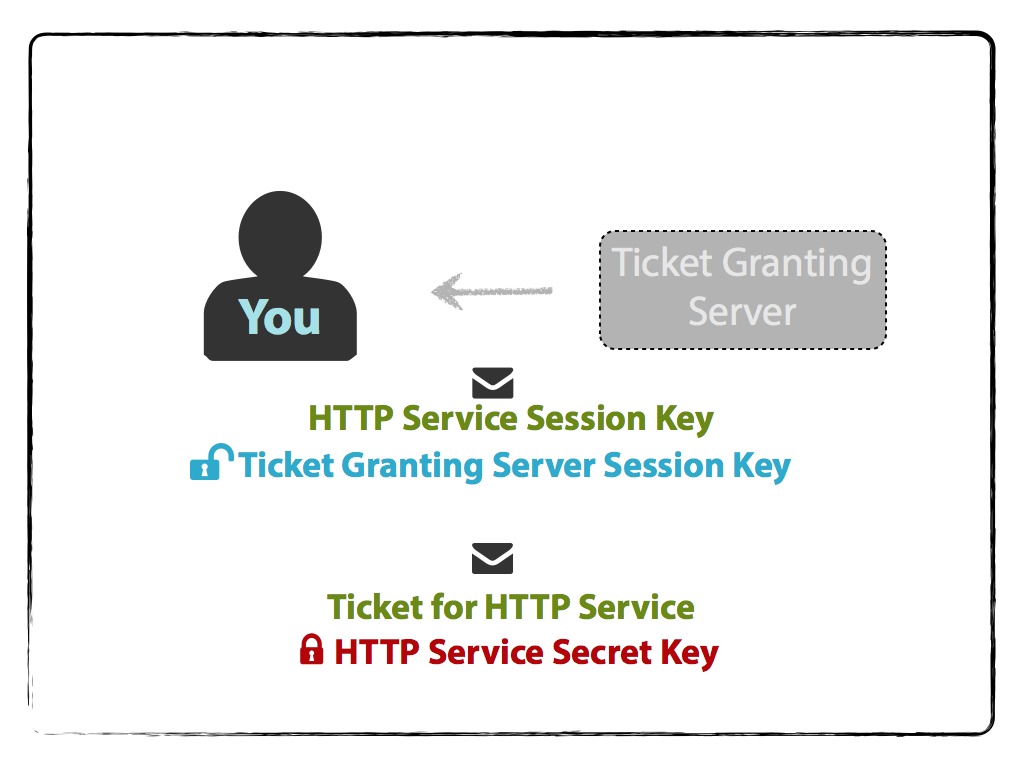

Sitten TGS lähettää kaksi viestiä., Yksi on salattu HTTP-Palvelu, Lippupalvelu, muut sisältää:

- HTTP-Palvelun nimi/TUNNUS,

- aikaleima,

- elinikäinen lipun voimassaoloajan, ja

- HTTP-Palvelun Istunto Avain,

se on salattu TGS Session Key.

koneesi purkaa jälkimmäisen viestin TGS-Istuntoavaimella, jonka se kaappasi aiemmin HTTP-Palvelusessioavaimen saamiseksi.

koneesi voi kuitenkin purkaa HTTP-Palvelun Lippu, koska se on salattu HTTP-Palvelun Salainen Avain.,

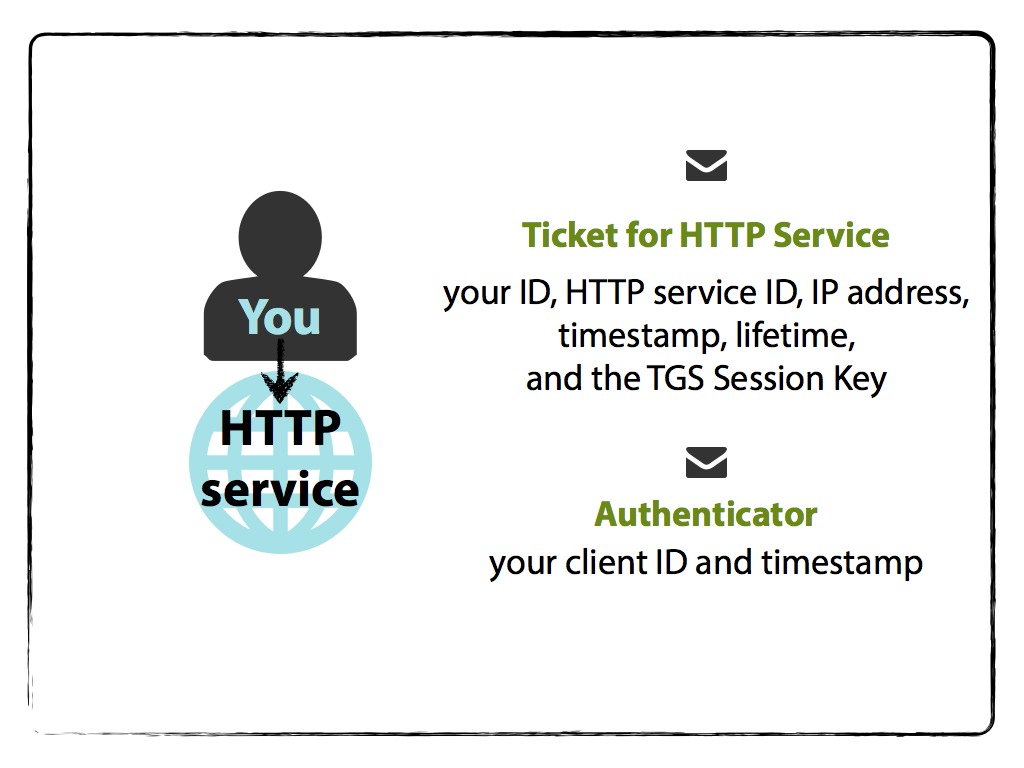

Sinä ja HTTP-Palvelu

Voit nyt käyttää HTTP-Palvelun, laite valmistelee toinen Authenticator viestin, joka sisältää:

- nimi tai ID,

- aikaleima,

ja on salattu HTTP-Palvelun Istunto Avain. Laite lähettää sitten Authenticator ja vielä-salattu HTTP-Palvelun Lippu saatu TGS.

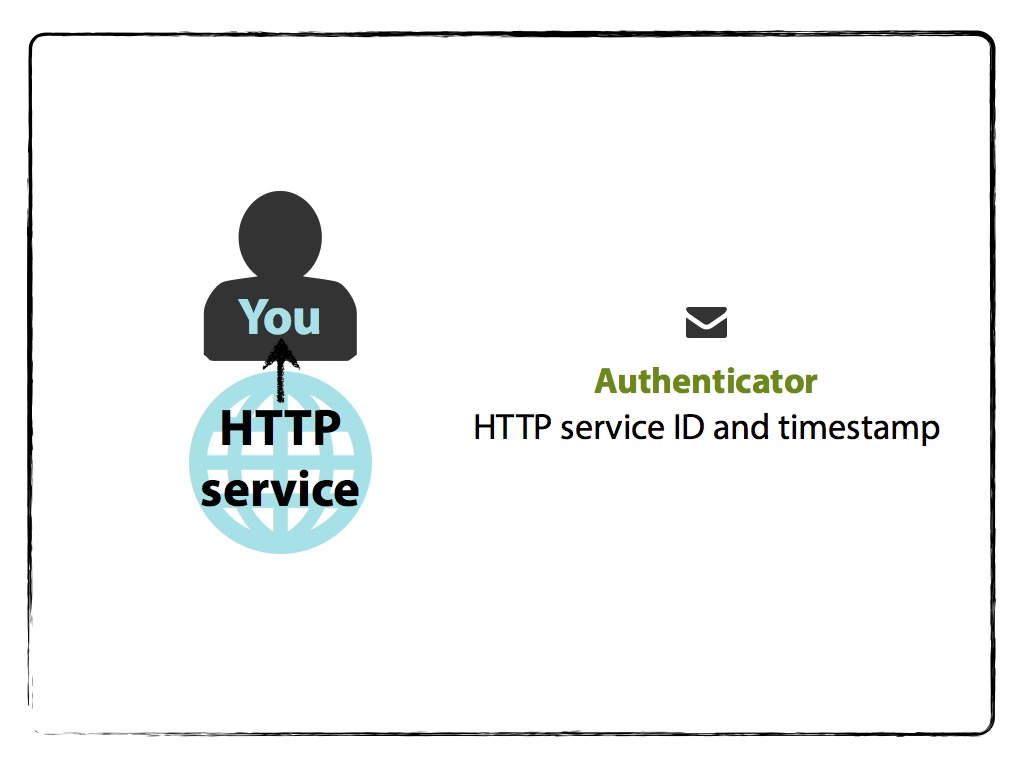

HTTP-Palvelu sitten purkaa Lipun kanssa sen Salainen Avain saadaan HTTP-Palvelun Istunto Avain., Sen jälkeen se käyttää tätä Istuntoavainta lähettämäsi Autentikaattoriviestin purkamiseen.,es asiakkaan TUNNUS Authenticator, että Lippu,

HTTP-Palvelu sitten lähettää Authenticator-viestin, joka sisältää sen ID: n ja aikaleiman, jotta voidaan vahvistaa sen identiteettiä ja on salattu HTTP-Palvelun Istunto Avain.

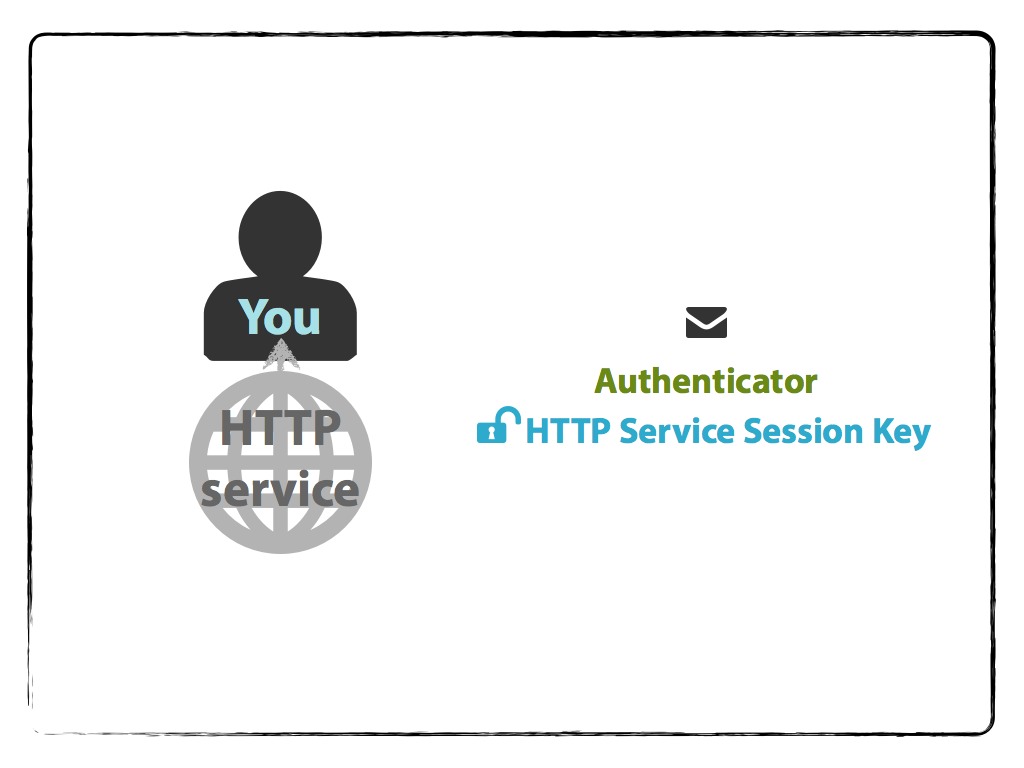

laite lukee Authenticator viestin salauksen kanssa välimuistissa HTTP-Palvelun Istunnon Avaimen, ja tietää, että se on saada viestin, jossa HTTP-Palvelun TUNNUS ja aikaleima.

nyt sinulla on todennettu käyttää HTTP-Palvelun., Tulevissa pyynnöissä käytetään välimuistissa olevaa HTTP – Palvelulippua, kunhan se ei ole vanhentunut lifetime-attribuutissa määritellyllä tavalla.

kun kirjoitan tästä myöhemmin, HTTP-palvelun on itse pystyttävä tukemaan Kerberosta. Lisäksi sinulla on oltava myös selain, joka tukee SPNEGO / neuvotella.,

Ehkä lukea uudelleen pistettä aiemmin esitetty; katso tämä tai tämä nykyinen toteutus, varsinkin yksi, josta olen maksanut työn, joka kommunikoi tämä suosittu täytäntöönpanoa; tai tarkistaa opetusohjelma, resource guide, go-to-video, että oli lähettänyt minut, kun aloin oppia Kerberos, tai RFC itse.

edellä kuvat olivat sulatettu Keynote kanssa käytetyt kuvakkeet päässä font awesome ja glyphicons, ja ovat saatavilla slideshare.