- 10/8/2019

- 13 minutos para leer

-

-

M

M -

D

D -

c

c -

m

m -

d

d -

+12

-

resumen: este artículo describe cómo usar DomainKeys identified mail (DKIM) con Microsoft 365 para garantizar que los sistemas de correo electrónico de destino confíen en los mensajes enviados desde su dominio personalizado.,

debe usar DKIM además de SPF y DMARC para ayudar a evitar que los spoofers envíen mensajes que parezcan provenir de su dominio. DKIM le permite agregar una firma digital a los mensajes de correo electrónico salientes en el encabezado del mensaje. Puede sonar complicado, pero en realidad no lo es. Cuando configura DKIM, autoriza a su dominio a asociar o firmar su nombre a un mensaje de correo electrónico mediante autenticación criptográfica. Los sistemas de correo electrónico que reciben correo electrónico de su dominio pueden usar esta firma digital para ayudar a determinar si el correo electrónico entrante que reciben es legítimo.,

básicamente, utiliza una clave privada para cifrar el encabezado en el correo electrónico saliente de su dominio. Publica una clave pública en los registros DNS de tu dominio que los servidores receptores pueden usar para decodificar la firma. Utilizan la Clave Pública para verificar que los mensajes realmente provienen de usted y no de alguien que suplanta su dominio.

Microsoft 365 configura automáticamente DKIM para su inicial ‘onmicrosoft.com» dominios. Eso significa que no necesita hacer nada para configurar DKIM para ningún nombre de dominio inicial (por ejemplo, litware.onmicrosoft.com)., Para obtener más información acerca de los dominios, consulte Preguntas Frecuentes sobre dominios.

también puede optar por no hacer nada sobre DKIM para su dominio personalizado. Si no configura DKIM para su dominio personalizado, Microsoft 365 crea un par de claves privadas y públicas, habilita la firma de DKIM y, a continuación, configura la directiva predeterminada de Microsoft 365 para su dominio personalizado., Si bien esta es cobertura suficiente para la mayoría de los clientes, debe configurar manualmente DKIM para su dominio personalizado en las siguientes circunstancias:

-

tiene más de un dominio personalizado en Microsoft 365

-

también va a configurar DMARC (recomendado)

-

desea controlar su Clave Privada

-

desea configurar las claves DKIM para el correo electrónico que se origina en un dominio de terceros, por ejemplo, si utiliza un correo masivo de terceros.,nually configurar DKIM

-

Para configurar DKIM para más de un dominio personalizado

-

deshabilitar la directiva de firma de DKIM para un dominio personalizado

-

comportamiento predeterminado para DKIM y Microsoft 365

-

configurar DKIM para que un servicio de terceros pueda enviar, o falsificar, correo electrónico en nombre de su dominio personalizado

-

siguientes pasos: después de configurar DKIM para Microsoft 365

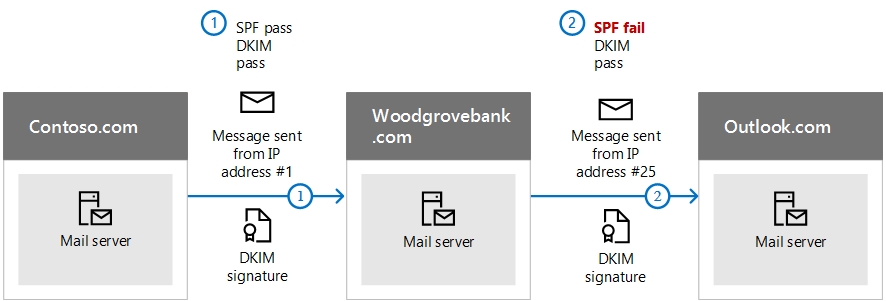

cómo DKIM funciona mejor que SPF solo para evitar la suplantación maliciosa

SPF agrega información a un sobre de mensaje, pero DKIM realmente encripta una firma dentro del encabezado del mensaje., Cuando reenvía un mensaje, el servidor de reenvío puede quitar partes del sobre de ese mensaje. Dado que la firma digital permanece con el mensaje de correo electrónico porque es parte del encabezado del correo electrónico, DKIM funciona incluso cuando un mensaje se ha reenviado como se muestra en el siguiente ejemplo.

en este ejemplo, si solo hubiera publicado un registro TXT SPF para su dominio, el servidor de correo del destinatario podría haber marcado su correo electrónico como spam y generado un resultado falso positivo. La adición de DKIM en este escenario reduce los informes de spam falsos positivos., Debido a que DKIM se basa en la criptografía de Clave Pública para autenticar y no solo las direcciones IP, DKIM se considera una forma mucho más fuerte de autenticación que SPF. Recomendamos usar SPF y DKIM, así como DMARC en su implementación.

lo esencial: DKIM utiliza una clave privada para insertar una firma cifrada en los encabezados de los mensajes. El dominio de firma, o dominio saliente, se inserta como el valor del campo d= en el encabezado. El dominio de verificación, o el dominio del destinatario, usa el campo d= para buscar la Clave Pública de DNS y autenticar el mensaje., Si el mensaje es verificado, la comprobación DKIM pasa.

actualice manualmente sus claves de 1024 bits a claves de cifrado DKIM de 2048 bits

dado que tanto 1024 como 2048 bits son compatibles con las claves DKIM, estas instrucciones le indicarán cómo actualizar su clave de 1024 bits a 2048. Los pasos a continuación son para dos casos de uso, Elija el que mejor se adapte a su configuración.

-

Cuando ya tiene configurado DKIM, gire la potencia de bits de la siguiente manera:

-

conéctese a cargas de trabajo de Office 365 a través de PowerShell. (El cmdlet proviene de Exchange Online.,)

-

Ejecute el siguiente comando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

O para una nueva implementación de DKIM:

-

Conectarse a Office 365 cargas de trabajo a través de PowerShell. (Este es un cmdlet Exchange Online.)

-

Ejecute el siguiente comando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Manténgase conectado a Microsoft 365 para comprobar la configuración.,

-

ejecute el siguiente comando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

esta nueva clave de 2048 bits tiene efecto en RotateOnDate, y enviará correos electrónicos con la clave de 1024 bits mientras tanto. Después de cuatro días, puede probar de nuevo con la tecla de 2048 bits (es decir, una vez que la rotación surta efecto en el segundo selector).,

si desea rotar al segundo selector, sus opciones son a) permitir que el servicio Microsoft 365 rote el selector y actualice a 2048 bits en los próximos 6 meses, o b) después de 4 días y confirmando que 2048 bits está en uso, gire manualmente la segunda clave del selector mediante el cmdlet correspondiente que se indica anteriormente.,

los Pasos que usted necesita hacer para configurar manualmente DKIM

Para configurar DKIM, complete estos pasos:

-

Publicar dos registros CNAME para tu dominio personalizado en DNS

-

Habilitar DKIM para tu dominio personalizado

Publicar dos registros CNAME para tu dominio personalizado en DNS

Para cada dominio para el que desea agregar una firma DKIM en DNS, usted necesita para publicar dos registros CNAME.,

Nota

Si no ha leído el artículo completo, es posible que se haya perdido esta información de conexión de PowerShell que ahorra tiempo: conéctese a cargas de trabajo de Office 365 a través de PowerShell. (El cmdlet proviene de Exchange Online.)

ejecute los siguientes comandos para crear los registros del selector:

si ha aprovisionado dominios personalizados además del dominio inicial en Microsoft 365, debe publicar dos registros CNAME para cada dominio adicional. Por lo tanto, si tiene dos dominios, debe publicar dos registros CNAME adicionales, y así sucesivamente.

utilice el siguiente formato para los registros CNAME.,

importante

si usted es uno de nuestros clientes de GCC High, calculamos domainGuid de manera diferente! En lugar de buscar el registro MX para su dominio inicial para calcular domainGuid, en su lugar lo calculamos directamente desde el dominio personalizado. Por ejemplo, si su dominio personalizado es «contoso.com» tu domainGuid se convierte en «contoso-com», cualquier punto se reemplaza con un guión. Por lo tanto, independientemente del registro MX al que apunte su dominio inicial, siempre usará el método anterior para calcular el domainGuid a usar en sus registros CNAME.,

Donde:

-

Para Microsoft 365, los selectores siempre será «selector1» o «selector2».

-

domainGUID es el mismo que el domainGUID en la medida de registro MX de su dominio personalizado que aparece antes de mail.protection.outlook.com. Por ejemplo, en el siguiente registro MX para el dominio contoso.com el domainGUID es contoso-com:

contoso.com. 3600 IN MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain es el dominio que utilizó cuando se registró para Microsoft 365., Los dominios iniciales siempre terminan en onmicrosoft.com. para obtener información sobre cómo determinar su dominio inicial, consulte dominios FAQ.

por ejemplo, si tiene un dominio inicial de cohovineyardandwinery.onmicrosoft.com, y dos dominios personalizados cohovineyard.com y cohowinery.com, tendría que configurar dos registros CNAME para cada dominio adicional, para un total de cuatro registros CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Nota

Es importante crear el segundo registro, pero solo uno de los selectores puede estar disponible en el momento de la creación., En esencia, el segundo selector podría apuntar a una dirección que aún no se ha creado. Todavía recomendamos que cree el segundo registro CNAME, porque su rotación de teclas será perfecta.

habilitar la firma DKIM para su dominio personalizado

Una vez que haya publicado los registros CNAME en DNS, estará listo para habilitar la firma DKIM a través de Microsoft 365. Puede hacerlo a través del Centro de administración de Microsoft 365 o mediante PowerShell.,

para habilitar la firma de DKIM para su dominio personalizado a través del centro de administración

-

inicie sesión en Microsoft 365 con su cuenta de trabajo o escuela.

-

seleccione el icono del lanzador de aplicaciones en la parte superior izquierda y elija Admin.

-

en la navegación inferior izquierda, expanda Admin y elija Exchange.

-

vaya a protección > dkim.

-

seleccione el dominio para el que desea habilitar DKIM y, a continuación, para firmar mensajes para este dominio con firmas DKIM, elija Habilitar. Repita este paso para cada dominio personalizado.,

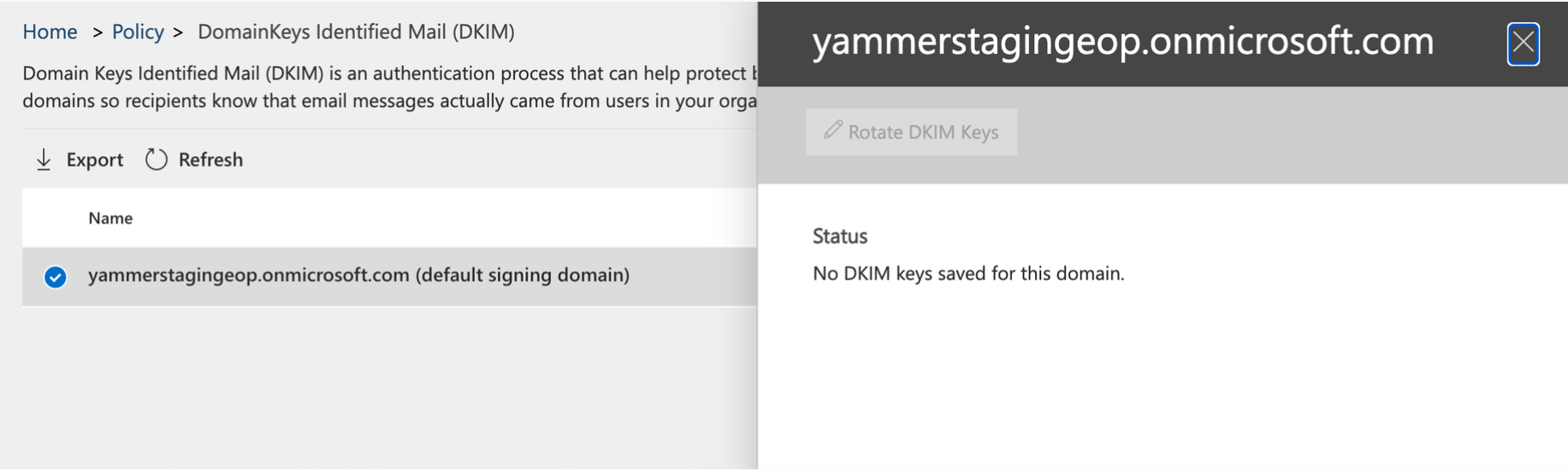

para habilitar la firma DKIM para su dominio personalizado mediante PowerShell

importante

si está configurando DKIM por primera vez y ve el error ‘No hay claves DKIM guardadas para este dominio.’complete el comando en el paso 2, a continuación (por ejemplo, Set-DkimSigningConfig-Identity contoso.com -Enabled true true) para ver la clave.

si está configurando DKIM por primera vez y ve el error ‘No hay claves DKIM guardadas para este dominio.’complete el comando en el paso 2, a continuación (por ejemplo, Set-DkimSigningConfig-Identity contoso.com -Enabled true true) para ver la clave.

-

conéctese a Exchange Online PowerShell.,

-

ejecute el siguiente comando:

Set-DkimSigningConfig -Identity <domain> -Enabled $truedonde domain es el nombre del dominio personalizado para el que desea habilitar la firma DKIM.

Por ejemplo, para el dominio contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Para Confirmar DKIM está configurado correctamente para Microsoft 365

Espere unos minutos antes de seguir estos pasos para confirmar que usted ha configurado correctamente DKIM. Esto permite tiempo para que la información DKIM sobre el dominio se extienda por toda la red.,

-

envíe un mensaje desde una cuenta dentro de su dominio habilitado para DKIM de Microsoft 365 a otra cuenta de correo electrónico como outlook.com o Hotmail.com.

-

no utilice un aol.com cuenta para fines de prueba. AOL puede omitir el cheque DKIM si el cheque SPF pasa. Esto anulará su prueba.

-

Abra el mensaje y buscar en el encabezado. Las instrucciones para ver el encabezado del mensaje variarán dependiendo de su cliente de mensajería. Para obtener instrucciones sobre cómo ver los encabezados de mensajes en Outlook, consulte Ver encabezados de mensajes de internet en Outlook.,

el mensaje firmado por DKIM contendrá el nombre de host y el dominio que definió cuando publicó las entradas CNAME. El mensaje se verá algo como este ejemplo:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

busque el encabezado Authentication-Results. Si bien cada servicio receptor utiliza un formato ligeramente diferente para sellar el correo entrante, el resultado debe incluir algo como DKIM=pass o DKIM=OK.,

para configurar DKIM para más de un dominio personalizado

si en algún momento del futuro decide agregar otro dominio personalizado y desea habilitar DKIM para el nuevo dominio, debe completar los pasos de este artículo para cada dominio. Específicamente, complete todos los pasos en lo que necesita hacer para configurar manualmente DKIM.

deshabilitar la directiva de firma de DKIM para un dominio personalizado

deshabilitar la directiva de firma no deshabilita completamente DKIM. Después de un período de tiempo, Microsoft 365 aplicará automáticamente la política predeterminada para su dominio., Para obtener más información, consulte comportamiento predeterminado para DKIM y Microsoft 365.

para deshabilitar la directiva de firma de DKIM mediante Windows PowerShell

comportamiento predeterminado para DKIM y Microsoft 365

Si no habilita DKIM, Microsoft 365 crea automáticamente una clave pública DKIM de 1024 bits para su dominio predeterminado y la clave privada asociada que almacenamos internamente en nuestro centro de datos. De forma predeterminada, Microsoft 365 utiliza una configuración de firma predeterminada para los dominios que no tienen una directiva implementada., Esto significa que si no configura DKIM usted mismo, Microsoft 365 utilizará su política predeterminada y las claves que crea para habilitar DKIM para su dominio.

Además, si deshabilita la firma DKIM después de habilitarla, después de un período de tiempo, Microsoft 365 aplicará automáticamente la directiva predeterminada para su dominio.

en el siguiente ejemplo, supongamos que DKIM para fabrikam.com fue habilitado por Microsoft 365, no por el administrador del dominio. Esto significa que los CNAMEs requeridos no existen en DNS., Las firmas DKIM para el correo electrónico de este dominio se verán algo como esto:

en este ejemplo, el nombre de host y el dominio contienen los valores a los que apuntaría el CNAME si DKIM-signing for fabrikam.com ha sido habilitado por el administrador del dominio. Eventualmente, cada mensaje enviado desde Microsoft 365 será firmado por DKIM. Si habilita DKIM usted mismo, el dominio será el mismo que el dominio en la dirección From:, en este caso fabrikam.com. si no lo hace, no se alineará y en su lugar utilizará el dominio inicial de su organización., Para obtener información sobre cómo determinar su dominio inicial, consulte dominios FAQ.

configurar DKIM para que un servicio de terceros pueda enviar, o falsificar, correo electrónico en nombre de su dominio personalizado

algunos proveedores de servicios de correo electrónico masivo, o proveedores de software como servicio, le permiten configurar claves DKIM para el correo electrónico que se origina en su servicio. Esto requiere coordinación entre usted y el tercero para configurar los registros DNS necesarios. Algunos servidores de terceros pueden tener sus propios registros CNAME con diferentes Selectores. No hay dos organizaciones que lo hagan exactamente de la misma manera., En cambio, el proceso depende completamente de la organización.

un mensaje de ejemplo que muestra un DKIM correctamente configurado para contoso.com y bulkemailprovider.com podría tener este aspecto:

en este ejemplo, para lograr este resultado:

-

El Proveedor de correo masivo le dio a Contoso una clave DKIM pública.

-

Contoso publicó la clave DKIM en su registro DNS.

-

al enviar correo electrónico, el proveedor de correo electrónico masivo firma la clave con la clave privada correspondiente. Al hacerlo, el proveedor de correo masivo adjuntó la firma DKIM al encabezado del mensaje.,

-

Los sistemas de recepción de correo electrónico realizan una comprobación DKIM autenticando el valor DKIM-Signature d=<domain> contra el dominio en From: (5322.De) dirección del mensaje. En este ejemplo, los valores coinciden con:

d=contoso.,com

identificar dominios que no envían correo electrónico

las organizaciones deben indicar explícitamente si un dominio no envía correo electrónico especificando v=DKIM1; p= en el registro DKIM para esos dominios. Esto aconseja a los servidores de correo electrónico que reciben que no hay claves públicas válidas para el dominio, y cualquier correo electrónico que afirme ser de ese dominio debe ser rechazado. Debe hacer esto para cada dominio y subdominio utilizando un comodín DKIM.,

por ejemplo, el registro DKIM se vería así:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="aunque DKIM está diseñado para ayudar a evitar la suplantación de identidad, DKIM funciona mejor con SPF y DMARC. Una vez que haya configurado DKIM, si aún no ha configurado SPF, debe hacerlo. Para obtener una introducción rápida a SPF y configurarlo rápidamente, consulte Configurar SPF en Microsoft 365 para ayudar a evitar la suplantación de identidad., Para obtener una comprensión más profunda de cómo Microsoft 365 usa SPF, o para solucionar problemas o implementaciones no estándar, como implementaciones híbridas, comience con cómo Microsoft 365 usa Sender Policy Framework (SPF) para evitar la suplantación de identidad. A continuación, consulte Usar DMARC para validar el correo electrónico. Los encabezados de mensajes antispam incluyen la sintaxis y los campos de encabezado utilizados por Microsoft 365 para las comprobaciones DKIM.