Qué es spear phishing

Spear phishing es un ataque de ingeniería social en el que un perpetrador, disfrazado como un individuo de confianza, engaña a un objetivo para que haga clic en un enlace en un correo electrónico falsificado, mensaje de texto o mensaje instantáneo. Como resultado, el objetivo revela involuntariamente información confidencial, instala programas maliciosos (malware) en su red o ejecuta la primera etapa de una amenaza persistente avanzada (APT), por nombrar algunas de las posibles consecuencias.,

aunque es similar a los ataques de phishing y caza de ballenas, el spear phishing se lanza de una manera única y sus objetivos difieren de otros ataques de ingeniería social. Como resultado, el ataque merece una atención especial al formular su estrategia de seguridad de aplicaciones.

ejemplo de Spear phishing

el siguiente ejemplo ilustra la progresión y las posibles consecuencias de un ataque de spear phishing:

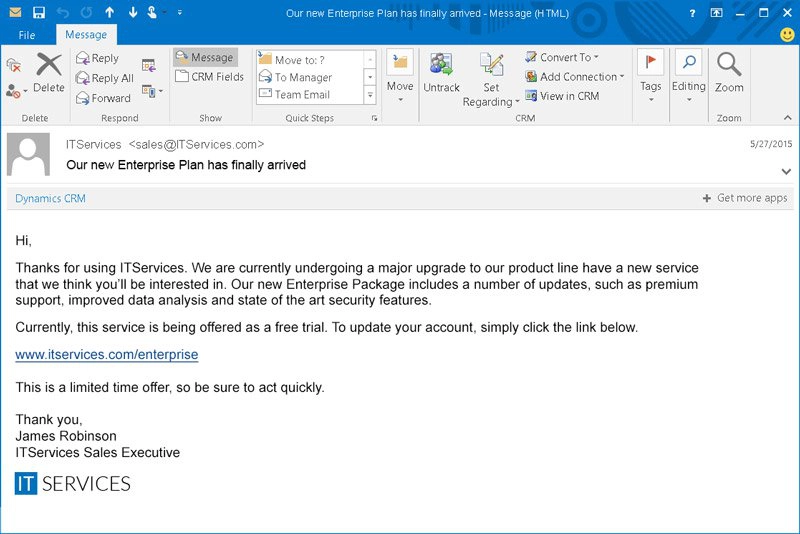

- Se envía un correo electrónico falsificado al administrador del sistema de una empresa de alguien que afirma representar www.itservices.com, un proveedor SaaS de gestión de bases de datos. El correo electrónico utiliza los itservices.,plantilla de correo para clientes com.

- El Correo electrónico afirma que itservices.com está ofreciendo un nuevo servicio gratuito por un tiempo limitado e invita al usuario a registrarse en el servicio utilizando el enlace adjunto.

- Después de hacer clic en el enlace, el administrador del sistema es redirigido a una página de inicio de sesión en itservice.com, un sitio web falso idéntico al itservices.com página de registro.

- al mismo tiempo, se instala un agente de comando y control en la máquina del administrador del sistema, que luego se puede usar como puerta trasera en la red de la empresa para ejecutar la primera etapa de un APT.,

Spear phishing vs. phishing y whaling attacks

Spear phishing, phishing y whaling attacks varían en sus niveles de sofisticación y objetivos previstos. A continuación se destacan sus diferencias.

Phishing

El Phishing consiste en enviar correos electrónicos maliciosos desde supuestas fuentes de confianza a tantas personas como sea posible, suponiendo una baja tasa de respuesta. Por ejemplo, un correo electrónico de phishing podría pretender ser de PayPal y pedir a un destinatario que verifique los detalles de su cuenta haciendo clic en un enlace adjunto, lo que conduce a la instalación de malware en el ordenador de la víctima.,

Los correos electrónicos de Phishing son impersonales, se envían de forma masiva y a menudo contienen errores ortográficos u otros errores que revelan su intención maliciosa. El problema es que no todos notan estas sutiles insinuaciones. Logotipos de confianza y enlaces a destinos conocidos son suficientes para engañar a muchas personas para que compartan sus detalles.

Los correos electrónicos de Spear phishing, por otro lado, son más difíciles de detectar porque parecen provenir de fuentes cercanas al objetivo., Los ciberdelincuentes envían correos electrónicos personalizados a particulares o grupos de personas con algo en común, como empleados que trabajan en el mismo departamento.

Whaling

Whaling utiliza mensajes de correo electrónico engañosos dirigidos a los tomadores de decisiones de alto nivel dentro de una organización, como CEOs, CFOs y otros ejecutivos. Esas personas tienen acceso a información muy valiosa, incluidos secretos comerciales y contraseñas de cuentas administrativas de empresas.,

El atacante envía correos electrónicos sobre temas de importancia crítica para el negocio, haciéndose pasar por un individuo u organización con autoridad legítima. Por ejemplo, un atacante puede enviar un correo electrónico a un CEO solicitando el pago, pretendiendo ser un cliente de la empresa.

Los ataques de caza de ballenas siempre se dirigen personalmente a individuos específicos, a menudo utilizando su título, posición y número de teléfono, que se obtienen utilizando los sitios web de la empresa, las redes sociales o la prensa.,

la diferencia entre la caza de ballenas y el spear phishing es que la caza de ballenas se dirige EXCLUSIVAMENTE a personas de alto rango dentro de una organización, mientras que el spear phishing generalmente va detrás de una categoría de personas con un perfil más bajo.

mitigación de Spear phishing

la naturaleza específica de los ataques de spear phishing hace que sean difíciles de detectar. Sin embargo, varias medidas de prevención de riesgos pueden ayudar, incluyendo la autenticación de dos factores (2FA), políticas de administración de contraseñas y campañas educativas.,

autenticación de dos factores

2FA ayuda a asegurar el inicio de sesión en aplicaciones confidenciales al requerir que los usuarios tengan dos cosas: algo que sepan, como una contraseña y un nombre de usuario, y algo que tengan, como un teléfono inteligente o un token criptográfico. Cuando se utiliza 2FA, incluso si una contraseña se ve comprometida utilizando una técnica como spear phishing, no es de utilidad para un atacante sin el dispositivo físico en poder del usuario real.,

políticas de administración de contraseñas

una política de administración de contraseñas prudente debe tomar medidas para evitar que los empleados utilicen contraseñas de acceso corporativo en sitios web externos falsos.

un ejemplo de esta política es dar instrucciones a los empleados para que siempre introduzcan una contraseña falsa cuando accedan a un enlace proporcionado por correo electrónico. Un sitio web legítimo no aceptará una contraseña falsa, pero un sitio de phishing sí.

campañas educativas

a nivel organizacional, las empresas pueden crear conciencia y capacitar activamente a los empleados, destacando los ataques de spear phishing como una amenaza importante., Los materiales de capacitación pueden incluir ejemplos reales de spear phishing, con preguntas diseñadas para probar el conocimiento de los empleados. Los empleados que conocen el spear phishing tienen menos probabilidades de ser víctimas de un ataque.

vea cómo Imperva Web Application Firewall puede ayudarle con los ataques de spear phishing.

protección de spear phishing de Imperva

Imperva ofrece dos soluciones que pueden ayudar a protegerse contra los intentos de phishing, incluido el spear phishing:

- Imperva cloud Login Protect proporciona protección 2FA para las direcciones URL de un sitio web o aplicación web., El servicio funciona con páginas web que tienen parámetros de URL o utilizan AJAX, donde 2FA puede ser más difícil de implementar. Login Protect se implementa en segundos, no requiere instalación de hardware o software y proporciona una fácil administración de roles y privilegios directamente desde su Panel de control de Incapsula.

- El Firewall de aplicaciones web (WAF) basado en la nube de Imperva bloquea las solicitudes maliciosas en el perímetro de la red. Evita la inyección de malware por cuentas de usuario comprometidas y puede bloquear ataques XSS reflejados derivados de un episodio de phishing.