¿qué es IP spoofing?

IP spoofing es la creación de paquetes de Protocolo de Internet (IP) que tienen una dirección de origen modificada para ocultar la identidad del remitente, hacerse pasar por otro sistema informático, o ambos. Es una técnica utilizada a menudo por los malos actores para invocar ataques DDoS contra un dispositivo de destino o la infraestructura circundante.

enviar y recibir paquetes IP es una forma primaria en la que las computadoras en red y otros dispositivos se comunican, y constituye la base de la internet moderna., Todos los paquetes IP contienen un encabezado que precede al cuerpo del paquete y contiene información de enrutamiento importante, incluida la dirección de origen. En un paquete normal, la dirección IP de origen es la dirección del remitente del paquete. Si el paquete ha sido falsificado, la dirección de origen será falsificada.

la suplantación de IP es análoga a un atacante que envía un paquete a alguien con la dirección de retorno incorrecta., Si la persona que recibe el paquete quiere evitar que el remitente envíe paquetes, bloquear todos los paquetes de la dirección falsa hará poco bien, ya que la dirección de retorno se cambia fácilmente. En relación con esto, si el receptor quiere responder a la dirección del remitente, su paquete de respuesta irá a otro lugar que no sea al remitente real. La capacidad de falsificar las direcciones de los paquetes es una vulnerabilidad Central explotada por muchos ataques DDoS.,

los ataques DDoS a menudo utilizan spoofing con el objetivo de abrumar a un objetivo con tráfico mientras enmascaran la identidad de la fuente maliciosa, evitando los esfuerzos de mitigación. Si la dirección IP de origen se falsifica y se aleatoriza continuamente, el bloqueo de solicitudes maliciosas se vuelve difícil. La suplantación de IP también hace que sea difícil para las fuerzas del orden y los equipos de seguridad cibernética rastrear al autor del ataque.

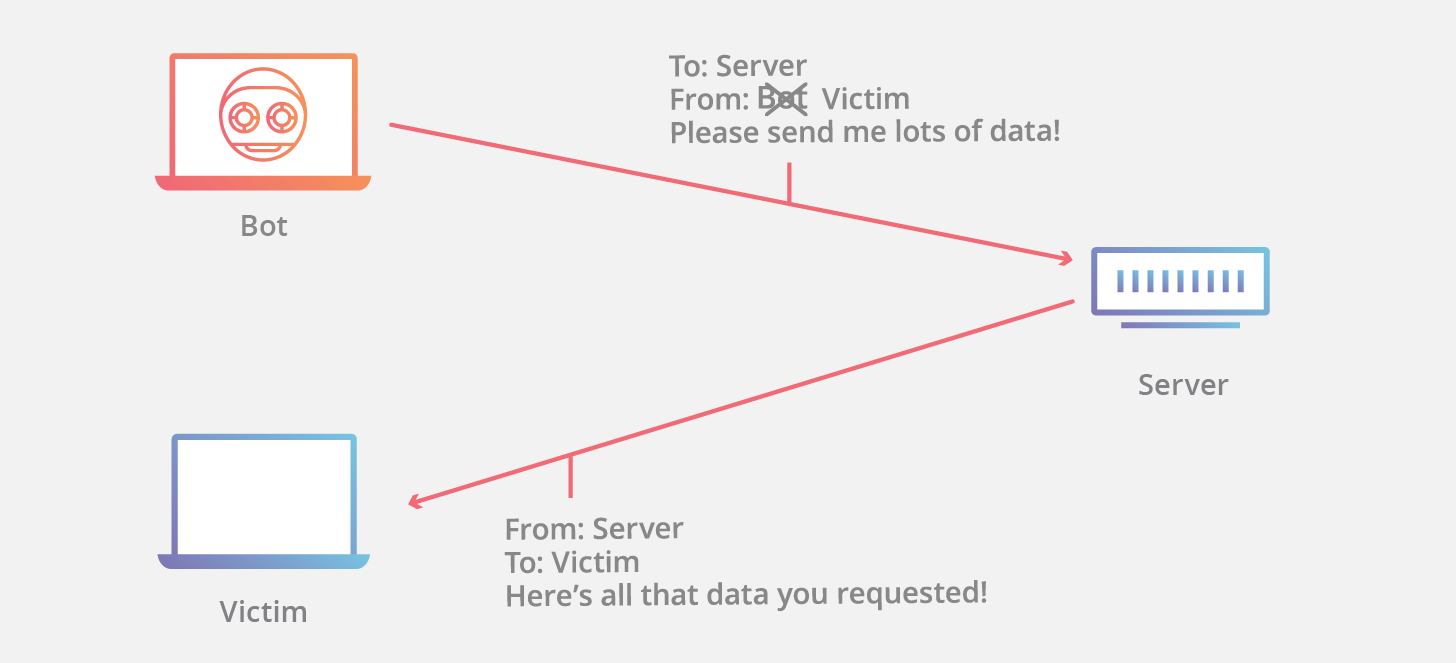

la suplantación de identidad también se usa para hacerse pasar por otro dispositivo, de modo que las respuestas se envían a ese dispositivo objetivo en su lugar., Los ataques volumétricos como la amplificación NTP y la amplificación DNS hacen uso de esta vulnerabilidad. La capacidad de modificar la IP de origen es inherente al diseño de TCP/IP, por lo que es una preocupación de seguridad continua.

tangencial a los ataques DDoS, la suplantación también se puede hacer con el objetivo de hacerse pasar por otro dispositivo para eludir la autenticación y obtener acceso o «secuestrar» la sesión de un usuario.

cómo protegerse contra la suplantación de IP (filtrado de paquetes)

aunque la suplantación de IP no se puede prevenir, se pueden tomar medidas para evitar que los paquetes falsificados se infiltren en una red., Una defensa muy común contra la suplantación es el filtrado de entrada, descrito en BCP38 (un documento de Mejores Prácticas Comunes). El filtrado de entrada es una forma de filtrado de paquetes generalmente implementada en un dispositivo de borde de red que examina los paquetes IP entrantes y mira sus encabezados de origen. Si las cabeceras de origen de esos paquetes no coinciden con su origen o parecen sospechosas, los paquetes son rechazados., Algunas redes también implementarán el filtrado de salida, que analiza los paquetes IP que salen de la red, asegurando que esos paquetes tengan encabezados de origen legítimos para evitar que alguien dentro de la red lance un ataque malicioso de salida usando suplantación de IP.