Hvad er spear phishing

Spear phishing er en social engineering-angreb, hvor en gerningsmand, forklædt som en betroet person, tricks et mål ind ved at klikke på et link i en forfalsket e-mail, sms eller chatbesked. Som et resultat afslører målet uforvarende følsomme oplysninger, installerer ondsindede programmer (Mal .are) på deres netværk eller udfører den første fase af en avanceret vedvarende trussel (APT) for at nævne nogle få af de mulige konsekvenser.,

selvom det ligner phishing-og hvalfangstangreb, lanceres spear phishing på en unik måde, og dens mål adskiller sig fra andre social engineering-angreb. Som et resultat fortjener angrebet særlig opmærksomhed, når du formulerer din applikationssikkerhedsstrategi.

Spear phishing-eksempel

følgende eksempel illustrerer en spear phishing-angreb, der er progression og potentielle konsekvenser:

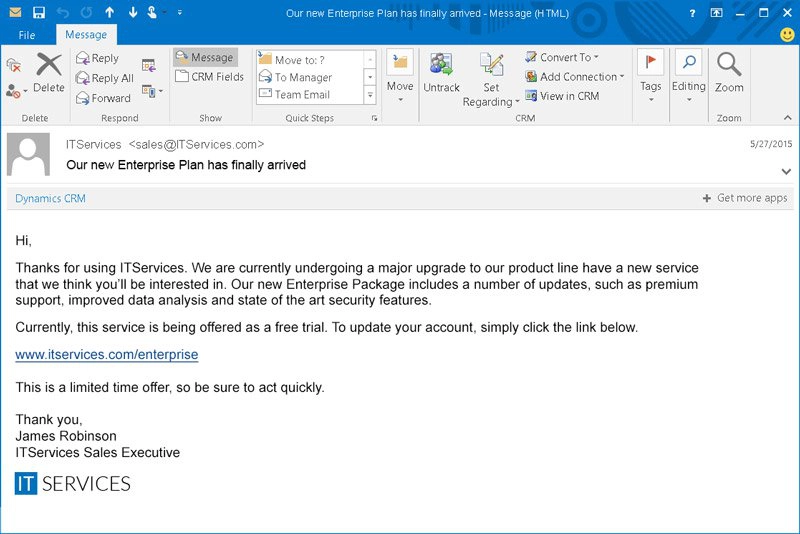

- En forfalsket e-mail er sendt til en virksomheds sysadmin fra en person, der hævder at repræsentere www.itservices.com en database management SaaS-udbyder. E-mailen bruger itservices.,com kunde mailing skabelon.

- e-mailen hævder, at itservices.com tilbyder en gratis ny service i en begrænset periode og opfordrer brugeren til at tilmelde sig tjenesten ved hjælp af det vedlagte link.

- Når du har klikket på linket, sysadmin er omdirigeret til en login-side på itservice.com en falsk hjemmeside, identiske med de itservices.com registrering side.

- samtidig installeres en kommando-og kontrolagent på sysadmins maskine, som derefter kan bruges som en bagdør i virksomhedens netværk til at udføre den første fase af en APT.,

Spear phishing vs. phishing-og hvalfangst angreb

Spear phishing -, phishing-og hvalfangst angreb varierer i deres niveauer af kompleksitet og tilsigtede mål. Deres forskelle er fremhævet nedenfor.

Phishing

Phishing indebærer at sende ondsindede e-mails fra formodede pålidelige kilder til så mange mennesker som muligt, under forudsætning af en lav svarprocent. For eksempel, en phishing e-mail kan foregive at være fra PayPal og bede en modtager til at kontrollere deres kontooplysninger ved at klikke på et lukket link, hvilket fører til installation af Mal .are på ofrets computer.,phishing-e-mails er upersonlige, sendes i bulk og indeholder ofte stavefejl eller andre fejl, der afslører deres ondsindede hensigt. Problemet er, at ikke alle bemærker disse subtile tip. Betroede logoer og links til kendte destinationer er nok til at narre mange mennesker til at dele deres detaljer.på den anden side er Spear phishing-e-mails mere udfordrende at opdage, fordi de ser ud til at komme fra kilder tæt på målet., Cyber-kriminelle sender personlige e-mails til bestemte personer eller grupper af mennesker med noget til fælles, såsom medarbejdere, der arbejder i samme afdeling.

hvalfangst

hvalfangst bruger vildledende e-mails rettet mod beslutningstagere på højt niveau i en organisation, såsom administrerende direktører, økonomidirektører og andre ledere. Sådanne personer har adgang til meget værdifulde oplysninger, herunder forretningshemmeligheder og adgangskoder til administrationsselskabskonti.,

angriberen sender e-mails om spørgsmål af kritisk forretningsmæssige betydning, forklædt som en person eller organisation med legitim myndighed. For eksempel kan en angriber sende en e-mail til en administrerende direktør, der anmoder om betaling, og foregive at være en klient i virksomheden.Hvalfangstangreb henvender sig altid personligt til målrettede personer, ofte ved hjælp af deres titel, position og telefonnummer, som opnås ved hjælp af firmaets websebsteder, sociale medier eller pressen.,

forskellen mellem hvalfangst og spear phishing er, at hvalfangst udelukkende mål højtstående personer i en organisation, mens spear phishing normalt går efter en kategori af personer med en lavere profil.

spear phishing mitigation

den målrettede karakter af spear phishing-angreb gør dem vanskelige at opdage. Flere risikoforebyggende foranstaltninger kan dog hjælpe, herunder tofaktorautentisering (2FA), politikker for adgangskodestyring og uddannelseskampagner.,

To-faktor autentificering

2FA hjælper sikkert login til følsomme anvendelser, som kræver, at brugerne til at have to ting: noget, de kender, såsom en adgangskode og brugernavn, og noget de har, såsom en smartphone eller en kryptografisk token. Når 2FA bruges, selvom en adgangskode kompromitteres ved hjælp af en teknik som spear phishing, er det ikke nyttigt for en angriber uden den fysiske enhed, som den rigtige bruger holder.,

politikker for Adgangskodestyring

en forsigtig politik for adgangskodestyring bør tage skridt til at forhindre medarbejdere i at bruge adgangskoder til virksomhedsadgang på falske eksterne externalebsteder.et eksempel på en sådan politik er at instruere medarbejderne til altid at indtaste en falsk adgangskode, når de får adgang til et link, der leveres via e-mail. En legitim hjemmeside vil ikke acceptere en falsk adgangskode, men et phishing-.ebsted vil.

uddannelseskampagner

på organisationsniveau kan virksomheder øge bevidstheden og aktivt uddanne medarbejdere og fremhæve spear phishing-angreb som en vigtig trussel., Træningsmaterialer kan indeholde virkelige eksempler på spear phishing, med spørgsmål designet til at teste medarbejdernes viden. Medarbejdere, der er opmærksomme på spear phishing, er mindre tilbøjelige til at blive offer for et angreb.

se, hvordan Imperva Fireeb Application fire .all kan hjælpe dig med spyd phishing-angreb.

Spear phishing-beskyttelse fra Imperva

Imperva tilbyder to løsninger, der kan bidrage til at sikre mod forsøg på phishing, herunder spear phishing:

- Imperva cloud Login Beskytte giver 2FA beskyttelse af Webadresser på et websted eller en web-applikation., Tjenesten fungerer med webebsider, der har URL-parametre eller bruger aja., hvor 2FA kan være sværere at implementere. Login Protect implementeres på få sekunder, kræver ikke installation af Hard .are eller Soft .are og giver nem styring af roller og privilegier direkte fra dit Incapsula dashboard.

- Imperva cloud-baserede Fireeb Application fire .all (Fireaf) blokerer ondsindede anmodninger på netværket kant. Det forhindrer Mal .are-injektion af kompromitterede brugerkonti og kan blokere reflekterede attacksss-angreb, der stammer fra en phishing-episode.