- 10/8/2019

- 13 minutter til at læse

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Resumé: Denne artikel beskriver, hvordan du bruger DomainKeys Identified Mail (DKIM) med Microsoft 365 til at sikre, at destinationen e-mail-systemer har tillid til udgående meddelelser, der sendes fra dit brugerdefinerede domæne.,

Du skal bruge DKIM i tillæg til SPF og DMARC til at hjælpe med at forhindre bedragere i at sende meddelelser, der ser ud som om de kommer fra dit domæne. DKIM lader dig tilføje en digital signatur til udgående e-mails i meddelelsesoverskriften. Det lyder måske kompliceret, men det er det virkelig ikke. Når du konfigurerer DKIM, giver du dit domæne tilladelse til at knytte eller underskrive dets navn til en e-mail ved hjælp af kryptografisk godkendelse. E-mail-systemer, der modtager e-mail fra dit domæne, kan bruge denne digitale signatur til at hjælpe med at afgøre, om indgående e-mail, de modtager, er legitim.,

grundlæggende bruger du en privat nøgle til at kryptere overskriften i dit domænes udgående e-mail. Du offentliggør en offentlig nøgle til dit domænes DNS-poster, som modtager servere derefter kan bruge til at afkode signaturen. De bruger den offentlige nøgle til at kontrollere, at meddelelserne virkelig kommer fra dig og ikke kommer fra nogen, der forfalsker dit domæne.

Microsoft 365 opretter automatisk DKIM til sin oprindelige ‘onmicrosoft.com’ domæner. Det betyder, at du ikke behøver at gøre noget for at opsætte DKIM til indledende domænenavne (f. eks. litware.onmicrosoft.com)., Se Ofte stillede spørgsmål om domæner for at få flere oplysninger om domæner.

Du kan også vælge ikke at gøre noget ved DKIM for dit brugerdefinerede domæne. Hvis du ikke konfigurerer DKIM til dit brugerdefinerede domæne, opretter Microsoft 365 et privat og offentligt nøglepar, aktiverer DKIM-signering og konfigurerer derefter Microsoft 365 standardpolitik for dit brugerdefinerede domæne., Mens dette er tilstrækkelig dækning for de fleste kunder, du skal manuelt konfigurere DKIM til din brugerdefineret domæne i følgende tilfælde:

-

Du har mere end et brugerdefineret domæne i Microsoft 365

-

Du vil oprette DMARC for (anbefalet)

-

vil Du have kontrol over din private nøgle

-

Du ønsker at tilpasse din CNAME-records

-

Du ønsker at oprette DKIM-tasterne for e-mail med oprindelse ud af et tredje-parts domæne, for eksempel, hvis du bruger en tredjeparts-bulk-mailer.,nually oprettet DKIM

-

for At konfigurere DKIM for mere end et brugerdefineret domæne

-

Deaktivering DKIM-signering politik til et brugerdefineret domæne

-

Standard opførsel for DKIM og Microsoft 365

-

Sæt DKIM op, så en tredje part service kan sende, eller spoof e-mail på vegne af dit brugerdefinerede domæne

-

Næste trin:, Efter at du har oprettet DKIM til Microsoft 365

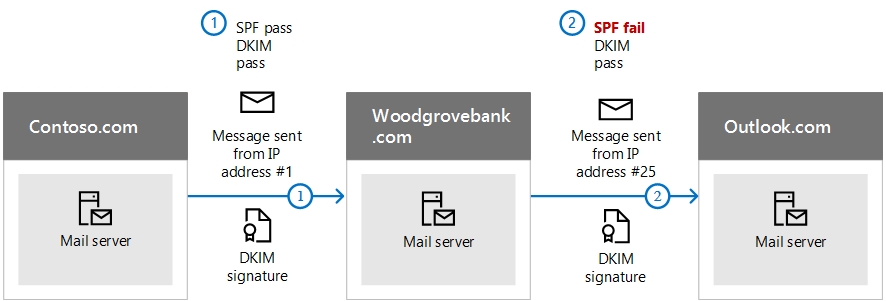

Hvordan DKIM virker bedre end SPF alene for at forhindre ondsindede spoofing

SPF tilføjer information til en besked, kuvert, men DKIM faktisk krypterer en signatur i brevhovedet., Når du videresender en besked, Kan dele af meddelelsens konvolut fjernes af videresendelsesserveren. Da den digitale signatur forbliver med e-mailen, fordi den er en del af e-mail-headeren, fungerer DKIM, selv når en meddelelse er videresendt som vist i det følgende eksempel.

I dette eksempel, hvis du kun havde offentliggjort en SPF TXT record for dit domæne, modtagerens mail-server kunne have markeret din e-mail som spam, og skabte et falsk positivt resultat. Tilføjelsen af DKIM i dette scenario reducerer falsk positiv spam rapportering., Da DKIM er afhængig af offentlig nøglekryptografi for at godkende og ikke kun IP-adresser, betragtes DKIM som en meget stærkere form for godkendelse end SPF. Vi anbefaler at bruge både SPF og DKIM, samt DMARC i din udrulning.dkim bruger en privat nøgle til at indsætte en krypteret signatur i meddelelsesoverskrifterne. Signeringsdomænet eller det udgående domæne indsættes som værdien af feltet d= i overskriften. Det verificerende domæne eller modtagerens domæne, brug derefter feltet d= til at slå den offentlige nøgle op fra DNS og autentificere meddelelsen., Hvis meddelelsen er verificeret, passerer DKIM-kontrollen.

Manuelt opgradere din 1024-bit nøgler til 2048-bit DKIM krypteringsnøgler

Da både 1024 og 2048 bitness understøttes for DKIM nøgler, disse retninger vil fortælle dig, hvordan du opgraderer din 1024-bit nøgle til 2048. Nedenstående trin er for to use-cases, skal du vælge den, der bedst passer til din konfiguration.

-

Når du allerede har DKIM er konfigureret, skal du rotere bitness som følger:

-

oprette Forbindelse til Office 365 arbejdsmængder via PowerShell. (Cmdlet kommer fra E .change Online.,)

-

du Køre følgende kommando:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Eller for en ny implementering af DKIM:

-

oprette Forbindelse til Office 365 arbejdsmængder via PowerShell. (Dette er en udveksling Online cmdlet.)

-

Kør følgende kommando:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Hold forbindelsen til Microsoft 365 for at bekræfte konfigurationen.,

-

du Køre følgende kommando:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Denne nye 2048-bit nøgle træder i kraft på den RotateOnDate, og vil sende e-mails med 1024-bit nøgle i den mellemliggende periode. Efter fire dage kan du teste igen med 2048-bit-tasten (det vil sige, når rotationen træder i kraft til den anden vælger).,

Hvis du vil rotere, for at den anden selector, dit valg er a) lad Microsoft 365 service drej vælgeren og opgradere til 2048-bitness inden for de næste 6 måneder, eller b) efter 4 dage, og bekræfter, at 2048-bitness er i brug, kan du manuelt dreje det andet selector nede ved hjælp af de nødvendige cmdlet, der er anført ovenfor.,

Trin, du skal gøre for at manuelt indstille op DKIM

for At konfigurere DKIM, du vil udføre disse trin:

-

Udgive to CNAME-records for dit brugerdefinerede domæne i DNS

-

Aktivér DKIM du tilmelder til din brugerdefineret domæne

Udgive to CNAME-records for dit brugerdefinerede domæne i DNS

For hvert domæne, som du ønsker at tilføje en DKIM signatur i DNS, er du nødt til at udgive to CNAME records.,

Bemærk

Hvis du ikke har læst hele artiklen, har du muligvis gået glip af denne tidsbesparende Po .ershell-forbindelsesinformation: Opret forbindelse til Office 365-arbejdsbelastninger via Po .ershell. (Cmdlet kommer fra E .change Online.)

Kør følgende kommandoer til at oprette vælgeren optegnelser:

Hvis du har tildelt brugerdefinerede domæner i tillæg til det oprindelige domæne i Microsoft 365, skal du udgive to CNAME-poster for hver ekstra domæne. Så hvis du har to domæner, skal du offentliggøre to yderligere CNAME-poster og så videre.

Brug følgende format til CNAME-posterne.,

vigtigt

Hvis du er en af vores GCC høje kunder, beregner vi domainGuid anderledes! I stedet for at se op m.rekord for din initialDomain at beregne domainGuid, i stedet vi beregne det direkte fra den tilpassede domæne. For eksempel, hvis dit tilpassede domæne er “contoso.com” din domainGuid bliver “contoso-com”, eventuelle perioder erstattes med et bindestreg. Så uanset hvad M.record din initialDomain peger på, vil du altid bruge ovenstående metode til at beregne domainGuid, der skal bruges i dine CNAME-poster.,

Hvor:

-

For Microsoft 365, selektorer vil altid være “selector1” eller “selector2”.

-

domainGUID er den samme som den domainGUID i den tilpassede MX record for dit brugerdefinerede domæne, der vises, før mail.protection.outlook.com. For eksempel i følgende MX-record for domænet contoso.com den domainGUID er contoso-com:

contoso.com. 3600 I MX-5 contoso-com.mail.protection.outlook.com

-

initialDomain er det domæne, du brugte, da du tilmeldte dig Microsoft 365., Indledende domæner slutter altid i onmicrosoft.com. se Ofte stillede spørgsmål om domæner for oplysninger om bestemmelse af dit oprindelige domæne.

For eksempel, hvis du har en indledende domæne cohovineyardandwinery.onmicrosoft.com og to brugerdefinerede domæner cohovineyard.com og cohowinery.com ville du nødt til at oprette to CNAME-poster for hver ekstra domæne, til i alt fire CNAME records.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Bemærk

det er vigtigt at oprette den anden post, men kun en af selektorerne er muligvis tilgængelig på oprettelsestidspunktet., I det væsentlige kan den anden vælger pege på en adresse, der ikke er oprettet endnu. Vi anbefaler stadig, at du opretter den anden CNAME-post, fordi din nøglerotation vil være problemfri.

Aktiv DKR DKIM-signering for dit brugerdefinerede domæne

Når du har offentliggjort CNAME-posterne i DNS, er du klar til at aktivere DKIM-signering via Microsoft 365. Du kan gøre dette enten via Microsoft 365 admin center eller ved at bruge Po .ershell.,

for at aktivere DKIM-signering for dit brugerdefinerede domæne gennem admin center

-

Log ind på Microsoft 365 med din arbejds-eller skolekonto.

-

Vælg ikonet app launcher øverst til venstre, og vælg Admin.

-

Udvid Admin i navigationen nederst til venstre, og vælg E .change.

-

Gå til Beskyttelse > dkim.

-

Vælg det domæne, som du vil aktivere DKIM til, og vælg derefter Enable for Sign messages for this domain withith dkim signatures. Gentag dette trin for hvert brugerdefineret domæne.,

for at aktivere DKIM-signering for dit brugerdefinerede domæne ved at bruge Po .ershell

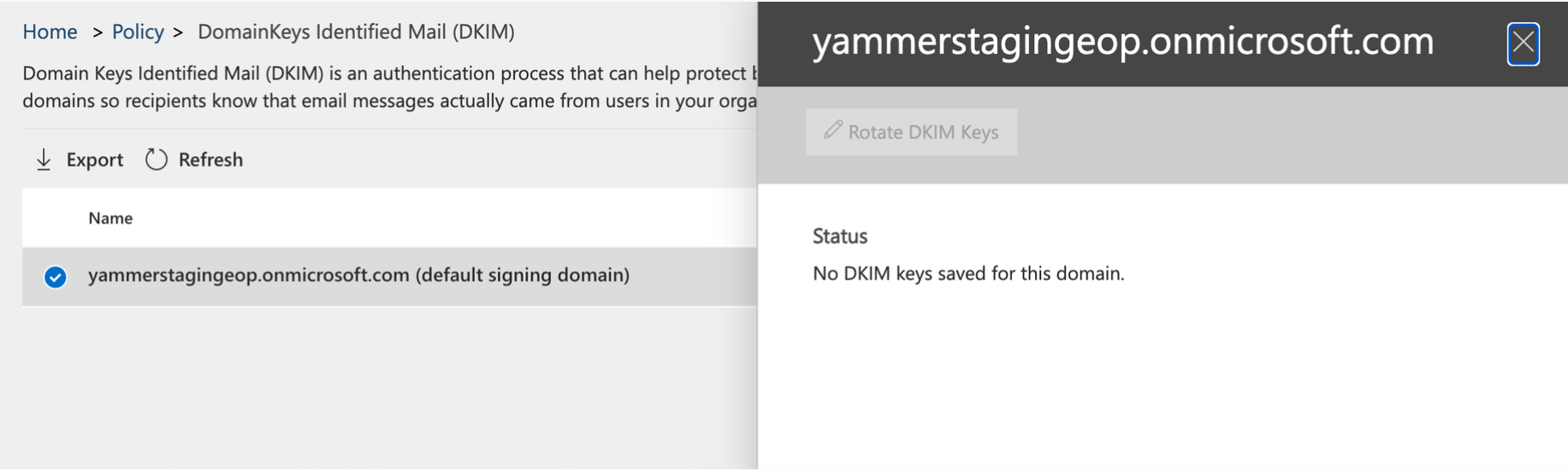

vigtigt

hvis du konfigurerer DKIM for første gang og ser fejlen ‘ingen DKIM-nøgler gemt for dette domæne.’udfyld kommandoen i trin 2 nedenfor (for eksempel Set-DkimSigningConfig-Identity contoso.com -aktiveret $ true )for at se nøglen.

hvis du konfigurerer DKIM for første gang og ser fejlen ‘ingen DKIM-nøgler gemt for dette domæne.’udfyld kommandoen i trin 2 nedenfor (for eksempel Set-DkimSigningConfig-Identity contoso.com -aktiveret $ true )for at se nøglen.

-

Opret forbindelse til e .change Online Po .ershell.,

-

Kør følgende kommando:

Set-DkimSigningConfig -Identity <domain> -Enabled $truehvor domæne er navnet på det brugerdefinerede domæne, som du vil aktivere dkim-signering for.

For eksempel, for det domæne contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

for At Bekræfte DKIM-signering er konfigureret korrekt til Microsoft 365

Vent et par minutter, før du følger disse trin for at bekræfte, at du har konfigureret DKIM. Dette giver tid til, at DKIM-oplysningerne om domænet spredes over hele netværket.,

-

at Sende en besked fra en konto i din Microsoft 365 DKIM-aktiveret domænet til en anden e-mail-konto, såsom outlook.com eller Hotmail.com.

-

brug ikke en aol.com konto til test formål. AOL kan springe over DKIM-kontrollen, hvis SPF-kontrollen passerer. Dette vil ophæve din test.

-

Åbn meddelelsen og se på overskriften. Instruktioner til visning af overskriften for meddelelsen varierer afhængigt af din messaging-klient. For instruktioner om visning af meddelelsesoverskrifter i Outlook, Se Vis internetmeddelelsesoverskrifter i Outlook.,

den DKIM-signerede besked vil indeholde det værtsnavn og det domæne, du definerede, da du offentliggjorde CNAME-posterne. Meddelelsen vil se sådan ud som dette eksempel:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

Kig efter authentication-Results header. Mens hver modtagende tjeneste bruger et lidt andet format til at stemple den indgående mail, skal resultatet indeholde noget som DKIM=pass eller DKIM = OK.,

for at konfigurere DKIM for mere end et brugerdefineret domæne

Hvis du på et tidspunkt i fremtiden beslutter at tilføje et andet brugerdefineret domæne, og du vil aktivere DKIM for det nye domæne, skal du udføre trinene i denne artikel for hvert domæne. Udfør specifikt alle trin i, hvad du skal gøre for manuelt at konfigurere DKIM.

deaktivering af DKIM-signeringspolitikken for et brugerdefineret domæne

deaktivering af signeringspolitikken deaktiverer ikke DKIM fuldstændigt. Efter en periode anvender Microsoft 365 automatisk standardpolitikken for dit domæne., For mere information, se standardadfærd for DKIM og Microsoft 365.

for At deaktivere DKIM-signering politik ved hjælp af Windows PowerShell

Standard opførsel for DKIM og Microsoft 365

Hvis du ikke aktiverer DKIM, Microsoft 365 opretter automatisk en 1024-bit DKIM offentlige nøgle til din standard domæne og den tilhørende private nøgle, som vi gemmer internt i vores datacenter. Som standard bruger Microsoft 365 en standardsigneringskonfiguration for domæner, der ikke har en politik på plads., Det betyder, at hvis du ikke selv konfigurerer DKIM, vil Microsoft 365 bruge sin standardpolitik og nøgler, den opretter, til at aktivere DKIM for dit domæne.

Hvis du deaktiverer DKIM-signering efter at have aktiveret det, vil Microsoft 365 automatisk anvende standardpolitikken for dit domæne efter en periode.

Antag i det følgende eksempel, at DKIM for fabrikam.com blev aktiveret af Microsoft 365, ikke af administratoren af domænet. Dette betyder, at de krævede CNAMEs ikke findes i DNS., DKIM-signaturer til e-mail fra dette domæne vil se sådan ud:

i dette eksempel indeholder værtsnavnet og domænet de værdier, som CNAME ville pege på, hvis DKIM-signering for fabrikam.com blevet aktiveret af domæneadministratoren. Til sidst vil hver eneste meddelelse, der sendes fra Microsoft 365, være DKIM-underskrevet. Hvis du selv aktiverer DKIM, vil domænet være det samme som domænet i From: – adressen, i dette tilfælde fabrikam.com. hvis du ikke gør det, vil det ikke justere og i stedet bruge din organisations oprindelige domæne., For oplysninger om bestemmelse af dit oprindelige domæne, se domæner fa..

Opsæt DKIM, så en tredjepartstjeneste kan sende eller forfalske e-mail på vegne af dit brugerdefinerede domæne

nogle udbydere af bulk-e-mail-tjenester eller Soft .are-as-a-service-udbydere giver dig mulighed for at opsætte DKIM-nøgler til e-mail, der stammer fra deres service. Dette kræver koordinering mellem dig selv og tredjepart for at oprette de nødvendige DNS-poster. Nogle tredjepartsservere kan have deres egne CNAME-poster med forskellige vælgere. Ingen to organisationer gør det nøjagtigt på samme måde., I stedet afhænger processen helt af organisationen.

et eksempel på En besked, der viser en korrekt konfigureret DKIM til contoso.com og bulkemailprovider.com kan se ud som dette:

I dette eksempel, for at opnå dette resultat:

-

Bulk e-Mail-Udbyder gav Contoso en offentlig DKIM-tasten.

-

Contoso offentliggjorde DKIM-nøglen til sin DNS-post.

-

Når du sender e-mail, underskriver Bulk-e-mail-udbyder nøglen med den tilsvarende private nøgle. Ved at gøre dette vedhæftede Bulk-e-mail-udbyder DKIM-signaturen til meddelelsesoverskriften.,

-

Modtagelse af e-mail-systemer udføre en DKIM ind ved godkendelse DKIM-Signaturen d=<domæne> værdi i forhold til domænet i Fra: (5322.Fra) Adresse på meddelelsen. I dette eksempel, er de værdier, match:

d=contoso.,com

Identificere domæner, der må ikke sende e-mail

Organisationer skal udtrykkeligt angive, hvis et domæne ikke sende e-mail ved at angive v=DKIM1; p= i DKIM-rekord for disse domæner. Dette anbefaler at modtage e-mail-servere, at der ikke er nogen gyldige offentlige nøgler til domænet, og enhver e-mail, der hævder at være fra dette domæne, bør afvises. Du skal gøre dette for hvert domæne og underdomæne ved hjælp af et wildildcard dkim.,

for eksempel vil DKIM-posten se sådan ud:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="selvom DKIM er designet til at hjælpe med at forhindre spoofing, fungerer DKIM bedre med SPF og DMARC. Når du har konfigureret DKIM, skal du gøre det, hvis du ikke allerede har konfigureret SPF. For en hurtig introduktion til SPF og for at få den konfigureret hurtigt, se Konfigurer SPF i Microsoft 365 for at hjælpe med at forhindre spoofing., For en mere dybdegående forståelse af, hvordan Microsoft 365 bruger SPF, eller til fejlfinding eller ikke-standard-installationer, såsom hybrid-installationer, til at starte med, Hvordan Microsoft 365 bruger Sender Policy Framework (SPF) for at forhindre spoofing. Se derefter brug DMARC til at validere e-mail. Anti-spam-meddelelsesoverskrifter indeholder de syntaks-og overskriftsfelter, der bruges af Microsoft 365 til DKIM-kontrol.