- 10/8/2019

- 13 minut, aby si

-

-

M

M -

D

D -

c

c -

m

m -

D

D -

+12

-

Shrnutí: Tento článek popisuje, jak použít DomainKeys Identifikovány Mail (DKIM) s Microsoft 365, aby bylo zajištěno, že cílové e-mailové systémy věřit odchozí zprávy odeslané z vaší vlastní domény.,

kromě SPF a DMARC byste měli používat DKIM, abyste zabránili spooferům v odesílání zpráv, které vypadají, jako by přicházely z vaší domény. DKIM umožňuje přidat digitální podpis do odchozích e-mailových zpráv v záhlaví zprávy. Může to znít komplikovaně, ale ve skutečnosti to není. Když nakonfigurujete DKIM, autorizujete svou doménu, aby přidružila nebo podepsala její název k e-mailové zprávě pomocí kryptografické autentizace. E-mailové systémy, které přijímají e-mail z vaší domény, mohou pomocí tohoto digitálního podpisu zjistit, zda je příchozí e-mail, který obdrží, legitimní.,

v zásadě používáte soukromý klíč k šifrování záhlaví v odchozím e-mailu vaší domény. Publikujete veřejný klíč k DNS záznamům vaší domény, které pak mohou přijímající servery použít k dekódování podpisu. Používají veřejný klíč k ověření, že zprávy jsou skutečně od vás a ne od někoho, spoofing vaší domény.

Microsoft 365 automaticky nastaví DKIM pro jeho počáteční „onmicrosoft.com‘ domény. To znamená, že pro nastavení DKIM pro počáteční názvy domén nemusíte dělat nic (například litware.onmicrosoft.com)., Pro více informací o doménách, viz domény FAQ.

můžete si vybrat, že s DKIM nebudete dělat nic pro svou vlastní doménu. Pokud nenastavíte DKIM pro vlastní doménu, Microsoft 365 vytvoří pár soukromých a veřejných klíčů, povolí podpis DKIM a poté nakonfiguruje výchozí zásady Microsoft 365 pro vaši vlastní doménu., I když je to dostatečné pokrytí pro většinu zákazníků, je třeba ručně nastavit DKIM pro vaši vlastní doménu ve následující okolnosti:

-

máte více než jeden vlastní domény v Microsoft 365

-

Budete nastavit DMARC (doporučeno)

-

chcete ovládat svůj soukromý klíč

-

chcete přizpůsobit své záznamy CNAME

-

chcete-li nastavit DKIM klíče na e-mail pocházející z domén třetích stran, například, pokud budete používat třetí-party hromadné mailer.,nually nastavit DKIM

-

nastavit DKIM pro více než jednu vlastní doménu,

-

Vypnutí DKIM podpisu politiky pro vlastní doménu,

-

Výchozí chování pro DKIM a Microsoft 365

-

Nastavit DKIM tak, že třetí-party servis můžete poslat, nebo spoof, e-mail jménem vaší vlastní domény

-

Další kroky: Po nastavení DKIM pro Microsoft 365

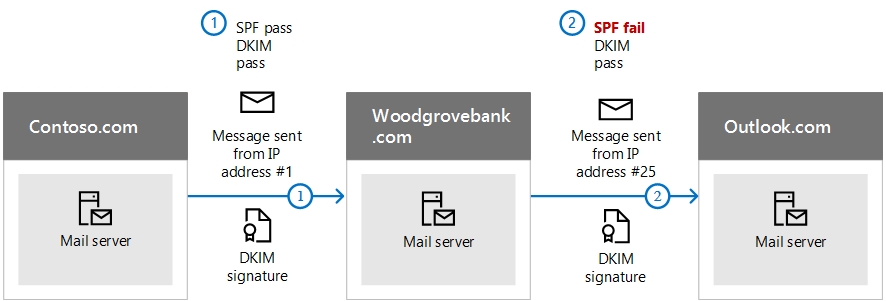

Jak DKIM funguje lépe než SPF sám, aby se zabránilo škodlivé spoofing

SPF přidává informace do obálky zprávy, ale DKIM vlastně šifruje podpis v záhlaví zprávy., Když předáte zprávu, části obálky této zprávy mohou být odstraněny spedičním serverem. Vzhledem k tomu, že digitální podpis zůstává u e-mailové zprávy, protože je součástí záhlaví e-mailu, DKIM funguje, i když byla zpráva předána, jak je uvedeno v následujícím příkladu.

V tomto příkladu, pokud jste měli jen publikoval SPF TXT záznam pro vaši doménu, příjemce poštovní server mohl mít označený svůj e-mail jako spam a generuje falešně pozitivní výsledek. Přidání DKIM v tomto scénáři snižuje falešně pozitivní hlášení spamu., Vzhledem k tomu, že DKIM spoléhá na kryptografii veřejného klíče k ověření a nejen IP adres, je DKIM považován za mnohem silnější formu autentizace než SPF. Při nasazení doporučujeme používat jak SPF, tak DKIM, stejně jako DMARC.

nitty kostrbatý: DKIM používá soukromý klíč k vložení šifrovaného podpisu do záhlaví zpráv. Podpisová doména nebo odchozí doména je vložena jako hodnota pole d= v záhlaví. Ověřující doména nebo doména příjemce pak pomocí pole d= vyhledejte veřejný klíč z DNS a ověřte zprávu., Pokud je zpráva ověřena, kontrola DKIM projde.

Ruční upgrade 1024-bitové klíče na 2048-bit DKIM šifrovací klíče

Od obou 1024 a 2048 bitů jsou podporovány pro DKIM klíče, tyto pokyny vám řekne, jak na upgrade svého 1024-bitový klíč na 2048. Níže uvedené kroky jsou určeny pro dva případy použití, vyberte ten, který nejlépe vyhovuje vaší konfiguraci.

-

když již máte nakonfigurováno DKIM, otáčíte bitness následujícím způsobem:

-

Připojte se k pracovnímu zatížení Office 365 přes PowerShell. (Cmdlet pochází z Exchange Online.,)

-

Spustit následující příkaz:

Rotate-DkimSigningConfig -KeySize 2048 -Identity {Guid of the existing Signing Config}

-

-

Nebo pro nové implementace DKIM:

-

Připojit k pracovní vytížení Office 365 přes PowerShell. (Jedná se o výměnu online cmdlet.)

-

Spustit následující příkaz:

New-DkimSigningConfig -DomainName {Domain for which config is to be created} -KeySize 2048 -Enabled $True

-

Zůstaňte připojeni k Microsoft 365 na ověřit konfiguraci.,

-

Spustit následující příkaz:

Get-DkimSigningConfig -Identity {Domain for which the configuration was set} | Format-List

Tip

Tento nový 2048-bitový klíč trvá účinek na RotateOnDate, a bude posílat e-maily s 1024-bitovým klíčem v mezidobí. Po čtyřech dnech můžete znovu otestovat pomocí 2048bitového klíče(tj.,

Pokud se chcete otočit na druhý volič, vaše možnosti jsou a) nechat Microsoft 365 service otočte volič a upgrade na 2048-bit během příštích 6 měsíců, nebo b) po 4 dnech a potvrzení, že 2048-bit je v použití, ručně otočte druhý volič klíč pomocí příslušné rutiny uvedené výše.,

Kroky, které musíte udělat, aby ručně nastavit DKIM

nastavit DKIM, bude dokončení těchto kroků:

-

Publikovat dva CNAME záznamy pro své vlastní domény v DNS

-

Povolit DKIM podpisu pro vlastní doménu,

Publikovat dva CNAME záznamy pro své vlastní domény v DNS

Pro každou doménu, pro kterou chcete přidat DKIM podpis v DNS, musíte publikovat dva CNAME záznamy.,

Poznámka:

Pokud jste nečetl celý článek, možná jste vynechal tento čas-úspory PowerShell informace o připojení: Připojení k pracovní vytížení Office 365 přes PowerShell. (Cmdlet pochází z Exchange Online.)

Spusťte následující příkazy k vytvoření volič záznamů:

máte-Li dotován vlastní domény kromě počáteční domény v Microsoft 365, musíte publikovat dva CNAME záznamy pro každou další doménu. Pokud tedy máte dvě domény, musíte publikovat dva další záznamy CNAME a tak dále.

pro záznamy CNAME použijte následující formát.,

důležité

Pokud jste jedním z našich zákazníků GCC High, vypočítáme domainGuid jinak! Místo toho, abychom vyhledali záznam MX pro vaši počáteční doménu pro výpočet domainGuid, místo toho jej vypočítáme přímo z přizpůsobené domény. Například, pokud vaše vlastní doména je „contoso.com“ váš domainGuid se stává „contoso-com“, všechna období jsou nahrazena pomlčkou. Takže bez ohledu na to, na co MX zaznamenává váš počáteční bod, vždy použijete výše uvedenou metodu k výpočtu domainGuid, který chcete použít ve svých záznamech CNAME.,

Kde:

-

Pro Microsoft 365, selektory bude vždy „selector1“ nebo „selector2“.

-

domainGUID je stejný jako domainGUID ve vlastní MX záznam pro vaši vlastní doménu, která se zobrazí před mail.protection.outlook.com. Například, v následující MX záznam pro doménu firma. contoso.com, domainGUID je contoso-com:

contoso.com. 3600 IN MX 5 contoso-com.mail.protection.outlook.com

-

initialDomain je doména, která jste použili, když jste se zaregistrovali pro Microsoft 365., Počáteční domény vždy končí onmicrosoft.com. informace o určení vaší počáteční domény naleznete v sekci domény FAQ.

například, pokud máte počáteční domény cohovineyardandwinery.onmicrosoft.com a dvě vlastní domény cohovineyard.com a cohowinery.com budete muset nastavit dva CNAME záznamy pro každou další doménu, pro celkem čtyři záznamy CNAME.

Host name: selector1._domainkeyPoints to address or value: selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector1._domainkeyPoints to address or value: selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Host name: selector2._domainkeyPoints to address or value: selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comTTL: 3600Poznámka:

je důležité vytvořit druhý záznam, ale pouze jeden z selektory mohou být k dispozici v době vzniku., V podstatě by druhý volič mohl ukazovat na adresu, která ještě nebyla vytvořena. Stále doporučujeme vytvořit druhý záznam CNAME, protože rotace klíče bude bezproblémová.

povolit podpis DKIM pro vlastní doménu

jakmile zveřejníte záznamy CNAME v DNS, jste připraveni povolit podpis DKIM prostřednictvím Microsoft 365. Můžete to udělat buď prostřednictvím administrátorského centra Microsoft 365, nebo pomocí PowerShell.,

Chcete-li povolit přihlášení DKIM k Vaší vlastní doméně prostřednictvím administrátorského centra

-

přihlaste se do Microsoft 365 pomocí svého pracovního nebo školního účtu.

-

vyberte ikonu spouštěče aplikací v levém horním rohu a vyberte Admin.

-

v navigaci vlevo dole rozbalte Admin a vyberte Exchange.

-

přejít na Protection > dkim.

-

Vyberte doménu, pro kterou chcete povolit DKIM a pak, na Znamení zprávy pro tuto doménu s DKIM podpisů, zvolte Povolit. Tento krok opakujte pro každou vlastní doménu.,

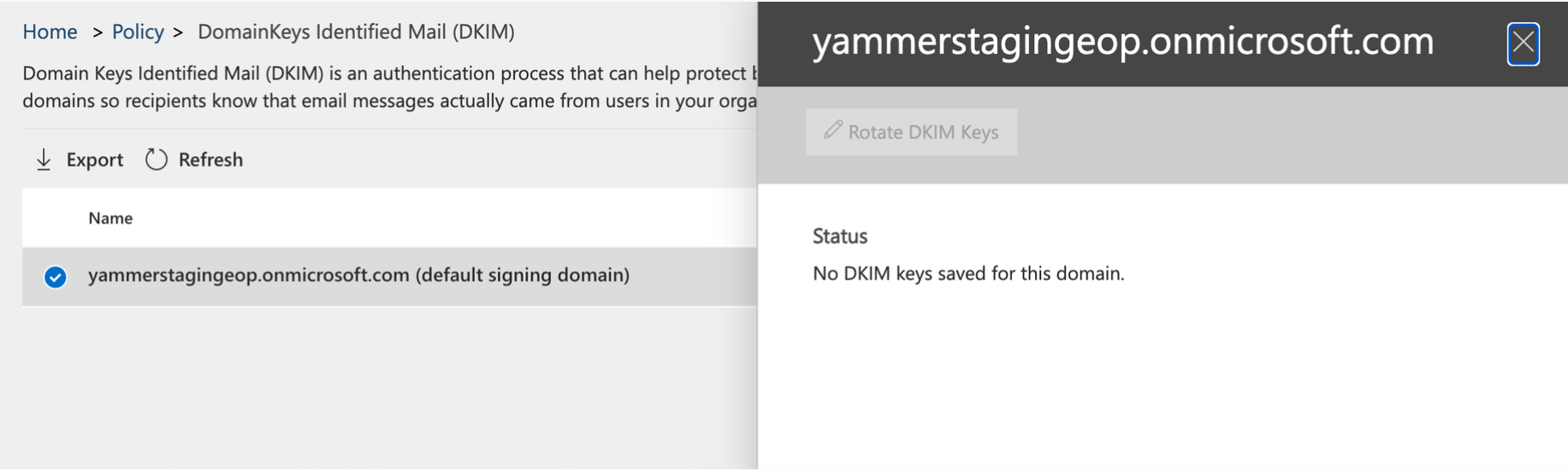

povolit DKIM podpisu pro vlastní doméně pomocí PowerShell

Důležité,

Pokud konfigurujete DKIM poprvé a vidět chybu Ne DKIM klíče uložené pro tuto doménu.’dokončete příkaz v kroku 2 níže (například Set-DkimSigningConfig-identita contoso.com -povoleno $ true) vidět klíč.

Pokud konfigurujete DKIM poprvé a vidět chybu Ne DKIM klíče uložené pro tuto doménu.’dokončete příkaz v kroku 2 níže (například Set-DkimSigningConfig-identita contoso.com -povoleno $ true) vidět klíč.

-

Připojte se k Exchange Online PowerShell.,

-

Spustit následující příkaz:

Set-DkimSigningConfig -Identity <domain> -Enabled $trueKde doména je název vlastní domény, které chcete povolit DKIM podpisu pro.

například, pro doménu contoso.com:

Set-DkimSigningConfig -Identity contoso.com -Enabled $true

Potvrdit DKIM podpisu je správně nakonfigurován pro Microsoft 365

Počkejte několik minut, než budete postupovat podle těchto kroků, aby potvrdil, že jste správně nakonfigurován DKIM. To umožňuje, aby se informace o doméně DKIM šířily po celé síti.,

-

Odeslat zprávu z účtu v Microsoft 365 DKIM-povoleno doménu na jinou e-mailový účet, jako jsou outlook.com nebo Hotmail.com.

-

nepoužívejte aol.com účet pro účely testování. AOL může přeskočit kontrolu DKIM, pokud kontrola SPF projde. Tím se zruší váš test.

-

otevřete zprávu a podívejte se na záhlaví. Pokyny pro prohlížení záhlaví zprávy se budou lišit v závislosti na klientovi zasílání zpráv. Pokyny pro prohlížení záhlaví zpráv v aplikaci Outlook naleznete v části zobrazit záhlaví internetových zpráv v aplikaci Outlook.,

zpráva podepsaná DKIM bude obsahovat název hostitele a doménu, kterou jste definovali, když jste zveřejnili položky CNAME. Zpráva bude vypadat takto:

From: Example User <[email protected]> DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; s=selector1; d=contoso.com; t=1429912795; h=From:To:Message-ID:Subject:MIME-Version:Content-Type; bh=<body hash>; b=<signed field>; -

podívejte se na záhlaví autentizace-výsledky. Zatímco každý přijímající služba používá trochu jiný formát, razítko příchozí pošty, výsledek by měl obsahovat něco jako DKIM=pass nebo DKIM=OK.,

nastavit DKIM pro více než jednu vlastní doménu

Pokud se v určitém okamžiku v budoucnosti rozhodnete přidat další vlastní doméně a chcete povolit DKIM pro novou doménu, je nutné provést kroky v tomto článku pro každou doménu. Konkrétně dokončete všechny kroky v tom, co musíte udělat pro ruční nastavení DKIM.

zakázání zásad podpisu DKIM pro vlastní doménu

zakázání zásad podpisu zcela nezakazuje DKIM. Po určité době Microsoft 365 automaticky použije výchozí zásady pro vaši doménu., Pro více informací viz výchozí chování pro DKIM a Microsoft 365.

Chcete-li zakázat DKIM podpisu politiky pomocí prostředí Windows PowerShell

Výchozí chování pro DKIM a Microsoft 365

Pokud nechcete povolit DKIM, Microsoft 365 automaticky vytvoří 1024-bit DKIM veřejný klíč pro výchozí doménu a přidružený soukromý klíč, který budeme ukládat interně v našich datacenter. Ve výchozím nastavení používá Microsoft 365 výchozí konfiguraci podpisu pro domény, které nemají zavedenou politiku., To znamená, že pokud sami nenastavíte DKIM, Microsoft 365 použije své výchozí zásady a klíče, které vytvoří, aby umožnil DKIM pro vaši doménu.

Pokud zakážete podpis DKIM po jeho povolení, Microsoft 365 po určité době automaticky použije výchozí zásady pro vaši doménu.

v následujícím příkladu předpokládejme, že DKIM pro fabrikam.com byl povolen společností Microsoft 365, nikoli správcem domény. To znamená, že požadované CNAMEs neexistují v DNS., DKIM podpisy pro e-maily z této domény budou vypadat nějak takhle:

V tomto příkladu, název hostitele a domény obsahují hodnoty, na které CNAME by smysl, pokud DKIM podpisu pro fabrikam.com bylo povoleno od správce domény. Nakonec bude každá jednotlivá zpráva odeslaná od společnosti Microsoft 365 podepsána DKIM. Pokud povolíte DKIM sami, bude doména stejná jako doména v adrese From: address, v tomto případě fabrikam.com. pokud tak neučiníte, nebude se zarovnat a místo toho použije počáteční doménu vaší organizace., Informace o určení vaší počáteční domény naleznete v sekci domény FAQ.

Nastavit DKIM tak, že třetí-party služby můžete odeslat, nebo spoof, e-mail jménem vaší vlastní domény

Některé hromadné e-mailové služby poskytovatele, nebo software-as-a-service poskytovatele, nech si nastavit DKIM klíče pro e-mail, který pochází z jejich služby. To vyžaduje koordinaci mezi sebou a třetí stranou, aby bylo možné nastavit potřebné záznamy DNS. Některé servery třetích stran mohou mít své vlastní záznamy CNAME s různými selektory. Žádné dvě organizace to neudělají přesně stejným způsobem., Místo toho proces zcela závisí na organizaci.

příklad zpráva ukazuje správně nastavený DKIM pro contoso.com a bulkemailprovider.com může vypadat například takto:

V tomto příkladu, aby bylo dosaženo tohoto výsledku:

-

Hromadné E-mailové Poskytovatele dal Contoso veřejné DKIM klíčem.

-

Contoso zveřejnil klíč DKIM k jeho záznamu DNS.

-

při odesílání e-mailů poskytovatel hromadných e-mailů podepíše klíč odpovídajícím soukromým klíčem. Tímto způsobem poskytovatel hromadných e-mailů připojil podpis DKIM k záhlaví zprávy.,

-

Příjem e-mailových systémů provést DKIM check ověřování DKIM-Signature d=<domény> hodnota proti doménˇ e v Z: (5322.Z) adresa zprávy. V tomto příkladu se hodnoty shodují:

d=contoso.,com,

Identifikovat domény, které nemají posílat e-mailem

Organizace by měly výslovně uvést, zda doména není poslat e-mail zadáním v=DKIM1; p= v DKIM záznamy pro tyto domény. To doporučuje příjem e-mailových serverů, že pro doménu neexistují platné veřejné klíče, a jakýkoli e-mail, který tvrdí, že pochází z této domény, by měl být odmítnut. Měli byste to udělat pro každou doménu a subdoménu pomocí zástupné karty DKIM.,

například záznam DKIM by vypadal takto:

*._domainkey.SubDomainThatShouldntSendMail.contoso.com. TXT "v=DKIM1; p="přestože je DKIM navržen tak, aby pomohl zabránit spoofingu, DKIM pracuje lépe s SPF a DMARC. Jakmile nastavíte DKIM, pokud jste již nenastavili SPF, měli byste tak učinit. Pro rychlý úvod do SPF a rychle jej nakonfigurovat, viz Set up SPF v Microsoft 365 pomoci zabránit spoofing., Pro více in-hloubka pochopení toho, jak Microsoft 365 používá SPF, nebo pro řešení problémů, nebo nestandardní nasazení, jako jsou hybridní nasazení, začít s tím, Jak Microsoft 365 používá Sender Policy Framework (SPF), aby se zabránilo falšování. Dále viz použít DMARC k ověření e-mailu. Záhlaví Anti-spamových zpráv obsahuje pole Syntaxe a záhlaví používaná společností Microsoft 365 pro kontroly DKIM.